认识零信任(Zero Trust)-概念、原则与优缺点

在当今数字化时代,企业和组织面临的网络安全挑战日益复杂。传统的“围城式安全模型”逐渐无法应对多样化的威胁,而“零信任”概念和应用变得越来越普及。零信任安全模型以“不信任任何请求”为核心,通过严格的身份验证和持续监控,确保每次访问请求都经过充分的安全检查,从而降低数据泄露和黑客攻击的风险。

零信任(Zero Trust)是什么?认识「零信任」概念

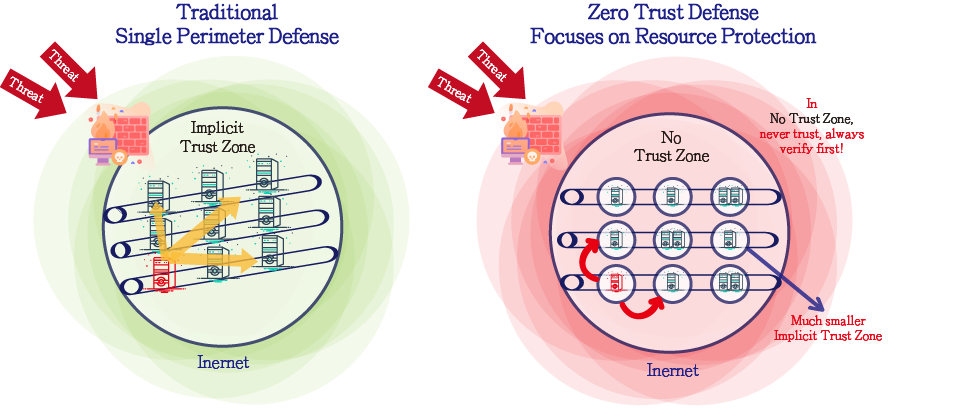

零信任安全模型(Zero Trust Security Model)是一种 IT 系统设计理念,旨在保护信息安全,也被称为“无边界安全(Perimeter-less Security)”。其背后的原理是不信任任何试图访问信息系统的用户和设备,严格落实身份验证。这与以往“将内部网络或特定范围内的请求或设备视为可信任流量”的“围城式安全模型(Perimeter-Based Security Model)”有所不同。

所谓的围城式是指在组织的网络边界建立防火墙等防御机制,将外部与内部隔离,就像建造护城河和城墙来保护内部的城堡,以阻挡外来的网络安全威胁,而对内部则全部预设为隐性信任区(Implicit Trust Zone)和安全流量,因此不设防备。然而,在如今的 IT 系统中,往往包含第三方云产品和服务,架构复杂度高,将内部和外部分开的围城式安全模型越来越难以顾及整个信息系统,导致网络安全成本增加,甚至引发安全疑虑。

相比围城式安全模型,零信任对来自内外的请求一视同仁,不会根据位置来判断身份验证的必要性,将隐性信任区的范围缩至最小。全面进行安全检查,并监控分析用户行为以判断其身份。

【傳統「圍牆式安全」vs 「零信任」架構比較示意圖】

与零信任相关的 ZTA/ZTNA 又是什么?

从零信任的概念衍生出整体 IT 环境的“零信任架构(Zero Trust Architecture,ZTA)”,其范围涵盖数据、系统、应用、身份和设备的保护。在 ZTA 之下,还可以细分出专注于网络访问权限控制的“零信任网络架构(Zero Trust Network Architecture,ZTNA)”。零信任概念可转化为有效遏制数据泄露,同时限制内部横向移动的实际架构规划。

企业组织的 IT 系统中,如果有连接到互联网的需求,适合采用零信任网络架构(ZTNA),例如使用第三方厂商的云工具、远程工作者等,确保他们经过身份验证,并且只能访问该身份被授权的 IT 资源。

晟崴小知識:「橫向移動」指駭客在一個資訊系統中找到初始入口點進入後,調查該系統內部網路運作方式,再取得該系統更多訪問權限,並伺機而動更深入入侵系統中的其他部分。

晟崴小知識:「橫向移動」指駭客在一個資訊系統中找到初始入口點進入後,調查該系統內部網路運作方式,再取得該系統更多訪問權限,並伺機而動更深入入侵系統中的其他部分。

零信任标准和运作方式

美国国家标准技术研究院(National Institute of Standards and Technology,NIST)发布了零信任架构实施指南 NIST 800-207 文件,详细介绍了零信任概念,建立了相关标准,并列举了7大要点以及提供了零信任架构的示例。

一、零信任 7 大要点

-

- 所有数据来源和计算服务皆视为资源。

首先明确界定企业或组织的资源,IT 系统中由各类型的软硬件设备组成,包括硬盘、存储空间、软件即服务(SaaS)产品等。这些可供用户访问的资源都是企业/组织的 IT 资源,也是零信任安全模型希望保护的内容。

-

- 所有网络通信无论来源位置都必须被保护。

无论是来自传统网络边界内的网络或外部互联网的访问请求,都需要进行安全检查,以最安全的方式传输数据。

-

- 每一次企业资源的访问请求,皆需个别授予权限。

授予访问权限之前,必须严格验证身份,并且仅授予工作所需的最低权限。如果用户没有请求某一资源的访问权限,系统不会自动授权。例如,A 员工需要使用公司电子邮件系统,并按规定验证身份登录,但要使用公司库存系统时,需要再次进行身份验证。不会因为获得了电子邮件系统的使用权限,就可以直接获得库存系统的权限。

-

- 是否授予访问权限由动态策略决定。

「动态策略(Dynamic Policy)」会根据多种因素变化,例如用户身份、应用程序或服务性质等。系统收到访问权限请求后,进行身份验证和安全检查,再决定是否授权。在零信任概念下,授权访问权限的规则建议评估数据敏感性,并根据个别请求有所不同。

-

- 企业持续监控并分析所有资源和资产的完整性和安全状态。

不预设任何资产为安全无虞。在评估是否授权访问资源的请求时,也评估 IT 资源的状态,监测异常活动,而不是假设企业内部的所有软硬件设备皆无恶意软件感染或安全漏洞,以避免因授权访问权限而扩大安全问题。

-

- 持续验证用户身份。

即使在授权权限后,持续追踪提出访问请求的用户,分析其行为并评估风险,以确保身份没有遭到盗用。

-

- 收集企业内部资源的信息。

企业应收集有关其 IT 系统安全状态、网络流量和访问权限请求的数据并进行分析,以改善信息安全政策。

二、零信任架构示例

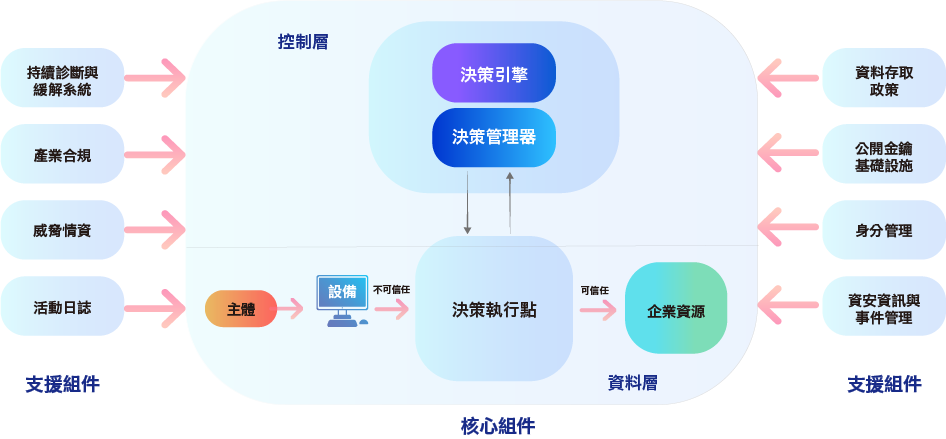

【零信任架構範例示意圖】

在收到访问权限请求之后,系统可以通过“核心组件”和“支持组件”来判断是否要授权访问权限,并持续保护系统安全。

- 核心组件:用户通过电脑等设备对系统中的资源提出访问请求,而决策执行点通过决策引擎和决策管理器决定是否授予权限。

- 支持组件:其他网络安全工具和相关支持,协助系统持续监控整体安全性,检测异常活动、核实用户身份,包括诊断与缓解系统、行业合规、威胁情报、活动日志、数据访问政策、公开密钥基础设施、身份管理、网络安全信息与事件管理。

零信任架构以决策引擎为核心,并落实身份鉴别、设备鉴别和信任推断三大方面的安全检查。

三、零信任架构如何验证身份

系统验证用户身份时,多通过身份属性来检验来自人类或应用程序的访问请求。常见的身份属性包括:

- 用户身份与凭证类型(是人类还是程序)

- 每个设备上的凭证权限

- 凭证与设备的正常连接(行为模式)

- 端点硬件类型与功能

- 地理位置

- 固件版本

- 认证协议与风险

- 操作系统版本与补丁等级

- 安装在端点上的应用程序

- 安全性或事件检测,包括可疑活动和攻击识别

上述身份属性的信息可以帮助 IT 系统确认访问请求是否正当安全,落实零信任概念。

零信任的重要 3 原则

参考 NIST 800-207 标准的7大要点,零信任的概念到实际执行,企业和组织大部分会遵循以下3原则:

- 假设所有请求都是威胁

在零信任的概念下,无论是来自组织内部的流量还是外部的网络流量,都被视为有风险的访问请求。因此,系统会严格执行身份验证、授权和检查等步骤,不会因为请求来自内部就自动认定为安全流量,允许其访问要求。同时,由于假设所有请求都是威胁,系统将每次请求可访问的内容缩到最小,以降低数据泄露的损害范围。

- 采用最低权限原则

最低权限原则(Principle of Least Privilege,PoLP),也称为最低权限访问,是另一个常见的网络安全概念。该原则要求只开放工作上所需的权限,将发生安全事件时的损害降至最低。例如,企业的销售人员不会有更改企业网站源代码的权限,即使销售人员的账户被盗用,也不会影响到网站代码。

- 随时监控

24小时全年无休地监控和分析信息系统与网络中的行为和活动,以实时掌握情况,检测潜在风险、安全事件或异常活动。通过行为分析结果,加强网络安全防护。

导入零信任的优缺点

如同所有工具,零信任安全模型也有其优缺点。以下整理了企业和组织导入零信任概念的优势与挑战:

一、零信任的优点

-

- 缩小安全事件的影响范围:

采用最低权限原则,并将可访问的网络资源范围缩小,降低黑客入侵后在内部畅行无阻的机会,减少损害。

-

- 减少攻击面:

通过限制流量与分隔多个网络区段,阻止黑客横向移动与恶意软件感染,减少黑客可访问未授权范围,也就是所谓的攻击面(Attack Surface)。

-

- 一致但高弹性的安全机制:

零信任安全模型采用自动化工具集中统一管理安全政策,减轻管理员负担。在简化安全机制更新的同时,提高了安全机制的灵活性和扩展性。

-

- 协助符合法律规范:

零信任有助于企业组织遵循 GDPR 和 ISO 27001 等法律规范,确保企业在遇到安全事件时不会因数据外泄而面临法律风险。

二、零信任的缺点

-

- 产生更多数据:

使用零信任安全模型,企业由于访问权限管理和监控用户活动,会产生更多需要保护的敏感数据。因此,在数据存储和信息安全方面,会有更多工作。 - 影响工作效率:

除了增加安全人员的工作量以外,零信任安全模式会在工作过程中,增加许多身份验证的步骤。如果验证流程设计不当,可能会导致工作效率下降。甚至因为身份验证流程过于繁琐而无法彻底执行,反而造成安全问题。 - 隐私权疑虑:

在全面执行零信任概念的过程中,将会监控和记录用户的所有活动,可能对用户的隐私引发疑虑。

- 产生更多数据:

零信任安全模型可以更全面地保护信息安全,有效减少攻击面并提升系统的整体安全性,避免忽视来自内部的威胁。然而,导入零信任安全模型并非安全的万能药,黑客仍然可以通过钓鱼等方式窃取登录信息、入侵系统。企业也可能遇到数据管理的挑战和隐私权问题。企业在采用零信任架构时,应综合考虑自身安全需求,以及零信任的优势如何帮助量身打造合适的策略,以兼顾安全与工作效率。晟崴科技提供MFA多因子认证服务和全方位的安全技术支持,确保只有经过合法授权的用户才能访问您的各项信息,彻底消除了单一因素认证可能带来的安全风险!

立即聯絡晟崴科技幫您守護資訊安全