MFA 多因子认证是什么?与2FA的差异与好处

网络时代,数据访问便利,企业运营的效率也大幅提升。然而同时,网络黑客未经授权访问 IT 资源的机会也相应增加。为加强身份认证而设计的 MFA 技术因此问世。本文将一一介绍 MFA 的含义、适用场景、运作机制、验证因子,并带您了解 MFA 与其他常见的身份认证机制 2FA 和自适应 MFA 有什么不同。

MFA 是什么?

Multi-Factor Authentication 缩写为 MFA,意思是多因子认证、多因素认证,或者多重要素验证,是一种用来确认提出资源访问请求之身份的机制。多因子认证(MFA)顾名思义是指通过一个以上的不同方式核实用户身份。例如,在登录时,除了输入账号密码外,还需要通过输入验证码、回答问题、扫描指纹等其他验证方法来证明自己是经过授权的用户。

绝大多数的网络安全威胁都以未经授权的访问资源为目的,因此 MFA 可以说提供了最直接的防护。相比于只用基本账号密码进行身份认证的企业和组织,使用 MFA 可以加强对以下网络攻击的防御:

-

暴力破解攻击:逐一输入可能的账号密码,直到找出匹配组合的攻击方式。

-

撞库攻击:黑客利用用户可能在不同网站或网络服务使用相同账号密码的习惯,将外泄的账号密码清单输入至其他网站或网络服务,寻找匹配的组合。

-

钓鱼和魚叉式钓鱼:通过假电子邮件或网站,骗取用户的登录账号密码。

-

键盘记录(Keylogging):在受害目标电脑植入监视软件,记录键盘敲击信息,以此方式获得登录信息。

-

中间人攻击(MitM 攻击):通过公共 Wi-Fi 等方式截取数据传输,窃取账号密码。

在实际应用场景中,MFA 提升了远程工作的信息安全、存储和处理敏感数据,帮助企业落实零信任架构。除了直接降低安全风险,MFA 还能在检测到失败的登录尝试时,及时发送警告或提醒,及早发现网络攻击,有效加快安全事件响应速度。

认证是什麼?

在计算机和通信领域,认证(Authentication)是确认身份的程序,以确保只有拥有合法权限的用户、服务或应用程序可以访问资源。登录电子邮件账户时,需要输入账号密码,这就是一种认证方式。电子邮件系统预设「账号」與「密码」信息只有账户的拥有者,也就是有账户使用权限的人会知道。因此系统要求用户提交正确的账号密码组合,以确认该用户拥有合法访问权限。

MFA 是如何运作?

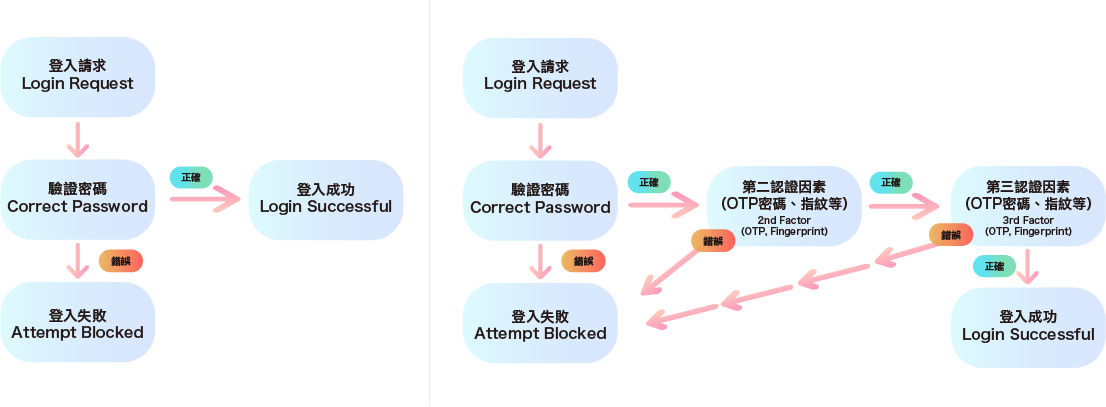

过去大多数的身份认证仅依赖「单一因子认证」,输入正确账号密码即可访问 IT 资源,验证用户身份的效果较差。意图入侵系统的黑客只需要账号密码,就可以未经授权获得访问权限。而启用 MFA 解决方案后,用户除了输入正确账号外,还另外需要通过至少一个验证步骤才能成功登录。

【单一因子认证 vs MFA 认证流程示意图】

举例来说,假设有一个远程工作的员工要访问公司的数据库,需要输入员工系统的账号密码、扫描指纹,并同时使用 USB 密钥才能顺利获得访问权限。整个过程就是 MFA 机制。

2FA 是什么?和 MFA 有什么区别?

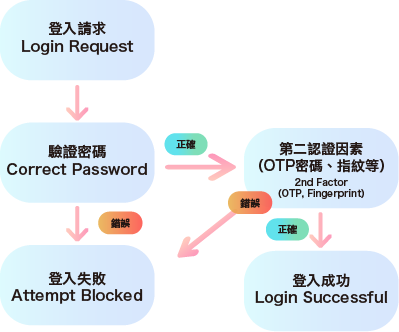

除了多因子认证 MFA 之外,还有双因子认证(Two-Factor Authentication,2FA)机制,同样可以提升资源访问的安全性。2FA 即为系统同时通过两种不同的验证方式,来进行用户身份核实的程序。也就是说,2FA 为两步骤的身份认证机制,MFA 则是两步骤以上,两者的区别仅在于确认身份的关卡数量。

【2FA 认证流程示意图】

无论是 2FA 还是 MFA,都比单一要素认证更加安全。从定义上看,MFA 核实身份的步骤可以更多,理应比 2FA 更加安全。但实际上 MFA 跟 2FA 在保障信息安全上的效果取决于所选择的验证方法。另一方面,身份认证程序过于繁琐,也可能会降低实用性,甚至出现为了省麻烦而钻漏洞的情况。下面一段,将整理常见的验证方式,并介绍如何选择。

MFA 的验证方法有哪些?

常见验证方式

身份认证方式,通常称为验证要素或验证因子(Factors),常用于 MFA 中的验证要素可以分为以下五大类:

-

知识要素(Knowledge Factors)

用户所掌握的知识,例如密码、身份证号、预先设置好的安全问题答案等。在 MFA 系统中采取知识要素相对简便,但知识要素也较容易破解,容易被黑客在社交工程陷阱中骗取。 -

持有物要素(Possession Factors)

用户所拥有的物品,包括实体卡片、芯片卡、USB 装置、智能手机、密钥等。一次性密码(One Time Password,OTP,中文称为动态密码)也算是持有物要素的一种,OTP 大多通过短信发送到用户的手机。因此有 OTP 也代表拥有系统中认证的手机使用权限,通过这样的方式核实身份。

所有物要素提升了骇客骗过系统的困难度,骇客必须同时盗取该物品才能顺利入侵系统。需要实体装置的 MFA 认证机制,对于防止网路钓鱼盗取登入资讯的效果较佳。但相对地,以持有物要素验证身份,对使用者来说方便性较低。 -

原生要素(Inherence Factors)

用户固有的生物特征,比如脸部特征、指纹、掌纹、声纹、虹膜等。由于生物特征不易被盗用且认证过程简便,原生要素广泛用于 MFA 系统中。 -

位置要素(Location Factors)

利用地理围栏(Geo-Fencing)或 IP 位置认证机制来确定身份。位置要素通常不会是主要的验证方式,而是作为 MFA 中的辅助角色。 -

行为要素(Behavior Factors)

用户的习惯行为,例如打字速度、打字模式、鼠标移动模式、常用浏览器、惯用登录设备等。目前,行为要素仍在发展中,与位置要素类似,通常与其他较传统的 MFA 验证要素配合使用。

如何选择认证要素

了解五大验证要素及其特点后,企业或组织可根据自身需求规划最适合的 MFA 机制。以下是选择认证要素时的五大考量:

-

资讯安全风险

MFA 的目的是提高资讯安全,降低系统被未经授权访问的几率。因此,在选择 MFA 验证要素时,首先需要考虑潜在的威胁和后果:

- 企业面临哪种类型的资讯安全威胁?

- 计划通过 MFA 保护什么类型的资讯资产?

- 数据的机密等级如何?若遭受网络攻击或数据泄露,将带来什么影响?

2. 用户体验

过于复杂的 MFA 可能降低用户意愿,导致 MFA 验证形同虚设,因此用户体验也是选择认证要素的重要课题。可以通过以下问题来提升用户体验:

- 整体 MFA 流程是否顺畅?

- 所选择的验证要素是否容易获取?

- 是否考虑到不同群体的需求?(例如,声纹识别不适合无法讲话的人)

- 用户群体对新技术的适应程度如何?

然而,过度重视用户体验可能影响系统安全性。例如,“推送通知认证”(Push Notification)仅需用户在移动设备上点击通知即可通过,而无需输入 OTP。虽然操作方便,但黑客常利用持续发送推送消息的方式,疲劳轰炸用户,直到用户烦不胜烦点击同意,导致账户被盗用。

3. 成本及技术

无论是由内部技术人员规划实施,还是使用外部供应商服务,设置 MFA 机制都会增加企业或组织的 IT 资金、时间和技术成本。在使用 MFA 之前,除了考虑安全需求,还建议评估预算及实际执行的难度:

- IT 预算是多少?

- 内部是否有足够的 IT 技术支持?

- 需要供应商提供什么类型的服务和技术支持?

4. 适应性

为了应对科技的快速进步和市场的急剧变化,资讯系统需要不断进化。而与整体 IT 系统配合的 MFA 机制,也需要能够适应不同的架构,与系统交换数据、提供身份认证功能,并能应对新出现的安全威胁。

5. 合规性

最后,不同行业可能会有特定的身份验证要素法律,或企业/组织内部有自身对 MFA 验证要素的选择规范。在确定认证要素前,最好确认是否有相关法律和规范需要遵守。

自适应 MFA

有时难以找到统一的标准来选出适用所有情况的验证要素,因此自适应 MFA(Adaptive MFA)应运而生。在传统 MFA 中,企业会事先选定身份验证过程中使用的认证要素,所有的访问请求都需要经过相同的验证步骤。而自适应 MFA 会根据个别请求的情况、评估当前的资讯安全风险,自行判断使用哪些认证要素最为合适。

自适应 MFA 考虑的因素包括:用户账户、用户角色、连续登录失败次数、登录位置、设备类型、登录时间、操作系统、第三方安全威胁情报、IP 位置等。这些信息会被自适应 MFA 的算法用来判断个别登录行为的安全性。与传统 MFA 相比,自适应 MFA 更具灵活性,可根据不同情况实时调整身份验证策略,同时兼顾安全需求和用户体验。

MFA 就像是多了几道上锁的门,减少账户被盗用的机会,为资讯安全把关。每个企业或组织的 IT 系统架构、敏感数据存储和处理方式不同,所需的 MFA 也会有所不同。晟崴科技提供专业 IT 咨询与多因子认证解决方案,为您量身打造最适合的安全防护措施!

立即联系晟崴科技为您量身打造最合适的安全防护措施!