什么是网路攻击?常见的手法有哪些?如何防御?

网络连接已成为我们生活中的必需品,上网几乎就像吃饭一样自然。也因此,计算机和互联网成为犯罪攻击的目标和手段。国际知名的资安公司 Check Point 指出,在 2023 年,全球一周有 1,158 起网络攻击和资安威胁事件。什么是网络攻击呢?有哪些网络攻击手法?有什么可怕之处?该如何防范呢?本文将带您一探究竟。

网络攻击是什么?

网络攻击顾名思义是针对互联网的人为攻击手法,通过未经授权的存取,偷取、揭露、篡改、删除、破坏储存在计算机、数据传输系统和数字设备中的数据,或是恶意控制运算环境和 IT 基础设施,包括软硬件、操作系统、应用程序服务器、数据库、网络系统基础架构等。

最早的网络攻击可以追溯至 1962 年的麻省理工学院(MIT)计算机密码盗用事件。计算机和网络才刚开始发展,设备昂贵,学生借用学校计算机需要使用密码,并有时间限制。当时还是研究生的亚伦·希尔(Allan Scherr)通过打孔卡,对计算机下达恶意指令,诱使计算机将所有密码打印出来,以延长计算机使用时间。

【早期计算机和打孔卡示意图】

晟崴小知识:打孔卡是早期用来对计算机下指令的工具,以“打洞”和“不打洞”传递数字信息,类似我们今天所用的 0 和 1。

晟崴小知识:打孔卡是早期用来对计算机下指令的工具,以“打洞”和“不打洞”传递数字信息,类似我们今天所用的 0 和 1。

发起网络攻击的目的是什么?

网络攻击的目的从 1962 年单纯想要延长计算机使用时间到今天,已经越演越烈。现今网络攻击通常发生的原因有以下三种:

01 犯罪意图

窃取、篡改数据、获得不法利益

02 政治意图

03 个人意图

恶作剧、报复

发起网络攻击的人或组织英文里称作 Threat Actor(s),中文翻译为威胁发起者或资安威胁者。随着网络应用越来越广泛,政府机关、公司企业、社会团体和个人的信息都存在计算机设备和网络当中。资安威胁者的网络攻击目标又更加广泛。每个人都有可能成为网络攻击的受害者,了解网络攻击的类型和做好防护措施也显得重要。

8 种常见的网络攻击类型

网络攻击的手法多种多样,通过不同方式窃取数据或让系统无法使用。以下整理了 8 种常见的攻击类型:

一、社交工程(Social Engineering)

在资安领域里,社交工程是指利用操控人心的方式,创造出特定的情境,威胁利诱受害者泄露机密信息,再通过取得的机密信息,进行犯罪行为,例如获得不法利益或入侵计算机系统等。

社交工程诈骗主要通过利用人的情绪(同情心、紧张感、恐惧、欲望等),所需要的技术能力较低,因此相当泛滥。最常见的种类就是网络钓鱼(Phishing)。资安威胁者可能以假网站骗取受害者的账号密码、信用卡资料等,或是假冒公司或机构,要求受害者付款等。

除此之外,社交工程也常被用来诱骗受害者下载特定文件,资安威胁者将恶意软件(如:木马病毒或勒索病毒等)伪装成受害者想要的软件和文件(如:小游戏、特定资料等)。受害者下载后,恶意病毒便会开始在计算机上运行。

二、后门攻击(Backdoor)

后门程序意指可以通过正常安全程序存取某个系统的途径。软件开发时,开发人员可能会在代码中置入后门程序,本意是让开发人员可以通过后门程序绕过防御系统,快速解决软件可能存在的问题。

但也因此,后门程序如果被资安威胁者利用,则可轻易取得未经授权的存取,从远程在计算机或网络中安装恶意软件,进行网络攻击。

三、恶意软件(Malware)

恶意软件可以在计算机、服务器、网络系统、智能设备中传播,并造成机密数据外泄或其他破坏。以下为常见的恶意软件:

-

勒索病毒(Ransomware)

勒索病毒顾名思义以勒索受害者、向受害者索取赎金(ransom)为犯罪手段。资安威胁者通过钓鱼信件、上传恶意文件或系统和软件的漏洞等方式,将勒索病毒传送至受害者的电脑。勒索病毒一旦入侵受害者电脑和网络系统,就会开始将储存其中的数据上锁,要拿回数据,只能通过特定的密钥(一组密码)。

接着资安威胁者会寄 Email 给受害者,说明勒索金额、付款方式等。有些网络罪犯会随着时间提高勒索金额,甚至威胁公布机密数据,进行双重勒索。勒索病毒是网络攻击中相当有威胁性的一种,企业业务的数据无法使用,极可能造成公司停摆和巨大的商业损失。而商业机密数据被公布或出售,更是对企业造成二次伤害。

-

木马病毒(Trojan Horses)

木马病毒源自特洛伊战争的典故,久攻特洛伊城未果的希腊联军假装撤退,将装满士兵的木马送给特洛伊作为礼物,进城之后,再从木马而出,拿下特洛伊城。受害者的电脑如果感染上木马病毒,木马病毒将会执行恶意行为。

木马病毒可以让攻击者在没有授权下操控电脑,非常危险。而且其程序容量轻巧,运行时消耗的计算机运算资源也少,需要用防病毒软件才能检测到。而程序一旦开始运行后,又无法轻易关闭,是相当难缠的恶意软件。

-

计算机蠕虫(Worms)

计算机蠕虫是一种可以自我复制的计算机程序,感染所在的设备,并通过网络传到下一台计算机。蠕虫本身无害,但是可以夹带恶意程序,一旦取得计算机的存取权,就可以在无人启动的状态下,执行恶意动作,包括:投放勒索软件、消耗带宽、删除文件、开启后门、窃取数据。

蠕虫常见的感染方式有:钓鱼信件或网站、通过共享的网络传递、系统安全漏洞、P2P 文件共享和外接硬盘等方式。

-

无文件恶意软件(Fileless Malware)

一般的恶意程序需要被写入硬盘里才能运行,但无文件恶意软件不需要写入硬盘,可以直接存在内存中。同时,无文件恶意软件没有独立运行的能力,需依赖操作系统内建的功能。

也因为其没有文件的特性,单纯扫描系统上的文件无法检测到无文件恶意软件,需要进一步检查主动运行的程序中是否有异常活动或恶意的代码。

-

键盘监控(Keyloggers/Keystroke Loggers/Keyboard Capturers)

键盘侧录器记录键盘上的活动,起初多用于员工管理、家长监护或排除计算机故障。但在犯罪分子手中,键盘监控器变成用来窃取机密数据的工具。常见的传递途径有:网页脚本安装、钓鱼或其他社交工程陷阱、伪装成某个软件诱使用户下载。

-

Wiper 恶意软件(Wiper Malware)

Wiper 主要功能是永久性销毁储存于计算机或网络中的数据。由于 Wiper 不像勒索软件一样可以要挟赎金,通常以赚钱为目的的网络犯罪不会使用 Wiper 恶意软件,而较常用于出于个人因素或政治目的的网络攻击中破坏数据、销毁证据或发动网络战争。

-

行动恶意软件(Mobile Malware)

针对移动设备,包括手机、平板、智能家电的病毒。行动恶意软件根据不同的攻击模式,有不同类型:

- 远程控制工具(Remote Access Tools,RATs)

- 银行木马(Bank Trojans)

- 勒索软件(Ransomware)

- 恶意挖矿软件(Cryptomining Malware)

- 广告点击欺诈软件(Advertising Click Fraud)

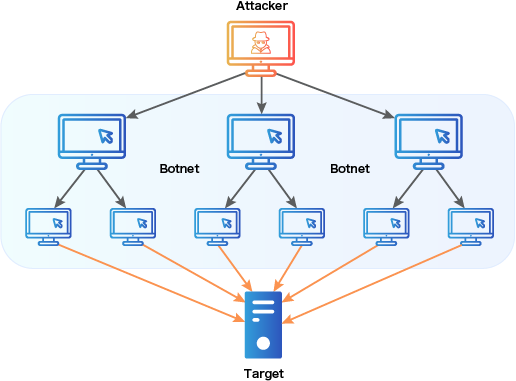

四、分散式阻断服务攻击(DDoS 攻击)

【DDoS 攻击示意图】

DDoS 是 Distributed Denial-of-Service 的缩写,中文翻译为分散式阻断服务,是一种通过大量的服务需求瘫痪网站或服务器的攻击手段。使用 DDoS 攻击的网络犯罪,会先通过病毒感染大量的电脑、移动设备或 IoT 设备,再操作这些受感染的电脑和设备去访问特定网站或服务器,使其因为在短时间内收到过多需求而无法正常运作。

DDoS 是目前最流行的网络攻击方式之一,根据美国云端平台 Cloudflare 的数据,2023 年第四季的 DDoS 攻击比去年同期增加了 117%,针对目标在台湾的 DDoS 攻击更是增长了 3,370%。

五、跨网站脚本攻击(Cross-Site-Scripting,简称 XSS 攻击)

所谓的跨网站脚本攻击,是指资安威胁者将恶意代码植入合法的网站中,等待受害者载入网站时,代码便会自动执行,进行窃取受害者机密数据或在受害者的电脑上植入恶意软件等攻击。

六、SQL 注入攻击(SQL Injection)

结构化查询语言(SQL)注入攻击通常发生在使用网站、应用程序或数据库时,攻击者植入恶意指令,以窃取、篡改、删除数据。例如,黑客在数据库的输入栏位插入「开启所有权限」的指令,让数据库服务器误认为是正常命令,而执行「开放所有权限」指令。

七、中时差攻击(Man-in-the-Middle Attack,簡稱 MitM 攻击)

网络攻击者介入受害者与受害者使用的网站之间,以中间人的身份,分别与受害者和网站建立独立的连接,可以监视受害者的网络浏览情况,窃取机密数据,或选择适当的攻击时机。

八、零时差攻击(Zero-Day Vulnerability)

零时差攻击也被称为零日攻击,攻击者趁软件、硬件或固件设计中的安全漏洞尚未被发现或修复前,利用漏洞入侵电脑和系统。之所以叫做零日攻击(Zero-Day Vulnerability)是因为资安人员只有零天(zero day)的时间可以修复并解决问题。

预防网络攻击的 4 种方法

看了这么多不同的攻击手法和恶意软件,才知道看似平常的网络连接,其实时时刻刻危机四伏。无论对于个人、组织团体,或是企业来说,预防网络攻击,守护信息安全都是至关重要的!至于要怎么做,可以从以下四个方面着手!

一、提高资安意识:

对于社交工程诈骗和钓鱼网站提高警觉性!收到信件时,切勿直接点击里面的链接,仔细确认发信者的电子邮箱域名。同时也注意内文的语气,是否试图制造紧张和急迫的感觉。并养成良好的网络使用习惯,不访问安全有疑虑的网站,不下载来路不明的软件。

二、使用双重或多重要素验证系统:

双重或多重要素验证是指用户登录时,除了输入密码以外,还要通过别的方式向网站或服务器表明自己并非未经授权的访问。例如:开启两步验证后,登录 Google 账号,需要同时输入密码,和另一组发送至移动设备的验证码。即使密码遭窃取,也不会立刻有账号被盗用的危险。

三、安裝防毒软件,定期更新:

防毒软件可以检测电脑运行状态,检测异常活动。在电脑不小心感染病毒的当下,立即处理,减少损失。也要时常更新防毒软件,才可以防止电脑、系统或设备受到最新型的病毒攻击。

四、采取网络防护措施:

使用资安检测系统,并针对不同种类的攻击,采取相对应的资安防护措施。例如:使用可以减低服务器压力的 CDN(内容传递网络),让恶意流量不完全集中流向服务器,来预防 DDoS 攻击。

企业该如何防止网络攻击?

数字化之后,企业的商业数据主要存在电脑和网络系统中。如果遭受网络攻击,后果可是不可想象。因此除了在公司内部,积极培养员工资安意识、使用多重要素验证、安装电脑防毒软件以外,建立针对整体网络环境的资安防护措施势在必行。

晟崴科技多种资安方案,帮您的网络安全把关:

提高身份验证机制的安全性。访问敏感数据或系统时,除了传统账号密码验证,加入生物识别、硬件凭证、验证码等身份确认方式。

预防 DDoS 攻击,并将恶意流量导入流量清洗中心,检视和分析。

-

APT 防护:

分析并拦截社交工程诈骗信件。

MDR 是 Managed Detection and Response 的缩写,中文翻为受管式检测与应对。可以检测端点(连接至网络的设备,例如:电脑),是否有异常活动,且可在面临资安威胁时,即时处理。

监控网络或应用程序等运作、用量、传输流量、健康状态等。

帮您全面检查目前的系统,找出并修补安全漏洞,杜绝零时攻击。