撞库攻击是什么?如何保护帐号安全

随着网路服务越来越盛行,帐号密码也成了生活中不可或缺的一部份,无论是电子邮件系统、即时通讯软体、电商网站,都需要用到个人帐号。骇客盗用帐号的机会也因而大增,其中撞库攻击就是一种常见的破解密码、入侵帐号的网路攻击。撞库攻击是如何进行的呢?背后的运作原理为何?「撞库攻击」和「暴力破解」是一样的吗?一般使用者和公司企业又该如何预防撞库攻击?本文将以简单明瞭的方式回答以上问题,深入浅出介绍撞库攻击。

撞库攻击是什么?运作原理与攻击方式

撞库攻击也叫做「凭证填充(Credential Stuffing)攻击」,是一种以破解密码为目的的网路攻击手段。发动撞库攻击前,骇客首先需要有一份从某网站或服务外洩的使用者帐号和密码,可能从暗网购入或其他来源取得。骇客再将外洩的登入验证资料拿去其他网站,逐一尝试登入,企图找到在不同的网站使用相同登入资讯的使用者,并盗用其帐号。

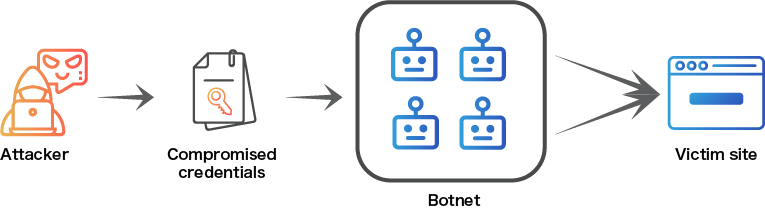

撞库攻击的手法得以奏效,是因为骇客看准了使用者可能会重复使用相同的帐号密码,再利用乱枪打鸟尝试登入不同的网路服务。此外,为了加快进行撞库攻击的速度,骇客会搭配殭尸网路(Botnet)和自动化脚本(Automation Scripts),大量于其他网站不间断反覆登入。

晟崴小知识:什么是自动化脚本(Automation Scripts)?自动化脚本是一小段程式码,可以用来指挥电脑系统自动执行特定任务,减少人力需求。例如网路商店可以利用自动化脚本,让系统发送优惠卷给所有顾客。

晟崴小知识:什么是自动化脚本(Automation Scripts)?自动化脚本是一小段程式码,可以用来指挥电脑系统自动执行特定任务,减少人力需求。例如网路商店可以利用自动化脚本,让系统发送优惠卷给所有顾客。

【撞库攻击示意图】

举例来说,A 购物网站的客户登入资料外洩,骇客拿着外洩的帐号密码列表,去尝试登入 B 购物网站和 C 社群媒体网站。成功在 B 购物网站找到匹配的帐号密码登入后,骇客便可以盗用信用卡资料或帐号中的余额;而如果成功登入 C 社群媒体网站的帐号,骇客则可以窃取个人资料,进行勒索或诈骗等其他犯罪活动。

撞库攻击成功率约 0.1%,也就是每 1000 次登入尝试,只有一次可以顺利登入。但因外洩的登入资料数量实在过于庞大,骇客仍然可以透过撞库攻击获得可观的利润。资安公司 IT Governance 指出仅在 2024 年 1~5 月,全球就有至少 350 亿起资料外洩事件。同时,设计复杂的殭尸网路还可以绕过基础资安防护,从不同 IP 位置尝试登入。身份管理公司 Okta 统计,2023 年间使用其身份管理产品的登入尝试中,24.3% 带有撞库攻击的特徵。而零售和电商的客户帐号,因为较容易直接为骇客盗刷盗用,更是撞库攻击的主要目标。银行金融、能源和软体等产业,则是撞库攻击次常见的攻击对象。因此无论是个人还是企业,提升针对撞库攻击的资安防范皆为重大关键。

撞库攻击与暴力破解攻击相同吗?

撞库攻击和另一种解密手法「暴力破解攻击(Brute Force Attacks)」都是透过大量登入来猜密码,可说是异曲同工。因此也有人将撞库攻击当作暴力破解攻击底下的一个子类别。但这两种网路攻击在实际执行与背后的逻辑,还是有 3 大差异。

什么是暴力破解攻击?

暴力破解攻击较撞库攻击单纯,骇客藉由尝试不同的字元组合来破解密码。可以想像成,某保险箱的密码以 3 位数的数字组成,密码就有 1,000 可能的组合,欲行窃的小偷最多尝试输入密码 1,000 次即可成功打开保险箱。网路上使用的密码规则更复杂,强度也较高,但理论上只要骇客有足够的时间,还是可以一一测试破解密码。

但密码位数越多、内容种类越多,骇客用暴力破解所花费的时间就越多,暴力破解在实际操作上就越不可行。这也是为什么现在大部分的网站和服务要求密码中需含有数字、大小写字母和特殊符号。

撞库攻击 vs 暴力破解:3 大差异

暴力破解以随机的方式猜测密码,而撞库攻击则透过已知的资讯去猜,反映在资安实务上,撞库攻击和暴力破解有以下 3 大差别:

-

撞库攻击利用已经外洩的资料,骇客需要尝试的组合数量相较于暴力破解少。

-

撞库攻击的成功率取决于使用者设定密码的不良习惯,暴力破解的成功率取决于密码规则的复杂程度和骇客设备的运算能力。

-

设置高强度密码无法抵御撞库攻击,但可有效对抗暴力破解攻击。

【想更进一步瞭解暴力破解攻击是什么,可以参考《暴力破解攻击》文章。】

个人与企业要怎么预防撞库攻击?

抵御撞库攻击主要可以分成两个面向:个人和企业。资讯安全仰赖所有人共同维护:无论是服务使用者,还是服务供应商,都可以採取相应防御措施,提升骇客使用撞库攻击的难度。

个人撞库攻击防御

-

避免在不同网站使用相同的密码组合,搭配使用值得信赖的密码管理工具来记住不同网站和服务的密码,如 iCloud Keychain。

-

开启双因子(2FA)或多因子(MFA)认证机制。开启后,除了使用帐号密码以外,登入时还要透过其他方式表明身份。常见的认证因子包含电话认证、电子邮件认证、简讯认证、生物辨识、绑定其他装置等,可以有效加强身份验证过程的安全性。

如果所使用的服务本身没有 2FA/MFA,可以另外下载可信任的 MFA 应用程式,如Microsoft Authenticator。 -

服务供应商释出版本更新时,立即更新升级。

-

不要将信用卡资讯储存于帐号中。若不幸让骇客成功使用撞库攻击登入帐号,减少帐号中可以直接被利用的资讯,以降低撞库攻击的损害。

企业撞库攻击防御

-

採用 2FA/MFA,同时使用多种认证方式,降低密码的重要程度。

-

使用 CAPTCHA 或 reCAPTCHA,辨识输入帐号密码的使用者是否为殭尸网路的机器人。

【CAPTCHA/reCAPTCHA 示意图】

-

收集并监测装置指纹(Device Fingerprint)。装置指纹可提供使用者登入网站时,所用装置的相关资讯,例如作业系统、浏览器、语言、时区等等。如果在短时间内,发现大量的登入行为有相同的装置指纹,那就有可能是遭受撞库攻击。建议即时採取应对措施,如封锁特定 IP 等等。

-

封锁无头浏览器(Headless Browsers)。无头浏览器为没有图形使用者介面(GUI)的浏览器,不会显示视窗或图片,单纯只有程式码,透过命令行(Command Lines)操作。因此无头浏览器的使用者为机器人的可能性较高。

-

监控流量和客户帐号登入情况,并在发生登入异常时,即时了解详情。

-

使用机器人管理服务(Bot Management),分析进入到网站的流量,侦测并阻止殭尸网路的撞库攻击。

现代人使用的网路服务种类繁多,所管理的帐号密码数量更甚。骇客也因此有机可趁,利用撞库攻击盗用帐户。撞库攻击虽然原理简单,但也是不容忽视的资安威胁。因此对个人和企业都来说,提升网路安全意识和採用对应措施都十分重要。晟崴科技提供企业多样资安服务,包含多因子认证服务(MFA)以及 Web 应用程序及 API 保护(WAAP),有效提升身份验证安全性、管理机器人,并阻挡恶意流量,协助您杜绝撞库攻击。欢迎随时与我们联络!