µÜ┤ÕŖøńĀ┤Ķ¦Żµś»õ╗Ćõ╣ł’╝¤5 µŗøķóäķś▓Õ»åńĀüĶó½ńĀ┤Ķ¦Ż’╝ü

µÜ┤ÕŖøńĀ┤Ķ¦Żµś»õ╗Ćõ╣ł’╝¤

µÜ┤ÕŖøńĀ┤Ķ¦Żõ╣¤ń¦░õĮ£ŃĆīĶø«ÕŖøµö╗Õć╗ŃĆŹŃĆüŃĆīĶø«µö╗ŃĆŹµł¢ŃĆīń®ĘõĖŠµö╗Õć╗’╝łExhaustive Attacks’╝ēŃĆŹ’╝īµś»õĖĆń¦Źķ╗æÕ«óńĮæń╗£µö╗Õć╗µēŗµ│Ģ’╝īķĆÜĶ┐ćÕÅŹÕżŹµĄŗĶ»ĢõĖŹÕÉīń╗äÕÉłµØźµēŠÕć║µŁŻńĪ«ńÜäÕ»åńĀüŃĆüńÖ╗ÕĮĢµĢ░µŹ«µł¢ÕŖĀÕ»åÕ»åķÆźŃĆéÕ»åńĀüµŚĀĶ«║ÕżÜÕżŹµØé’╝īń╗äÕÉłńÜäÕÅ»ĶāĮµĆ¦ń╗łń®Čµ£ēķÖÉ’╝īÕŬĶ”üķ╗æÕ«óµ£ēĶČ│Õż¤ńÜ䵌ČķŚ┤ÕÆīĶ«Īń«ŚĶĄäµ║É’╝īÕ░▒ÕÅ»õ╗źõĖŹµ¢ŁķćŹÕżŹÕ░ØĶ»Ģµ¢░ńÜäÕ»åńĀü’╝īńø┤Õł░µēŠÕł░Õī╣ķģŹńÜäÕ»åńĀüń╗äÕÉłŃĆé

µ»öÕ”éĶ»┤’╝īõĖĆń╗äńö▒5õĮŹµĢ░ÕŁŚÕÆīÕż¦ÕåÖĶŗ▒µ¢ćÕŁŚµ»Źń╗䵳ÉńÜäÕ»åńĀüµ£ēŃĆī36 ńÜäõ║öµ¼Īµ¢╣ ŃĆŹ’╝łÕŹ│60,466,176’╝ēń¦ŹÕÅ»ĶāĮµĆ¦’╝īķ╗æÕ«óõ╗Ä00000000ńī£Õł░ZZZZZZZZ’╝īÕ┐ģńäČÕÅ»õ╗źńī£õĖŁµŁŻńĪ«Õ»åńĀüŃĆéµÜ┤ÕŖøńĀ┤Ķ¦Żµ£¼Ķ║½ÕĤńÉåń«ĆÕŹĢ’╝īµ▓Īµ£ēńē╣Õł½ńÜäµŖƵ£»Ķ”üµ▒鵳¢õ║ŗÕģłĶ«ŠĶ«Īń╣üÕżŹńÜäńżŠõ║żÕĘźń©ŗńÜäµ¼║ķ¬Ś’╝īõ╗ģµś»Õ░åŃĆīÕ░ØĶ»ĢķöÖĶ»»µ│Ģ’╝łtrial and error’╝ēŃĆŹÕÅæµīźÕł░µ×üĶć┤ŃĆéķĪŠÕÉŹµĆØõ╣ē’╝īķØĀŃĆīµÜ┤ÕŖøŃĆŹÕÆīŃĆīĶø«ÕŖøŃĆŹńĀ┤Ķ¦ŻÕ»åńĀü’╝īµ£¬ń╗ÅµÄłµØāÕģźõŠĄń│╗ń╗¤ŃĆéõĮåµś»ÕÅŹÕżŹĶŠōÕģźÕ»åńĀü’╝īÕ╣ČńŁēÕŠģń│╗ń╗¤ÕōŹÕ║ö’╝īĶĆŚĶ┤╣õĖĆիܵŚČķŚ┤ŃĆéÕøĀµŁż’╝īÕ»åńĀüÕżŹµØéÕ║”ĶČŖķ½ś’╝īµÜ┤ÕŖøńĀ┤Ķ¦ŻµēĆķ£ĆńÜ䵌ČķŚ┤Õ░▒ĶČŖÕżÜŃĆéĶÖĮńäČ5õĮŹµĢ░ÕÆī7õĮŹµĢ░Õ»åńĀüÕŬÕĘ«õĖżõĮŹ’╝īõĮåńöĄĶäæĶø«ÕŖøńĀ┤Ķ¦ŻĶŖ▒Ķ┤╣ńÜ䵌ČķŚ┤ńøĖÕĘ«ńöÜÕĘ©ŃĆéÕüćĶ«ŠńöĄĶäæµ»Åń¦ÆÕÅ»õ╗źÕ░ØĶ»ĢĶŠōÕģź1ÕŹā5ńÖŠõĖćń╗äõĖŹÕÉīńÜäÕ»åńĀü’╝īńö▒µĢ░ÕŁŚÕÆīÕż¦Õ░ÅÕåÖĶŗ▒µ¢ćÕŁŚµ»Źń╗䵳ÉńÜä7õĮŹµĢ░Õ»åńĀüŃĆü5õĮŹµĢ░Õ»åńĀüµēĆķ£ĆńÜ䵌ČķŚ┤ÕłåÕł½ń║”õĖ║2.7Õż®ÕÆī61ń¦ÆŃĆé

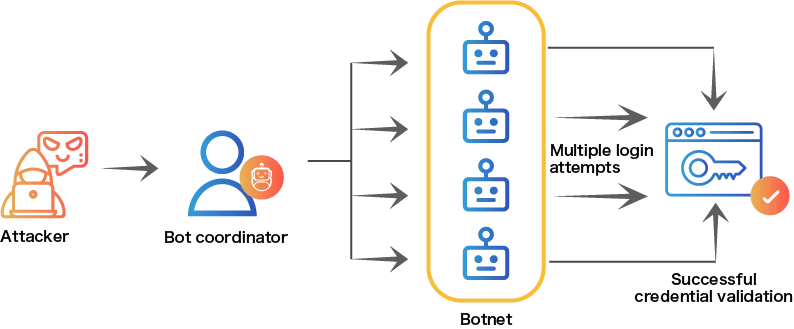

ÕĮōÕ»åńĀüÕÅ»ĶāĮµĆ¦ĶČŖÕżÜµŚČ’╝īÕŹĢń║»ķØĀĶø«ÕŖøńī£Õ»åńĀüµŚČķŚ┤µłÉµ£¼Ķ┐ćķ½śŃĆéõĖ║Õó×ÕŖĀµĢłńÄć’╝īķ╗æÕ«óķĆÜÕĖĖõ╝ܵɣķģŹÕāĄÕ░ĖńĮæń╗£’╝łBotnet’╝ēõĮ┐ńö©µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ŃĆéķ╗æÕ«óÕģłµä¤µ¤ōõĖĆńŠżńöĄĶäæÕÆīń│╗ń╗¤Ķ«ŠÕżć’╝īÕåŹĶ┐£ń©ŗµōŹµÄ¦µä¤µ¤ōńÜäÕāĄÕ░ĖńöĄĶäæ’╝īÕł®ńö©ÕżÜÕÅ░µ£║ÕÖ©ńÜäĶ┐Éń«ŚĶĄäµ║É’╝īµÉŁķģŹĶć¬ÕŖ©Õī¢Ķäܵ£¼Ķ┐øĶĪīĶø«ÕŖøµö╗Õć╗ŃĆéÕÅ”õĖƵ¢╣ķØó’╝īķÜÅńØĆńĪ¼õ╗ČĶ«ŠÕżćµĢłĶāĮµÅÉÕŹć’╝īµÜ┤ÕŖøńĀ┤Ķ¦ŻńÜäķƤÕ║”õ╣¤ķĆÉÕ╣┤ÕŖĀÕ┐½ŃĆé

ŃĆɵÜ┤ÕŖøńĀ┤Ķ¦Żńż║µäÅÕøŠŃĆæ

µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ńÜä6ń¦Źń▒╗Õ×ŗ

µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗õ╗źķĆÉõĖĆÕ░ØĶ»ĢÕ»åńĀüõĖ║ĶāīÕÉÄÕÄ¤ÕłÖ’╝īÕåŹµÉŁķģŹõĖŹÕÉīńÜäµēŗµ│ĢÕÆīńī£Õ»åńĀüķĆ╗ĶŠæ’╝īĶĪŹńö¤Õć║ÕżÜń¦ŹµÜ┤ÕŖøńĀ┤Ķ¦ŻńÜäÕŁÉń▒╗Õł½ŃĆéÕīģÕɽµ£ĆÕ¤║ńĪĆńÜäõ╝Āń╗¤µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗’╝īÕĖĖĶ¦üńÜäµÜ┤ÕŖøµö╗Õć╗ÕÅ»õ╗źÕłåõĖ║6ń¦Ź’╝Üõ╝Āń╗¤µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ŃĆüÕŁŚÕģĖµö╗Õć╗ŃĆüµĘĘÕÉłµÜ┤ÕŖøµö╗Õć╗ŃĆüµÆ×Õ║ōµö╗Õć╗ŃĆüÕ»åńĀüµ│╝µ┤ÆŃĆüÕÅŹÕÉæµÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ŃĆé

õĖĆŃĆüõ╝Āń╗¤µÜ┤ÕŖøńĀ┤Ķ¦Ż’╝łTraditional Brute Forace Attacks’╝ē

µ£Ćń«ĆÕŹĢńÜäµÜ┤ÕŖøÕ»åńĀüńĀ┤Ķ¦Ż’╝īõĖŹõ╗źÕģČõ╗¢µ¢╣Õ╝Åń╝®ń¤Łńī£µĄŗÕ»åńĀüńÜäĶīāÕø┤’╝īÕ░åÕÅ»ĶāĮńÜäÕ»åńĀüń╗äÕÉłõŠØÕ║ÅĶŠōÕģźń│╗ń╗¤’╝īõĖĆõĖƵĄŗĶ»ĢŃĆé

õ║īŃĆüÕŁŚÕģĖµö╗Õć╗’╝łDictionary Attacks’╝ē

õĖÄÕ¤║µ£¼ńÜäµÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ńøĖµ»ö’╝īÕŁŚÕģĖµö╗Õć╗ńī£µĄŗÕ»åńĀüńÜäĶīāÕø┤ĶŠāÕ░ÅŃĆéķ╗æÕ«óķĆēիܵö╗Õć╗ńø«µĀćÕÉÄ’╝īõ╝ÜÕćåÕżćõĖĆÕ╝ĀŃĆīÕŁŚĶ»ŹµĖģÕŹĢ’╝łDictionary List’╝ēŃĆŹ’╝īµĖģÕŹĢÕåģÕłŚõĖŠÕĖĖĶó½Ķ«ŠõĖ║Õ»åńĀüńÜäĶ»Źµ▒ćõĖĵĢ░ÕŁŚń╗äÕÉłŃĆéõŠŗÕ”é’╝īĶ┐×ń╗Łµīēķö«ŃĆīqwertyuŃĆŹŃĆüŃĆī123456789”ńŁēÕÆīń«ĆÕŹĢĶ»Źµ▒ćŃĆīpasswordŃĆŹŃĆüŃĆīiloveyouŃĆŹńŁēŃĆéķ╗æÕ«óÕåŹÕ░åµĖģÕŹĢõĖŖńÜäń╗äÕÉłõŠØµ¼ĪĶŠōÕģź’╝īµĄŗĶ»Ģµś»ÕÉ”ĶāĮµłÉÕŖ¤ńÖ╗ÕĮĢŃĆé

õĖÄõ╝Āń╗¤ńÜäµÜ┤ÕŖøńĀ┤Ķ¦ŻńøĖµ»ö’╝īÕŁŚÕģĖµö╗Õć╗ńÜ䵳ÉÕŖ¤õĖÄÕÉ”õĖ╗Ķ”üõŠØĶĄ¢õ║║ĶĪīõĖ║µ©ĪÕ╝ÅńÜäµā»µĆ¦’╝īńī£µĄŗÕ»åńĀüńÜäĶīāÕø┤ĶŠāÕ░ÅŃĆéÕøĀµŁżÕŁŚÕģĖµö╗Õć╗ÕŹĀńö©ńÜäĶ┐Éń«ŚĶĄäµ║ÉÕ░æŃĆüµē¦ĶĪīµö╗Õć╗ķƤÕ║”Õ┐½ŃĆüµĢłńÄćĶŠāķ½ś’╝īõĖöÕøĀõĖ║õĖŹõ╝ÜÕć║ńÄ░Õż¦ķćÅÕÅ»ń¢æńÜäńÖ╗ÕĮĢÕ░ØĶ»Ģ’╝īĶŠāķÜŠõ╗źõŠ”µĄŗŃĆé

õĖēŃĆüµĘĘÕÉłµÜ┤ÕŖøµö╗Õć╗ ’╝łHybrid Brute Force Attacks’╝ē

µĘĘÕÉłµÜ┤ÕŖøµö╗Õć╗’╝īń╗ōÕÉłõ║åõ╝Āń╗¤µÜ┤ÕŖøńĀ┤Ķ¦ŻÕÆīÕŁŚÕģĖµö╗Õć╗ŃĆéķ╗æÕ«óÕģłõĮ┐ńö©µĢłńÄćĶŠāķ½śńÜäÕŁŚÕģĖµö╗Õć╗’╝īÕ░ØĶ»ĢÕø║Õ«ÜĶīāÕø┤ÕåģńÜäÕ»åńĀüń╗äÕÉł’╝īĶŖéń£üĶ┐Éń«ŚĶĄäµ║ÉÕÆīµŚČķŚ┤ŃĆéĶŗźµ▓Īµ£ēµłÉÕŖ¤’╝īÕłÖµö╣ńö©µ£Ćń╗łõĖĆÕ«ÜÕÅ»õ╗źńĀ┤Ķ¦ŻÕ»åńĀüńÜäõ╝Āń╗¤µÜ┤ÕŖøµö╗Õć╗ŃĆé

ÕøøŃĆüµÆ×Õ║ōµö╗Õć╗’╝łCredential Stuffing’╝ē

µÆ×Õ║ōµö╗Õć╗’╝łµł¢ÕćŁĶ»üÕĪ½Õģģ’╝ēõĖÄÕŁŚÕģĖµö╗Õć╗ń▒╗õ╝╝’╝īķ╗æÕ«óõ╣¤õ╝Üõ║ŗÕģłÕćåÕżćõĖĆõ╗ĮÕ»åńĀüµĖģÕŹĢŃĆéõĖżĶĆģõĖŹÕÉīõ╣ŗÕżäµś»’╝īµÆ×Õ║ōµö╗Õć╗õĖŁµēĆõĮ┐ńö©ńÜäµĖģÕŹĢµØźĶć¬ÕģČõ╗¢ńĮæń½Öµł¢µ£ŹÕŖĪÕż¢µ│äńÜäÕĖÉÕÅĘÕ»åńĀüŃĆéķ╗æÕ«óÕ░嵤ÉńĮæń½ÖÕż¢µ│äńÜäÕĖÉÕÅĘÕ»åńĀü’╝īķĆÉõĖĆĶć│ÕÅ”õĖĆńĮæń½ÖńÖ╗ÕĮĢµĄŗĶ»Ģ’╝īńø┤Õł░µēŠÕł░Õī╣ķģŹńÜäńÖ╗ÕĮĢµĢ░µŹ«ŃĆé

µÆ×Õ║ōµö╗Õć╗ÕÉīµĀʵś»ķÆłÕ»╣õ║║ń▒╗ĶĪīõĖ║µ©ĪÕ╝ÅńÜäĶ¦ŻÕ»åµēŗµ│Ģ’╝īÕŠŚõ╗źµłÉÕŖ¤ńÜäÕĤÕøĀÕ£©õ║ÄõĮ┐ńö©ĶĆģÕ£©õĖŹÕÉīńÜäńĮæń½Öµł¢µ£ŹÕŖĪĶ«ŠÕ«ÜńøĖÕÉīńÜäÕĖÉÕÅĘÕ»åńĀüŃĆé

ŃĆɵā│Ķ┐øõĖƵŁźõ║åĶ¦ŻµÆ×Õ║ōµö╗Õć╗µś»õ╗Ćõ╣ł’╝īÕÅ»õ╗źÕÅéĶĆāŃĆŖµÆ×Õ║ōµö╗Õć╗ŃĆŗµ¢ćń½ĀŃĆéŃĆæ

õ║öŃĆüÕ»åńĀüµ│╝µ┤Æ’╝łPassword Spraying’╝ē

Õ»åńĀüµ│╝µ┤Ƶö╗Õć╗õĖŁ’╝īķ╗æÕ«óõ╝ÜķóäÕģłķöüÕ«ÜÕźĮÕĘ▓ń¤źńÜäõĮ┐ńö©ĶĆģÕĖÉÕÅĘõĮ£õĖ║ńø«µĀć’╝īÕåŹõ╗źÕĖĖńö©ńÜäÕ»åńĀüń╗äÕÉłńÖ╗ÕĮĢµĄŗĶ»Ģńø«µĀćÕĖÉÕÅĘŃĆéķ╗æÕ«óµ£ēÕżÜń¦ŹÕÅ¢ÕŠŚÕĘ▓ń¤źõĮ┐ńö©ĶĆģÕĖÉÕÅĘńÜäµ¢╣Õ╝Å’╝īÕīģÕɽõ╗ĵ܌ńĮæõĖŖĶ┤Łõ╣░ŃĆüķĆÅĶ┐ćÕģČõ╗¢µĢ░µŹ«Õż¢µ│äõ║ŗõ╗ČŃĆéÕ»åńĀüńÜäķā©Õłå’╝īÕłÖõĖÄÕŁŚÕģĖµö╗Õć╗ķøĘÕÉī’╝īķ╗æÕ«óÕ£©Õ╝ĆÕ¦ŗĶ¦ŻÕ»åõ╣ŗÕēŹ’╝īÕĘ▓µ£ēÕĖĖńö©Õ»åńĀüµĖģÕŹĢŃĆéÕåŹÕ░åÕĖÉÕÅʵĖģÕŹĢõĖÄÕ»åńĀüµĖģÕŹĢõĖŖńÜäÕĖÉÕÅĘÕ»åńĀüķĆÉõĖĆńÖ╗ÕĮĢµĄŗĶ»Ģ’╝īÕ»╗µēŠÕī╣ķģŹńÜäńÖ╗ÕĮĢµĢ░µŹ«ŃĆé

ÕģŁŃĆüÕÅŹÕÉæµÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗’╝łReverse Brute Force Attacks’╝ē

ÕÅŹÕÉæµÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗’╝īķĪŠÕÉŹµĆØõ╣ēÕÆīõ╝Āń╗¤µÜ┤ÕŖøµö╗Õć╗ńøĖÕÅŹŃĆéķ╗æÕ«óÕĘ▓ń╗ÅÕŠŚÕł░õ║åµŁŻńĪ«ńÜäÕ»åńĀü’╝īõĮåõĖŹń¤źķüōÕĖÉÕÅĘ’╝īķ╗æÕ«óÕøĀĶĆīµö╣õĖ║“µÜ┤ÕŖø”µĄŗĶ»ĢÕżÜń¦ŹÕÅ»ĶāĮńÜäÕĖÉÕÅĘµØźµēŠÕć║µŁŻńĪ«ńÜäńÖ╗ÕĮĢõ┐Īµü»ń╗äÕÉłŃĆé

ķØóÕ»╣ķ╗æÕ«óÕÅæÕ▒ĢÕć║µØźńÜäÕżÜń¦ŹµÜ┤ÕŖøµö╗Õć╗µēŗµ«ĄĶ»źÕ”éõĮĢµ£ēµĢłķś▓ĶīāÕæó’╝¤µ£¼µ¢ćµÄźõĖŗµØźÕ░åõ╗ŗń╗Źõ║öµŗøµÜ┤ÕŖøńĀ┤Ķ¦ŻńÜäķóäķś▓µ¢╣Õ╝ÅŃĆé

ķóäķś▓µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗’╝īÕ║öĶ»źÕ”éõĮĢõ┐صŖżńĮæń╗£Õ»åńĀü’╝¤

õĖĆŃĆüÕó×ÕŖĀÕ»åńĀüÕ╝║Õ║”

õĖ¬õ║║õĮ┐ńö©ĶĆģÕ»╣õ╗śµÜ┤ÕŖøńĀ┤Ķ¦Żµ£Ćńø┤µÄźńÜäµ¢╣Õ╝ÅÕ░▒µś»Ķ«ŠńĮ«ÕżŹµØéÕ║”ĶŠāķ½śńÜäÕ»åńĀüŃĆéĶÖĮńäȵÜ┤ÕŖøńĀ┤Ķ¦ŻĶāīÕÉÄńÜäÕĤńÉåµś»µĄŗĶ»ĢµēƵ£ēÕÅ»ĶāĮńÜäń╗äÕÉł’╝īõĮåõĖƵŚ”ÕÅ»ĶāĮńÜäÕ»åńĀüń╗äÕÉłµĢ░ķćÅĶ┐ćÕż¦’╝īµÜ┤ÕŖøńĀ┤Ķ¦ŻµēĆĶĆŚĶ┤╣ńÜäĶ┐Éń«ŚĶĄäµ║ÉÕÆīµŚČķŚ┤µłÉµ£¼õ╣¤õ╝ÜÕż¦Õ╣ģÕó×ÕŖĀŃĆéńĀ┤Ķ¦ŻÕ»åńĀüńÜ䵌ČķŚ┤ÕÅ»ĶāĮõ╗ĵĢ░Õ░ŵŚČÕÅśµłÉµĢ░Õ╣┤’╝īĶ┐øĶĆīõĮ┐ÕŠŚõ╗źµÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗õ╣¤ÕÅśÕŠŚõĖŹÕłćÕ«×ķÖģŃĆéõŠŗÕ”é’╝īõĮ┐ńö©10õĮŹµĢ░õ╗źõĖŖķĢ┐Õ║”ńÜäÕ»åńĀüŃĆéķÖżõ║åÕó×ÕŖĀÕ»åńĀüõĮŹµĢ░õ╗źÕż¢’╝īĶ┐śÕÅ»Ķ«®Õ»åńĀüÕīģÕɽµĢ░ÕŁŚŃĆüÕż¦Õ░ÅÕåÖµŗēõĖüÕŁŚµ»ŹÕÆīńē╣µ«Ŗń¼”ÕÅĘŃĆé

ÕÅ”õĖƵ¢╣ķØó’╝īÕ£©Ķ«ŠńĮ«Õ»åńĀüµŚČ’╝īõ╣¤Õ╗║Ķ««ķü┐ÕģŹõĮ┐ńö©Ķ┐ćõ║Äń«ĆÕŹĢńÜäÕŁŚĶ»Ź’╝īÕ”éŃĆīpasswordŃĆŹŃĆüŃĆī123456789ŃĆŹńŁē’╝īõ╗źķś▓ķüŁÕÅŚÕŁŚÕģĖµö╗Õć╗µł¢Õ»åńĀüµ│╝µ┤ÆĶĆīĶó½ÕģźõŠĄń│╗ń╗¤ŃĆéÕÅ»Õ░åÕżÜõĖ¬ÕŹĢĶ»ŹõĖ▓Ķüö’╝īµł¢ń®┐µÅÆńē╣µ«Ŗń¼”ÕÅĘõ║ÄÕģČõĖŁ’╝īķÖŹõĮÄÕ»åńĀüĶ┐ćõ║ĵ֫ķüŹńÜäÕÅ»ĶāĮµĆ¦ŃĆéõ╣¤ÕÅ»õ╗źķĆÜĶ┐ćÕłĀķÖżµ¤Éõ║øńē╣Õ«ÜÕŁŚµ»Ź’╝īõĮ┐Õ»åńĀüń£ŗĶĄĘµØźÕāŵś»ķÜŵ£║ķĆēµŗ®ńÜäÕŁŚń¼”õĖ▓’╝īĶŁ¼Õ”éµŗ┐µÄēÕŹĢĶ»ŹõĖŁńÜäµ»Źķ¤│’╝īµł¢Ķć¬ĶĪīÕłøķĆĀń╝®ÕåÖŃĆéÕÉīµŚČ’╝īõĖ║ķś▓ĶīāµÆ×Õ║ōµö╗Õć╗’╝īÕ╗║Ķ««ķü┐ÕģŹÕ£©õĖŹÕÉīńĮæń½Öµł¢µ£ŹÕŖĪõĮ┐ńö©ńøĖÕÉīńÜäÕ»åńĀüŃĆé

ĶĆīµÅÉõŠøńĮæń╗£µ£ŹÕŖĪńÜäõ╝üõĖÜÕŻգ©ńö©µłĘÕ╗║ń½ŗĶ┤”µłĘńÜäķĪĄķØó’╝īÕŖĀÕģźÕ»åńĀüĶ¦äÕłÖĶ»┤µśÄÕÆīÕ»åńĀüÕ╝║Õ║”µÅÉķåÆ’╝īÕŹÅÕŖ®ńö©µłĘĶ«ŠńĮ«Õ╝║Õ║”ĶŠāķ½śńÜäÕ»åńĀüŃĆéÕ╣ČÕ£©õ╝üõĖÜÕåģķā©ÕŖĀÕ╝║ĶĄäÕ«ēµĢÖĶé▓’╝īµÅÉÕŹćÕæśÕĘźĶĄäÕ«ēµäÅĶ»åÕÆīĶÉĮÕ«×Õ»åńĀüń«ĪńÉåŃĆé

õ║īŃĆüÕ╝ĆÕÉ»ÕÅīÕøĀÕŁÉĶ«żĶ»ü’╝ł2FA’╝ē’╝ÅÕżÜÕøĀÕŁÉĶ«żĶ»ü’╝łMFA’╝ē

ÕÉ»ńö©ÕÅīÕøĀÕŁÉĶ«żĶ»ü’╝łTwo-Factor Authentication’╝ī2FA’╝ēÕÆīÕżÜÕøĀÕŁÉĶ«żĶ»ü’╝łMulti-Factor Authentication’╝īMFA’╝ēµ£║ÕłČ’╝īńö©µłĘÕ£©ńÖ╗ÕĮĢńĮæń½ÖµŚČ’╝īķÖżõ║åĶŠōÕģźĶ┤”ÕÅĘÕ»åńĀüõ╗źÕż¢’╝īķ£ĆĶ”üķĆÜĶ┐ćÕÅ”Õż¢ńÜäµ¢╣Õ╝Åķ¬īĶ»üĶ║½õ╗ĮŃĆéõŠŗÕ”éń¤Łõ┐ĪŃĆüńöĄÕŁÉķé«õ╗ČŃĆüÕ«×õĮōÕŹĪńēćŃĆüńö¤ńÉåńē╣ÕŠü’╝łµīćń║╣ŃĆüµÄīń║╣ŃĆüĶÖ╣Ķå£ŃĆüķØóķā©ńē╣ÕŠü’╝ēńŁēńŁēŃĆéMFAķÖŹõĮÄĶ║½õ╗Įķ¬īĶ»üĶ┐ćń©ŗõĖŁÕ»╣Ķ┤”ÕÅĘÕ»åńĀüńÜäõŠØĶĄ¢’╝īõ╗źÕŖĀÕ╝║Ķ┤”µłĘÕ«ēÕģ©µĆ¦ŃĆé

ńö©µłĘÕÅ»õ╗źķĆÜĶ┐ćńĮæń½ÖÕÆīµ£ŹÕŖĪõĖŁńÜäõĖ¬õ║║Ķ«ŠńĮ«Õ╝ĆÕÉ»2FAµł¢MFAÕŖ¤ĶāĮ’╝īµł¢õĖŗĶĮĮÕÅ»õ┐ĪńÜäÕż¢ķā©2FA’╝ÅMFAÕ║öńö©ń©ŗÕ║Å’╝łÕ”éMicrosoft Authenticator’╝ēŃĆéµÅÉõŠøńĮæń╗£µ£ŹÕŖĪńÜäõ╝üõĖÜõ╣¤ÕÅ»õ╗źķĆÜĶ┐ćÕ£©µ£ŹÕŖĪõĖŁÕó×ÕŖĀ2FA’╝ÅMFAķĆēķĪ╣’╝īĶ«®Ķ║½õ╗Įķ¬īĶ»üÕżÜõĖĆķüōķś▓µŖżŃĆé

õĖēŃĆüõĮ┐ńö© CAPTCHA’╝ÅreCAPTCHA

CAPTCHAµś»ŃĆīÕģ©Ķć¬ÕŖ©Õģ¼Õ╝ĆÕī¢ÕøŠńüĄµĄŗĶ»Ģõ║║µ£║ĶŠ©Ķ»å’╝łCompletely Automated Public Turing test to tell Computers and Humans Apart’╝ēŃĆŹńÜäń╝®ÕåÖ’╝īõĖ║õ║║µ£║ķ¬īĶ»üµŖƵ£»’╝øreCAPTCHAÕłÖµś»Õ╗Čõ╝ĖĶć¬ÕģČńÜäń│╗ń╗¤’╝īõĖżĶĆģńÜåÕÅ»ńö©µØźĶŠ©Õł½Ķ»ĢÕøŠńÖ╗ÕĮĢńĮæń½ÖńÜ䵜»ń£¤õ║║Ķ┐śµś»µ£║ÕÖ©õ║║ŃĆéńö▒õ║Äķ╗æÕ«óõĮ┐ńö©µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗µŚČ’╝īķĆÜÕĖĖõ╝ÜõĮ┐ńö©ÕāĄÕ░Ėµ£║ÕÖ©õ║║ÕÆīĶć¬ÕŖ©Õī¢Ķäܵ£¼ÕŖĀÕ┐½µö╗Õć╗ńÜäķƤÕ║”’╝īÕøĀµŁżõ╝üõĖÜÕ£©ńÖ╗ÕĮĢķĪĄķØóĶ«ŠńĮ«õ║║µ£║ĶŠ©Ķ»åń│╗ń╗¤ÕÅ»ķś╗µīĪķ╗æÕ«óķĆÜĶ┐ćµÜ┤ÕŖøµö╗Õć╗’╝īµ£¬ń╗ÅµÄłµØāÕŁśÕÅ¢Ķ┤”µłĘŃĆé

ÕøøŃĆüÕ░üķöüńē╣Õ«Ü IP õĮŹńĮ«

Õ╗║ń½ŗIPķ╗æÕÉŹÕŹĢ’╝īÕ░üķöüµøŠń╗Åńö©µØźĶ┐øĶĪīµÜ┤ÕŖøńĀ┤Ķ¦ŻńÜäIPÕ£░ÕØĆ’╝īķś╗µŁóÕāĄÕ░Ėµ£║ÕÖ©õ║║ńÜäńÖ╗ÕĮĢÕ░ØĶ»ĢŃĆéÕÅ”Õż¢’╝īÕ╗║Ķ««µÅÉõŠøńĮæń╗£µ£ŹÕŖĪńÜäõ╝üõĖÜիܵ£¤µø┤µ¢░IPķ╗æÕÉŹÕŹĢ’╝īÕŹ│µŚČÕ░åńö©µØźĶ┐øĶĪīµÜ┤ÕŖøµö╗Õć╗ńÜäµ¢░IPõĮŹńĮ«ÕŖĀÕģźÕ░üķöüÕÉŹÕŹĢŃĆé

õ║öŃĆüÕģ©Õż®ÕĆÖńøæµĄŗ

µÜ┤ÕŖøńĀ┤Ķ¦Żµö╗Õć╗ķĆÜÕĖĖµ£ēĶ┐╣ÕŻՊ¬’╝īõŠŗÕ”éń¤ŁµŚČķŚ┤Õåģµ£ēÕżÜµ¼ĪńÖ╗ÕĮĢÕ░ØĶ»ĢŃĆüķĆÜĶ┐ćµ¢░ńÜäĶ«ŠÕżćµł¢Õ£░ńé╣ńÖ╗ÕĮĢĶ┤”ÕÅĘŃĆüõĮ┐ńö©ńøĖÕÉīĶ«ŠÕżćńÜäÕż¦ķćÅńÖ╗ÕĮĢÕ░ØĶ»ĢńŁēńŁēŃĆéÕøĀµŁżÕģ©Õż®ÕĆÖńøæµĄŗńĮæń½Öµł¢µ£ŹÕŖĪÕÖ©ń│╗ń╗¤’╝īµ│©µäŵś»ÕÉ”µ£ēÕÅ»ń¢æÕÅŖÕ╝éÕĖĖµ┤╗ÕŖ©’╝īÕ╣ČÕŹ│µŚČÕ░üķöüŃĆüķś╗µīĪµüȵäÅńĮæń╗£µö╗Õć╗ŃĆé

ŃĆɵā│µø┤ķĆ▓õĖƵŁźńףĶ¦ŻńĮæń╗£µö╗Õć╗µś»õ╗Ćķ║╝’╝īÕÅ»õ╗źÕÅāĶĆāŃĆŖńĮæń╗£µö╗Õć╗ŃĆŗµ¢ćń½ĀŃĆéŃĆæ

µÜ┤ÕŖøńĀ┤Ķ¦ŻĶÖĮńäȵ£¼Ķ║½ń«ĆÕŹĢ’╝īõĮåÕÅ»õ╗źķĆĀµłÉõĖźķćŹńÜäÕÉĵף’╝ÜńøŚńö©µĢ░µŹ«ŃĆüĶ║½õ╗Įń¬āÕÅ¢ŃĆüµĢŻµÆŁńöĄĶäæńŚģµ»ÆŃĆüĶ┤óÕŖĪµł¢ń¤źĶ»åõ║¦µØāµŹ¤Õż▒ŃĆüõ╝üõĖÜÕÉŹĶ¬ēÕÅŚµŹ¤ńŁēķŚ«ķóśŃĆéķććÕÅ¢ķś▓µŖżµÄ¬µ¢Į’╝īķś╗µŗ”µÜ┤ÕŖøµö╗Õć╗õ╣¤ÕøĀµŁżµłÉõĖ║ńö©µłĘÕÆīõ╝üõĖÜÕģ▒ÕÉīńÜäĶ»ŠķóśŃĆéõĖ¬õ║║õĮ┐ńö©ĶĆģÕ╗║Ķ««µÅÉÕŹćĶĄäÕ«ēµäÅĶ»å’╝īõĮ┐ńö©ķ½śÕ╝║Õ║”Õ»åńĀü’╝īÕ╣ČÕ╝ĆÕÉ»MFAÕŖ¤ĶāĮŃĆéõ╝üõĖܵ¢╣ķØó’╝īÕłÖÕÅ»õ╗źõĮ┐ńö©ÕżÜķćŹĶĄäÕ«ēµ£ŹÕŖĪ’╝īÕźŚńö©2FA’╝ÅMFAµ£ŹÕŖĪŃĆüķś▓ÕĀĄµ£║ÕÖ©õ║║ÕÆīńøæµĄŗń│╗ń╗¤ÕÅŖµĄüķćÅ

µÖ¤Õ┤┤ń¦æµŖƵÅÉõŠø MFAŃĆüWeb Õ║öńö©ń©ŗÕ║ÅÕÅŖ API õ┐صŖż’╝łWAAP’╝ēŃĆüÕ©üĶāüµŻĆµĄŗÕ║öÕÅśµ£ŹÕŖĪ’╝łMDR’╝ēŃĆüĶĄäÕ«ēÕ╝▒ńé╣ķĆܵŖźµ£║ÕłČńŁēĶĄäÕ«ēõ║¦ÕōüÕÆīµ£ŹÕŖĪ’╝īÕŹÅÕŖ®µé©µÅÉÕŹćµ£ŹÕŖĪńÜäĶ║½õ╗Įķ¬īĶ»üÕ«ēÕģ©’╝īÕ╣ČÕģ©ķØóńøæµÄ¦ITĶĄäõ║¦’╝īÕ╣ČÕ£©µŻĆµĄŗÕł░Õ╝éÕĖĖµ┤╗ÕŖ©µŚČ’╝īĶ┐ģķƤķććÕÅ¢ĶĪīÕŖ©’╝īķÖŹõĮĵÜ┤ÕŖøńĀ┤Ķ¦ŻńÜäÕ©üĶāüµĆ¦ŃĆé

µ¼óĶ┐ÄĶüöń╗£µÖ¤Õ┤┤ń¦æµŖĆ