什么是殭尸网路?运作原理介绍

什么是殭尸网路?

「殭尸网路(Botnet)」指一群被病毒感染,受到远端操控的电脑或装置,也称作机器人网路。名称源自「机器人(Bot)」和「网路(net)」,感染了病毒的电脑和机器形同无自我意识的机器人(或殭尸),互相连接而成,远端控制殭尸网路的电脑和装置的网路罪犯则称为「殭尸牧人(Bot Herder)」。

殭尸网路中的殭尸数量不一,少则百台千台,多则可达数百万台,端看殭尸网路的复杂度决定。但取得殭尸网路通常并非殭尸牧人的最终目的,而是再利用殭尸网路进行其他恶意行为,例如 DDos 攻击、发送垃圾信件。

【想更进一步瞭解 DDoS 攻击如何运作与预防,可以参考《DDoS 攻击》文章。】

史上第一起殭尸网路的网路攻击事件发生在 2000 年,可汗・K・史密斯(Khan K Smith)利用殭尸网路发送 125 万封钓鱼诈骗邮件,再偷取受害者信用卡资料或诱使受害者下载恶意软体。透过这样的手法,史密斯至少得手 3 百万美元。2016 年出现了第一个以感染物联网装置,建立殭尸网路为主的病毒 Mirai。透过 Mirai 病毒发动的 DDoS 攻击造成美国东岸大规模网路瘫痪。而后,写出 Mirai 的骇客公开其程式原始码,病毒开始变异,发展出其他变体。 另外,网路犯罪发展迅速,使用殭尸网路的门槛变低。不需要任何技术,就可以付费计时租用殭尸网路,发动 DDoS 攻击,殭尸网路相关的网路攻击也越加普遍。

殭尸网路的运作原理

殭尸网路的运作可以分成三个阶段:

-

感染

-

控制

-

执行

一、感染

第一步是寻找有资安漏洞的目标,再以恶意软体(如:ZeuS、GameOver ZeuS、Methbot、Mirai 等)感染电脑或其他装置,建立殭尸网路军团。以下的机器都是殭尸网路病毒常见的感染目标:

-

电脑。

-

行动装置:手机、平板。

-

网路硬体设备,包含:伺服器、路由器等。

-

物联网(IoT)装置:指连接网路的实体物品,可以用来感应、侦测、纪录、追踪和传输数据和资料,例如宠物监视器、健身追踪器、智慧家电、智慧汽车、智慧医疗设备等。

二、控制

感染机器、集结殭尸大军之后,骇客可以进一步准备从远端控制殭尸网路,并为进一步的网路攻击做准备。

三、执行

在这个阶段,骇客动员准备好的殭尸网路,依据攻击的目的,採取不同的行动攻击主要目标。殭尸网路可以应用在多种网路攻击类型,本文之后将详细介绍不同的殭尸网路攻击手法。

殭尸网路的类型

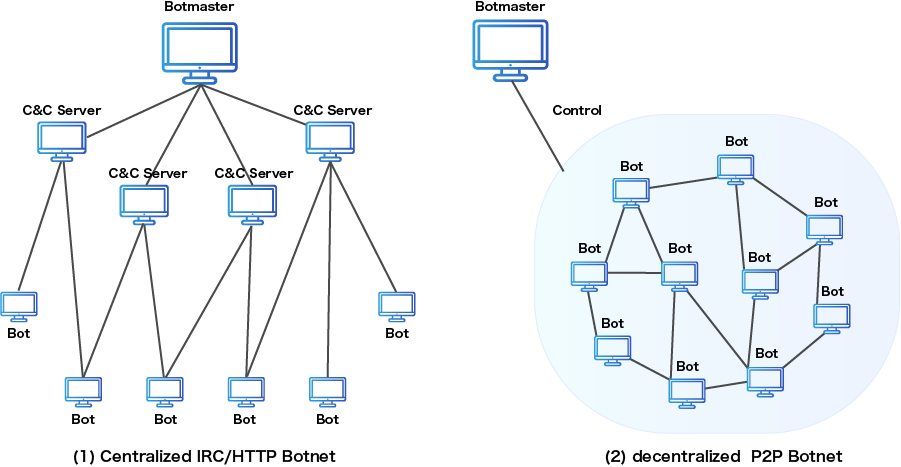

殭尸网路的连接结构,主要可分为以下 2 种模型:

-

客户端-伺服器模型(the Client-Server Based Model)

-

点对点殭尸网路模型(the Peer-to-Peer Model)

一、客户端-伺服器模型(the Client-Server Based Model)

这种殭尸网路採中心化的控制模式,殭尸牧人通常会建立单一或少数 C&C (Command and Control,命令与控制)伺服器。C&C 伺服器再连接至各殭尸,并透过 C&C 伺服器管理所有殭尸机器。对殭尸牧人来说,集中管理殭尸网路的好处是下达指令快速简单,坏处则是不易隐匿自己的踪迹。而一旦 C&C 伺服器被关闭,即无法再对殭尸网路下任何指示。

二、点对点殭尸网路模型(the Peer-to-Peer Model)

在点对点的模型中,殭尸网路互相连接,不需要透过 C&C 伺服器。相对于客户端-伺服器模型更加安全,难以追踪或将整个殭尸网路关闭,但管理殭尸网路也因为去中心化而较耗时。

【两种连接模型示意图】

殭尸网路的用途:7 种常见攻击

殭尸网路简单来说就是一大群供殭尸牧人差遣的机器,常用来执行以下 7 种网路攻击:

一、DDoS 攻击

DDoS 攻击利用殭尸网路对目标电脑或伺服器发出大量请求,使其超载而无法正常运作。DDoS 攻击原理简单,但是可以对目标造成巨大伤害。对于企业来说,网站或服务停机会造成财务损失、公司名誉受损、失去客户信任等营运危机。针对政府或民生建设的 DDoS 攻击,则可以影响国家安全和正常运作。

二、发送钓鱼信件或垃圾讯息

钓鱼信件发送的量越大,越有机会使更多人上当受骗,扩大网路攻击的范围,网路犯罪也因此可以获取更高的利润。殭尸网路便是大量自动化发信最好的工具。

三、广告欺诈或点击欺诈

广告欺诈指的是透过制造流量,提升网路广告曝光、点击、转换率或是事件,以获得更高的收入。点击欺诈的原理类似,指刻意点击广告,欺骗广告平台谋取利润或是透过点击付费式的广告模式,消耗竞争对手的广告预算。殭尸网路可以提供大量的机器,让流量和点击数大幅上升,进而达到广告或点击欺诈的目的。

四、窃取资料

有些殭尸网路的病毒再感染、远端操控电脑的同时,也可以窃取上面的敏感资料。例如 ZeuS Botnet 针对金融机构窃取网路银行和电子商务帐号密码。

五、暴力破解

暴力破解也称为蛮力攻击,是破解密码最基本的方式。将密码所有可能的组合一一输入测试,直到试到正确密码为止。假设一组密码由 5 位数数字组成,密码可能的组合就有 10 万种。透过殭尸网路,同时操控多台电脑测试不同密码组合,可以加速暴力破解的过程。

【想更进一步瞭解暴力破解的原理跟预防方式,可以参考《暴力破解》文章。】

六、撞库攻击

撞库攻击,又称凭证填充,是指将已窃取的帐号密码,尝试登入进不同的网站,希望找出使用相同帐号密码组合的使用者,增加网路犯罪的可能性。举例来说,有骇客在 A 银行网站窃取了 10 组帐号密码,再将这 10 组帐号密码拿去 B 银行测试,如果可以顺利登入。那该骇客可以利用的银行帐户的数量也就增加了。通常骇客不会只有 10 组帐号密码,因此使用殭尸网路大量进行撞库攻击,可以提升效率。

【想知道如何预防撞库攻击吗?,可以参考《撞库攻击》文章。】

七、挖矿

在数位货币的术语中,挖矿指的是透过电脑运算而取得比特币、以太币等的加密货币。挖矿需要消耗大量电脑的运算资源,因此也有网路犯罪把脑筋动到殭尸网路头上。远端操控殭尸网路里大量的机器挖矿,以取得更多的加密货币。

我被感染了?如何判断感染殭尸网路?

虽然被迫成为殭尸的电脑和装置大多只是被利用来进行其他网路攻击的工具,而非骇客的主要攻击目标,但受感染成为殭尸网路,也会有一定风险和影响,包含:资料遭窃、电脑效能下降等。且为了可以顺利进行其他网路攻击,感染殭尸病毒的电脑或是装置,通常不会有过于明显的异常行为,使用者可能成为殭尸而不自知。为避免设备遭不法人士利用,可以注意自己的设备是否有以下迹象:

-

装置是否有无法解释的活动,例如电脑电扇没来由长时间大声旋转。

-

上网速度明显下降。

-

即时没有上传或下载档案时,路由器仍超载运作。

-

装置上出现并非自己安装的不明程式。

-

寄件备份中出现可疑的电子邮件。

如果注意到这些状况,建议更进一步使用防毒软体和工具,扫描是否有感染到殭尸病毒。

被感染怎么办?重灌、重买、更新,3 招解决殭尸网路

若不幸感染了殭尸病毒,除了向司法机关检举,协助蒐证、侦办和要求关闭殭尸网路以外,可以针对被感染的机器採取以下处理方式:

-

移除病毒,并重灌电脑或是行动装置的作业系统

-

网路硬体设备可以选择重刷韧体或是重新购入设备

-

更新 IoT 装置的软体,补强资安漏洞。如果更新没有修补漏洞,可联络原厂,寻求更多协助。

企业该如何预防被殭尸网路感染?

加强资安意识和整体防毒措施,可以保护企业电脑和装置免于感染上殭尸病毒。遵循以下作法,降低感染风险:

-

使用高强度密码,并定期更新。

-

堤防钓鱼陷阱和社交工程诈骗,不随便点击连结或下载档案。

-

使用并定期更新防毒软体。

-

选择高安全性的 IoT 装置。

殭尸网路劫持电脑和其他机器,让人在不知情的情况下,协助网路犯罪以 DDoS 攻击、钓鱼诈骗、广告和点击欺诈、窃取敏感资料、恶意挖矿等方式赚取不当利益。除此之外,自己的机器运作效能也会因此打折扣。定期扫描电脑、手机、平板、IoT 装置和硬体设施,远离殭尸网路和病毒,减少遭受和参与网路攻击的风险。