APT 攻击如何解决?认识 APT 攻击

组织性高的 APT 攻击以窃取数据为主要目的,让企业和政府机构损失惨重,近年来越来越常见。APT 攻击的定义是什么?是如何进行的呢?企业又该怎么防范?本文将一一介绍 APT 攻击、其生命周期、实际案例与攻击手法,以及防范方式。

APT 攻击是什么?

進階持续性威胁(Advanced Persistent Threat,APT)是一种可以造成严重伤害的网络攻击。但不同于一般的网络攻击,APT 并没有特定的手法、使用特定的工具或是统一的工具,而是泛指一套「有明确目标、手法复杂且新颖、长时间持续,隐蔽性高」的网络攻击过程:从寻找目标、针对其弱点制定计划到执行攻击及躲避、干扰检测等,前前后后所有步骤。比如说,APT 攻击的黑客在渗透目标 IT 系统后,会长期匿踪潜伏其中,伺机窃取重要数据,还会释放虚假的资安警讯、篡改证据,增加防范的困难。

由此看来,APT 攻击需要长时间的精心策划,以及投入大量资源成本,因此通常背后有庞大的金援资助。早期甚至是国家赞助 APT 攻击为多数,用于国家级网络攻击或谍报活动。而时至今日,APT 攻击目标主要为政府单位或能为黑客带来金钱利益的企业组织。

APT 攻击的三要素

一、進階 Advanced

首先是 APT 以高级的网络攻击手段、策略或工具执行,针对目标网络系统拟定专属的计划,例如零日漏洞攻击、、针对目标量身打造的恶意软件和详尽的社交工程,通常还会同时使用多种攻击媒介。

二、持续 Persistent

APT 攻击长久持续,一旦选定目标后,黑客会以不引起注意的方式,不间断测试不同攻击策略和寻找目标的防御漏洞,不轻易放弃。而顺利入侵目标之后,也会为了降低被发现的几率,黑客不会使用容易暴露自己行踪的攻击方式,而是长期以隐蔽的手法窃取敏感数据。据统计,APT 攻击中黑客进入目标到实际发动攻击之间,从 70 多天到 200 多天都有。

三、威胁 Threat

执行 APT 攻击的黑客目的明确,能够确实造成威胁。无论是大型商业公司、政府机关、财务机构,都有可能因为 APT 攻击受到实质且严重的伤害。

APT 攻击的生命周期

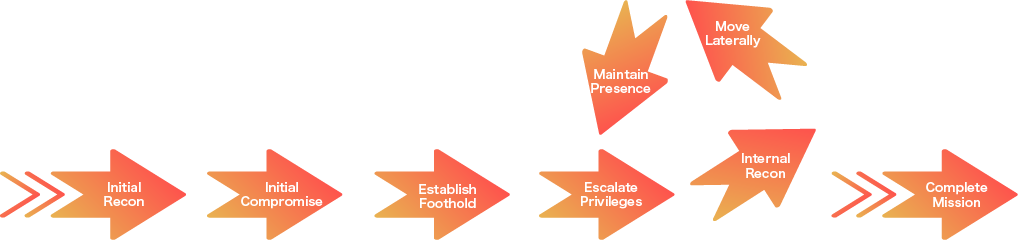

那黑客是如何进行 APT 攻击的呢?APT 攻击可以分为 7 个阶段:研究目标(Initial Reconnaissance)、初步入侵(Initial Compromise)、建立立足点(Establish a Foothold)、深入系统(Escalate Privileges)、横向移动(Move Laterally)、完成任务离开(Complete Mission)和继续潜伏(Maintain Presence)。

【APT 攻擊生命週期示意圖】

-

研究目标(Initial Reconnaissance)

黑客在锁定攻击目标,即开始收集情报,研究对象包含企业或组织的网络系统架构与内部人员,以找出最容易下手的弱点,制定攻击策略。

-

初步入侵(Initial Compromise)

接着,从网站、系统或是人员方面下手,利用鱼叉式钓鱼等社交工程、水坑攻击、SQL injection、零日漏洞攻击等手法在目标植入恶意程序。甚至同时发动 DDoS 攻击,声东击西,掩护入侵系统的意图。

晟崴小知识:水坑攻击(Watering Hole Attacks)中,黑客先观察目标时常造访的网站,再将恶意软件植入其中,以感染目标。由于黑客利用目标平时常用并信任的网站做媒介,水坑攻击成功几率高。

晟崴小知识:水坑攻击(Watering Hole Attacks)中,黑客先观察目标时常造访的网站,再将恶意软件植入其中,以感染目标。由于黑客利用目标平时常用并信任的网站做媒介,水坑攻击成功几率高。

-

建立立足点(Establish a Foothold)

一旦成功将恶意软件置入目标内,黑客便可建立后门和可用于跨通讯协议进行数据传输的网络隧道(Tunnels),在目标系统中远程访问,避人耳目、畅行无阻。通常植入的恶意软件还可以改写代码,隐藏黑客足迹。

-

深入系統(Escalte Privileges)

进入系统内的黑客接下来开始窃取密码,以获得系统管理员的权限,提高自己对系统的控制程度。

-

橫向移动(Move Laterally)

得到更高级的权限后,黑客就能更扩大攻击范围,移动至目标网络系统里的其他服务器或其他和目标系统相连的设备,扩大可以窃取的数据范围。黑客获得目标计算机系统的完整访问权限,能够彻底了解目标系统的架构和漏洞,更容易达到原本入侵系统的目的。

-

完成任务离开(Complete Mission)或继续潛伏(Maintain Presence)

完成目的之后,有些黑客会默默离开,或是离开,但在系统中保留后门,以便日后再次入侵。也有的会持续保持低调潜伏于其中,持续收集数据,进行下一波的攻击。

APT 攻击实例:如何进行 APT 攻击

APT 攻击规模庞大、变化多端,若没有实际遇到,可能难以想象这样的网络攻击如何运作。因此接下来将介绍 APT 攻击真实案例及其具体攻击的手法。

SolarWinds 供应链攻击事件

SolarWinds 为美国软件开发公司,提供企业系统管理工具与 IT 基础设施管理软件相关服务,客户数量众多,不少美国政府机构及全美最大 500 家企业使用其产品。但在 2020 年 12 月,旗下产品基础设施监控与管理平台 Orion 遭揭露成为 APT 攻击的受害者。

此次攻击中,黑客团体以供应链攻击的手法将恶意代码 SunBurst 置入 Orion 系统建立后门,再通过 Orion 系统窃取 SolarWinds 客户数据。根据调查,黑客早在进行攻击前,投入大量心力了解 SolarWinds 的代码,寻找其弱点。植入恶意代码后,黑客还暂停行动两周左右,以躲避检测,接着开始进一步提高权限。

晟崴小知识:供应链攻击(Supply Chain Attacks)指通过目标组织的供应链来发动网络攻击,获取信息。譬如,公司 A 使用公司 B 的软件作业,黑客先攻击公司 B 的软件,以入侵公司 A 的系统。

晟崴小知识:供应链攻击(Supply Chain Attacks)指通过目标组织的供应链来发动网络攻击,获取信息。譬如,公司 A 使用公司 B 的软件作业,黑客先攻击公司 B 的软件,以入侵公司 A 的系统。

指通过目标组织的供应链来发动网络攻击,获取信息。譬如,公司 A 使用公司 B 的软件作业,黑客先攻击公司 B 的软件,以入侵公司 A 的系统。

研究人员事后整理此次攻击的时间轴如下:

- 2019 年 9 月:黑客入侵 SolarWinds 系统

- 2019 年 10 月:黑客测试首批植入 Orion 的恶意代码

- 2020 年 2 月:黑客植入 SunBurst 恶意代码

- 2020 年 3 月:SolarWinds 在不知情的情况下,发布含有恶意代码的软件更新文件

另外,在此次 APT 攻击中,黑客利用多个位于美国的服务器,并模仿正常的网络流量,以避开资安系统检测。且 SunBurst 与黑客的 C&C 服务器相连前,还会进行多项检查,确保系统中无使用中的防毒软件或计算机取证分析工具,大大延后了攻击事件曝光的时间。据统计,1 万 8 千多名 SolarWinds 客户安装含有恶意代码的更新文件,包含美国国家安全局、财政部、微软、英特尔、思科和勤业众信皆深受影响。

如此复杂的 APT 攻击,有解决方法吗?

APT 攻击由于针对性强,会依据不同目标而攻击策略多变,且为长期计划,非单一网络攻击,因此预防最好的方式就是全方位的检视网络以及 IT 系统,采取多种网络攻击防御措施,并建立正确的防范心态。

APT 攻击防范方法

-

提高资安意识:安排资安内部教育训练课程,提高社交工程和鱼叉式钓鱼警觉性,以及密码与机密数据保密意识。定期更新软件和操作系统,同时确实使用防毒软件,也要定期更新防毒软件。

-

调整心态:面对 APT 攻击,保持「假设入侵(Assume Breach)」的心态,假设自己的系统已遭入侵。以「系统内部已遭渗透」作为防御网络攻击的预设心态,除了外部威胁以外,也时刻留意内部状况。

-

监控流量与系统:监控进入系统和离开系统的流量,可以说是最能阻止黑客建立后门与窃取数据的作法之一,设置 WAAP 即为其中一种控制流量的方式。另外,智慧IT維運系統可用于监控系统内部运作,管理漏洞。

-

电子邮件过滤:使用电子邮件过滤软件,阻挡含有恶意链接和附件的邮件。在 APT 攻击之初,制止黑客通过鱼叉式钓鱼邮件入侵系统。

-

部署 DDoS 防御措施:使用流量清洗、负载平衡器和 CDN 等防御 DDoS 攻击的资安产品,也可利用于 APT 攻击防御。降低黑客利用 DDoS 攻击声东击西,趁机植入恶意软件的可能性。

-

权限控制:采用「最低权限原则」,清楚划分企业内部的权责,仅将系统权限给予必要的人员。并使用 MFA(多因素認證機制),提高登录系统和存取数据的安全性。

晟崴科技提供资安检测产品,如滲透测试、漏洞扫描、资安漏洞通报机制,能彻底检视系统内部、寻找漏洞,降低网络攻击的风险。以及多种资安防御工具,包含 WAF、SIEM、DDoS 攻击防御工具、MFA 等等。