ŃĆÉSQLµ│©Õģźµö╗Õć╗ŃĆæĶ«żĶ»åµ│©Õģźµö╗Õć╗õĖÄ7ń¦Źķś▓Ķīāµ¢╣Õ╝Å

SQLõĖ║ń╗ōµ×äÕī¢µ¤źĶ»óĶ»ŁĶ©Ć’╝łStructured Query Language’╝ēńÜäń╝®ÕåÖ’╝īµś»õĖĆń¦ŹÕÅ»õ╗źń«ĪńÉåµĢ░µŹ«Õ║ōńÜäń╝¢ń©ŗĶ»ŁĶ©Ć’╝īńö©µØźÕ»╣µĢ░µŹ«Õ║ōĶ┐øĶĪīµ¤źĶ»óŃĆüµÅÆÕģźŃĆüÕłĀķÖżµĢ░µŹ«’╝īõ╗źÕÅŖµø┤µ¢░µĢ░µŹ«Õ║ōńŁēµōŹõĮ£ŃĆéõĮ┐ńö©SQLńÜäµĢ░µŹ«Õ║ōÕ║öńö©Õ╣┐µ│ø’╝īÕøĀµŁżķÆłÕ»╣SQLńÜäSQLµ│©Õģź’╝łSQL Injection’╝ēµö╗Õć╗ķĢ┐µ£¤õ╗źµØźĶó½Ķć┤ÕŖøõ║Äõ┐Īµü»Õ«ēÕģ©ńÜäÕøĮķÖģķØ×ĶÉźÕł®ń╗äń╗ćOWASP’╝łOpen Web Application Security Project’╝ēÕłŚÕ£©ÕŹüÕż¦ńĮæń╗£µö╗Õć╗ÕÉŹÕŹĢõĖŁŃĆéķéŻõ╣ł’╝īń®Čń½¤õ╗Ćõ╣łµś»SQLµ│©Õģź’╝¤Õ«āńÜäĶ┐ÉõĮ£ÕĤńÉåµś»õ╗Ćõ╣ł’╝¤ÕÅ»õ╗źķĆĀµłÉÕō¬õ║øÕ©üĶāü’╝¤ÕÅłĶ»źÕ”éõĮĢķś▓Ķīā’╝¤µ£¼µ¢ćÕ░åõ╗źµĘ▒ÕģźµĄģÕć║ńÜäµ¢╣Õ╝ÅÕø×ńŁöõ╗źõĖŖķŚ«ķóśŃĆé

Ķ«żĶ»å SQL injection’╝łSQL µ│©Õģź’╝ē

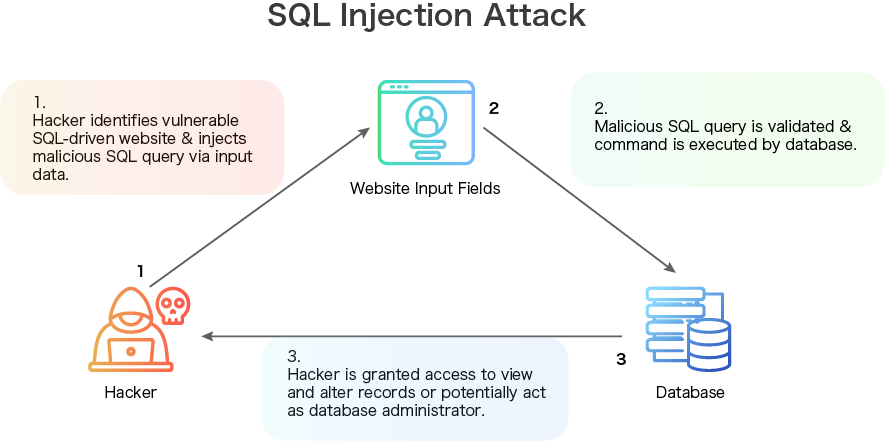

SQLµ│©Õģźµö╗Õć╗ÕĖĖĶó½ń┐╗Ķ»æõĮ£SQLµ│©ÕģźŃĆüµÅÆÕģźŃĆüµ│©Õ░äŃĆüµ│©ńĀüµł¢µĢ░µŹ«ķÜÉńĀüµö╗Õć╗’╝īķĪŠÕÉŹµĆØõ╣ēµś»õ╗źSQLń╝¢ń©ŗĶ»ŁĶ©ĆĶ┐øĶĪīńÜäµ│©Õģźµö╗Õć╗’╝łInjection Attacks’╝ē’╝īÕł®ńö©ńĮæķĪĄ/Õ║öńö©ń©ŗÕ║ÅõĖĵĢ░µŹ«Õ║ōõ╣ŗķŚ┤ńÜäÕ«ēÕģ©µ╝ŵ┤×’╝īń¬āÕÅ¢µł¢ńĀ┤ÕØŵĢ░µŹ«ŃĆé

µēĆĶ░ōńÜäµ│©Õģźµö╗Õć╗µīćńÜ䵜»’╝īķ╗æÕ«óķĆÜĶ┐ćĶŠōÕģźõ╗ŻńĀüĶć│ńĮæķĪĄµł¢Õ║öńö©ń©ŗÕ║ÅõĖŁ’╝īÕ£©Õģȵē¦ĶĪīĶ┐ćń©ŗõĖŁµł¢ńø«ńÜäõĖŖÕŖ©µēŗĶäÜ’╝īõĮ┐ń│╗ń╗¤Ķ»»Õ░åµüȵäÅõ╗ŻńĀüÕĮōµłÉÕÉłµ│Ģµīćõ╗żÕ╣ȵē¦ĶĪīŃĆéńö©µ»öÕ¢╗ńÜäµ¢╣Õ╝ÅµØźĶ»┤’╝īµ│©Õģźµö╗Õć╗ÕÅ»õ╗źµā│Ķ▒ĪµłÉ’╝ܵ│ĢÕ║ŁõĖŖ’╝īĶó½ÕæŖÕ£©Õ¦ōÕÉŹµĀÅõĮŹÕĪ½ÕģźĶć¬ÕĘ▒ńÜäÕÉŹÕŁŚµ¤Éµ¤Éõ╗źÕÅŖŃĆīµŚĀńĮ¬ŃĆŹõĖżÕŁŚŃĆéµ│ĢÕ«śÕ£©Ķ»╗ÕÅ¢Ķó½ÕæŖõĖ¬õ║║ĶĄäµ¢ÖµŚČ’╝īõŠ┐õ╝Üńø┤µÄźÕ┐ĄÕć║ŃĆīµ¤Éµ¤ÉµŚĀńĮ¬ŃĆŹŃĆé

õĖĆŃĆüSQL injection µö╗Õć╗ÕĤńÉå

SQLµ│©ÕģźÕÅ»ĶāĮõ╝ÜÕøĀõĖ¬Õł½µĢ░µŹ«Õ║ōĶ«ŠńĮ«õĖŹÕÉīĶĆīµ£ēµēĆÕÅśÕī¢’╝īõĮåÕģȵĀĖÕ┐āµ”éÕ┐ĄńÜåõĖ║’╝Üķ╗æÕ«óÕ£©µÅÉõŠøńö©µłĘĶŠōÕģźõ┐Īµü»ńÜäÕŁŚµ«ĄõĖŁ’╝īķö«ÕģźSQLĶ»Łµ│ĢŃĆéõŠŗÕ”éÕ£©ńÖ╗ÕĮĢµĀÅõĮŹŃĆüµÉ£ń┤óµĀÅõĮŹŃĆüĶüöń│╗ĶĪ©ÕŹĢńŁēõĮŹńĮ«’╝īõ╗źSQLõ╗ŻńĀüÕ»╣µĢ░µŹ«Õ║ōõĖŗĶŠŠµīćõ╗żŃĆé

ŃĆÉÕÉäµ¼äõĮŹńż║µäÅÕ£¢ŃĆæ

õ╗źõĖŗµ»öĶŠāµŁŻÕĖĖSQLµīćõ╗żÕÆīSQLµ│©Õģźµö╗Õć╗’╝īÕ╣Čõ╗źÕ«×ķÖģõŠŗÕŁÉĶ»┤µśÄSQLµ│©ÕģźŃĆé

ÕüćĶ«Šńö©µłĘĶŠōÕģźµŁŻńĪ«ńÜäĶ┤”ÕÅĘ’╝łAAA’╝ēÕÅŖÕ»åńĀü’╝ł12345’╝ēÕÉÄ’╝īµĢ░µŹ«Õ║ōµöČÕł░ńÜäSQLµīćõ╗żõĖ║’╝Ü

|

Select user_data from TABLE Where user_name=‘AAA’ and password=‘12345’ |

õ╗ŻĶĪ©õ╗ĵĢ░µŹ«Õ║ōõĖŁńÜäŃĆīTABLEŃĆŹĶĪ©µĀ╝õĖŁ’╝īµē¦ĶĪīõ╗źõĖŗ’╝Ü

|

ÕÅ¢Õć║ńö©µłĘµĢ░µŹ«’╝Ü µ╗ĪĶČ│’╝łńö©µłĘÕÉŹńŁēõ║ÄAAA’╝ēTRUE Õ╣ČõĖö AND µ╗ĪĶČ│’╝łńö©µłĘÕ»åńĀüńŁēõ║Ä12345’╝ēTRUE |

ńö©µłĘÕÉŹńŁēõ║ÄAAAõĖ║ŃĆīµØĪõ╗Č1ŃĆŹ’╝īĶĆīńö©µłĘÕ»åńĀüõĖ║12345õĖ║ŃĆīµØĪõ╗Č2ŃĆŹŃĆéń©ŗÕ║ÅÕ£©µĢ░µŹ«Õ║ōõĖŁµēŠÕł░ńö©µłĘÕÉŹAAAÕ╣ČõĖöÕ»åńĀüõĖ║12345ńÜäńö©µłĘÕÉÄ’╝īń©ŗÕ║ÅõŠ┐õ╝ÜÕłżµ¢ŁŃĆīµØĪõ╗Č1ŃĆŹÕÆīŃĆīµØĪõ╗Č2ŃĆŹńÜåõĖ║TRUE’╝īÕ╣ȵÅÉÕÅ¢Ķ»źńö©µłĘµĢ░µŹ«ŃĆé

ķ╗æÕ«óÕ£©õĖŹń¤źķüōµŁŻńĪ«Ķ┤”ÕÅĘÕ»åńĀüńÜäµāģÕåĄõĖŗ’╝īõ╣¤ÕÅ»õ╗źķĆÜĶ┐ćÕ£©Ķ┤”ÕÅĘÕ»åńĀüµĀÅõĮŹõĖŗĶŠōÕģźSQLµīćõ╗żńÖ╗ÕĮĢń│╗ń╗¤ŃĆéõŠŗÕ”éÕ£©Ķ┤”ÕÅĘÕ»åńĀüµĀÅõĮŹĶŠōÕģźń®║ńÖĮõ╗źÕÅŖŃĆīOR 1=1ŃĆŹ’╝Ü

|

Select user_data from TABLE Where user_name=‘ OR 1=1’ and password=‘ OR 1=1’ |

õ╗ŻĶĪ©õ╗ĵĢ░µŹ«Õ║ōõĖŁńÜäŃĆīTABLEŃĆŹĶĪ©µĀ╝õĖŁ’╝īµē¦ĶĪīõ╗źõĖŗ’╝Ü

|

ÕÅ¢Õć║ńö©µłĘµĢ░µŹ«’╝Ü µ╗ĪĶČ│’╝łńö©µłĘÕÉŹńŁēõ║Ä µł¢ 1=1’╝ēFALSE OR TRUE Õ╣ČõĖö AND µ╗ĪĶČ│’╝łńö©µłĘÕ»åńĀüńŁēõ║Ä µł¢ 1=1’╝ēFALSE OR TRUE |

Õ£©Ķ┐ÖõĖ¬ĶīāõŠŗķćī’╝īµØĪõ╗Č1õĖ║ŃĆīŃĆÄń®║ńÖĮÕåģÕ«╣ŃĆŵł¢µś»ŃĆÄ1=1ŃĆÅŃĆŹ’╝īń│╗ń╗¤µŚĀµ│ĢµēŠÕł░ń®║ńÖĮÕåģÕ«╣ńÜäńö©µłĘÕÉŹ’╝īõĮåŃĆī1=1ŃĆŹõĖ║TRUE’╝īÕøĀµŁżµØĪõ╗Č1õ╗Źõ╝ÜĶó½ÕłżÕ«ÜõĖ║TRUEŃĆéÕÉīµĀĘķüōńÉå’╝īµØĪõ╗Č2õ╣¤õ╝ÜĶó½ÕłżÕ«ÜõĖ║TRUEŃĆéķ╗æÕ«óõŠ┐ÕÅ»õ╗źķĪ║Õł®ńÖ╗ÕĮĢń│╗ń╗¤’╝īĶÄĘÕÅ¢µĢ░µŹ«ŃĆé

ŃĆÉSQL injection µö╗µōŖµĄüń©ŗńż║µäÅÕ£¢ŃĆæ

SQL injection µö╗Õć╗õ╝ÜķĆĀµłÉõ╗Ćõ╣łÕĮ▒ÕōŹ’╝¤

ķ╗æÕ«óÕÅ»Õł®ńö©SQLµ│©Õģźµö╗Õć╗Õ╣▓µē░Õ║öńö©ń©ŗÕ║Å’╝īÕÅ¢ÕŠŚµ£¬ń╗ÅµÄłµØāńÜäµĢ░µŹ«ŃĆüń»Īµö╣µĢ░µŹ«Õ║ōõĖŁńÜäµĢ░µŹ«ŃĆüķóĀĶ”åÕ║öńö©ń©ŗÕ║ÅķĆ╗ĶŠæńŁē’╝īĶ┐øĶĆīÕ©üĶāüÕł░Õ»╣µŚĀĶ«║µś»õĖ¬õ║║ŃĆüń╗äń╗ćĶ┐śµś»Õģ¼ÕÅĖõ╝üõĖÜµØźĶ»┤’╝īµ£Ćµ£ēõ╗ĘÕĆ╝ńÜäµĢ░µŹ«ŃĆéµĢ░µŹ«ķüŁń¬āńÜäõĖ¬õ║║ńö©µłĘ’╝īÕÅ»ĶāĮķüŁńøŚńö©Ķ║½õ╗ĮŃĆüńøŚÕłĘõ┐Īńö©ÕŹĪµł¢ÕøĀµŁżķÖĘÕģźķÆōķ▒╝Ķ»łķ¬ŚńÜäķÖĘķś▒’╝øÕ»╣õ╝üõĖÜń╗äń╗ćµØźĶ»┤õ║”µś»ķØ×ÕÉīÕ░ÅÕÅ»’╝īÕÅ»ĶāĮÕ»╝Ķć┤Õģ¼ÕÅĖÕÉŹĶ¬ēÕÅŚµŹ¤ŃĆüÕ«óµłĘµĄüÕż▒ŃĆüµ│ĢÕŠŗń║Āń║ĘŃĆüķćæķÆ▒µŹ¤Õż▒ńŁēÕŹ▒µ£║ŃĆé

ķÖżµŁżõ╣ŗÕż¢’╝īSQLµ│©ÕģźĶ┐śÕÅ»õ╗źĶĪŹńö¤ÕÆīµÉŁķģŹõĖŹÕÉīńĮæń╗£µö╗Õć╗µēŗµ│Ģ’╝īĶŠŠÕł░õĖŹÕÉīńÜäµö╗Õć╗ńø«ńÜäŃĆéõŠŗÕ”éķ╗æÕ«óńöÜĶć│ĶāĮķĆÜĶ┐ćSQLµ│©Õģź’╝īµö╗Õć╗Õ║öńö©ń©ŗÕ║ÅńÜäµ£ŹÕŖĪÕÖ©µł¢ÕģČõ╗¢ÕÉÄń½»Õ¤║ńĪƵ×ȵ×ä’╝øÕƤńØĆSQLµ│©ÕģźÕÅæÕŖ©µŗÆń╗ص£ŹÕŖĪ’╝łDoS’╝ēµö╗Õć╗’╝øµł¢ÕÅæÕŖ©ÕżŹÕÉłSQLµ│©Õģźµö╗Õć╗’╝īķÆłÕ»╣ÕÉīõĖĆńø«µĀćÕÉīµŚČõĮ┐ńö©DDoSµö╗Õć╗µł¢ÕģČõ╗¢ńĮæń╗£µö╗Õć╗ŃĆé

ŃĆɵā│Ķ”üķĆ▓õĖƵŁźńףĶ¦Ż Dos µö╗Õć╗ÕÆī DDoS µö╗Õć╗ÕŚÄ’╝¤Ķ½ŗÕÅāĶĆāŃĆŖDDoS µö╗Õć╗ŃĆŗµ¢ćń½ĀŃĆéŃĆæ

SQL µ│©Õģźµö╗Õć╗ńÜäń¦Źń▒╗

SQLµ│©Õģźµö╗Õć╗µ£¼Ķ║½ÕĤńÉåĶÖĮńäČÕŹĢń║»’╝īõĮåÕ«×ķÖģõĮ┐ńö©õĖŖ’╝īõ╝ܵĀ╣µŹ«ÕÉäµĢ░µŹ«Õ║ōµ¤źĶ»óĶ¦äÕ«ÜĶ«ŠńĮ«ÕĘ«Õ╝é’╝īÕć║ńÄ░ÕÉäń¦ŹµāģÕåĄŃĆéÕÉīµŚČ’╝īńĮæķĪĄÕÆīÕ║öńö©ń©ŗÕ║ÅÕ╝ĆÕÅæĶĆģõĖŹµ¢ŁÕŖĀÕ╝║µĢ░µŹ«Õ║ōķś▓ÕŠĪ’╝īķ╗æÕ«óõ╣¤õ╝ܵā│µø┤ÕżÜÕŖ×µ│Ģń╗ĢĶ┐ćķóäķś▓µÄ¬µ¢ĮŃĆéĶĆīõŠØµŹ«ķ╗æÕ«óÕŁśÕÅ¢ÕÉÄń½»µĢ░µŹ«ńÜäµ¢╣Õ╝Å’╝īõ╗źÕÅŖÕÅ»ķĆĀµłÉńÜäÕĮ▒ÕōŹ’╝īSQLµ│©ÕģźÕÅ»õ╗źÕłåµłÉõĖēÕż¦ń▒╗’╝ÜIn-band SQL InjectionŃĆüInferential SQL InjectionÕÆīOut-of-band SQL InjectionŃĆé

õĖĆŃĆüIn-band SQL injection

In-band SQL Injectionõ╣¤ń¦░õĮ£“ń╗ÅÕģĖSQLµ│©Õģź”’╝īµīćķ╗æÕ«óÕł®ńö©ÕÉīõĖĆõĖ¬µ▓¤ķĆÜń«Īķüō’╝łÕŹ│ńö©µłĘÕÆīÕ║öńö©ń©ŗÕ║Åõ║ÆÕŖ©ńÜäńĢīķØó’╝ēÕÅæÕŖ©SQLµ│©Õģźµö╗Õć╗ÕÆīµöČķøåń¬āÕÅ¢µØźńÜäõ┐Īµü»ŃĆéõŠŗÕ”éķ╗æÕ«óÕ£©ÕÉīõĖĆńĮæķĪĄõĖŖÕģźõŠĄµĢ░µŹ«Õ║ōÕÆīµÅÉÕÅ¢µĢ░µŹ«ŃĆéIn-band SQL Injectionµś»µ£Ćń«ĆÕŹĢńÜäµö╗Õć╗µ¢╣Õ╝Å’╝īõ╣¤ÕøĀµŁżµ£ĆõĖ║µÖ«ķüŹ’╝īÕÅłµ£ēError-basedÕÆīUnion-basedõĖżń¦ŹÕŁÉń▒╗Õł½ŃĆé

Error-basedµĢģµäÅõ╗źķöÖĶ»»ńÜäSQLµ¤źĶ»óµØźĶÄĘÕŠŚÕģ│õ║ĵĢ░µŹ«Õ║ōµ£¼Ķ║½ń╗ōµ×äńÜäõ┐Īµü»’╝īńö©õ╗źńŁ¢ÕłÆµ£¬µØźŃĆüķÆłÕ»╣µĆ¦µø┤ķ½śńÜäńĮæń╗£µö╗Õć╗ŃĆéĶĆīUnion-basedÕłÖµś»Õł®ńö©UnionĶ┐Éń«ŚÕŁÉ’╝łSQL Union Operator’╝ēÕ░åõĖżõĖ¬µł¢õĖżõĖ¬õ╗źõĖŖńÜäSQLµ¤źĶ»óÕÉłÕ╣ČÕ£©õĖĆĶĄĘ’╝īÕ£©ÕŹĢõĖĆÕŁŚµ«ĄõĖŁ’╝īĶ”üµ▒éµĢ░µŹ«Õ║ōµÅÉõŠøÕģČõ╗¢ÕżÜķĪ╣õ┐Īµü»ŃĆé

õ║īŃĆüInferential SQL injection’╝ÅBlind SQL injection

µ£ēõ║øńĮæń½ÖķĪĄķØóõĖŹõ╝ÜÕ£©ÕÅæńö¤ķöÖĶ»»µŚČ’╝īµÅÉõŠøķöÖĶ»»ńÜäĶ»”ń╗åÕåģÕ«╣µł¢ÕģČõ╗¢µĢ░µŹ«Õ║ōõ┐Īµü»ŃĆéõĮåķ╗æÕ«óÕÅ»ÕƤńö▒ÕÅŹÕżŹńø▓µĄŗŃĆüÕÆīµĢ░µŹ«Õ║ōõ║ÆÕŖ©’╝īÕ╣ČĶ¦éÕ»¤ÕģČÕÅŹÕ║ö’╝īĶ┐øõĖƵŁźõ║åĶ¦Żµö╗Õć╗ńø«µĀć’╝īĶ┐ÖµĀĘńÜäµö╗Õć╗µēŗµ│Ģń¦░õĖ║Inferential SQL Injectionµł¢Blind SQL InjectionŃĆéķ╗æÕ«óõĮ┐ńö©Ķ┐Öń▒╗SQLµ│©Õģźµö╗Õć╗’╝īµēĆĶŖ▒Ķ┤╣µŚČķŚ┤ĶŠāÕżÜ’╝īõĮåÕģʵ£ēõĖĆÕ«ÜÕ©üĶāüµĆ¦ŃĆéBlind SQL InjectionÕÉīµĀĘÕÅ»õ╗źÕłåµłÉõĖżõĖ¬ÕŁÉń▒╗Õł½’╝ÜBoolean-basedÕÆīTime-basedŃĆé

Boolean-basedń▒╗Õ×ŗńÜäSQLµ│©ÕģźõĖŁ’╝īķ╗æÕ«óÕ»╣µĢ░µŹ«Õ║ōķĆüÕć║SQLµ¤źĶ»óÕÉÄ’╝īĶ¦éÕ»¤µ£ŹÕŖĪÕÖ©ńÜäÕø×Õ║öµØźÕłżµ¢ŁĶ»źµ¤źĶ»óńÜäµØĪõ╗ȵś»ÕÉ”õĖ║ń£¤ŃĆéÕÅ”õĖƵ¢╣ķØó’╝īķ╗æÕ«óÕłÖõŠØµŹ«µ£ŹÕŖĪÕÖ©Õø×Õ║öµēĆķ£ĆńÜ䵌ČķŚ┤’╝īµÄ©µ¢ŁķĆüń╗ÖµĢ░µŹ«Õ║ōńÜ䵤źĶ»óÕåģÕ«╣µś»ÕÉ”õĖ║ń£¤ŃĆé

õĖēŃĆüOut-of-band SQL injection

ńøĖÕ»╣õ║ÄIn-band SQL Injection’╝īĶ┐øĶĪīOut-of-band SQL InjectionµŚČ’╝īķ╗æÕ«óõĮ┐ńö©õĖŹÕÉīńÜäµ▓¤ķĆÜń«Īķüōµö╗Õć╗ÕÆīµöČķøåµĢ░µŹ«ŃĆéńö▒õ║ÄOut-of-band SQL InjectionõĖ╗Ķ”üķÆłÕ»╣õĖĵĢ░µŹ«Õ║ōĶ┐׵ğńÜäÕģČõ╗¢ń│╗ń╗¤’╝īÕ”éDNSµ£ŹÕŖĪÕÖ©ńŁē’╝īÕÅŚµö╗Õć╗ńÜäńø«µĀćµ£ŹÕŖĪÕÖ©ķ£ĆĶ”üµ£ēÕģČõ╗¢Ķ┐׵ğ’╝īÕ╣ČõĖöĶāĮÕż¤õ╗źDNSµł¢HTTPÕø×Õ║ö’╝īµö╗Õć╗µēŹĶāĮķĪ║Õł®ÕÅæµīźµĢłńö©ŃĆéÕøĀµŁżOut-of-band SQL Injectionµ£ēõĖĆÕ«ÜķÖÉÕłČ’╝īĶĆīĶŠāÕ░æõĖ║ķ╗æÕ«óµēĆńö©ŃĆé

7 ń¦Ź SQL injection ķś▓Ķīāµ¢╣Õ╝Å

µÅÉõŠøńĮæń½Öµł¢Õ║öńö©ń©ŗÕ║ŵ£ŹÕŖĪńÜäõ╝üõĖÜ’╝īÕ£©Õ«×ĶĘĄõĖŁÕÅ»õ╗źķĆÜĶ┐ćõ╗źõĖŗµ¢╣Õ╝Åķś╗µ¢ŁSQLµ│©Õģźµö╗Õć╗’╝Ü

-

Õ░嵤źĶ»óÕÅéµĢ░Õī¢’╝łQuery Parameterization’╝ē’╝ÜÕ╝ĆÕÅæõ║║ÕæśÕÅ»õ╗źõ║ŗÕģłÕ«Üõ╣ēµēƵ£ēSQLõ╗ŻńĀüõĖ║õĖŹÕÉīńÜäÕÅéµĢ░’╝īÕ╣ČķÖÉÕłČõĮ┐ńö©ÕÅéµĢ░Ķ┐øĶĪīSQLµ¤źĶ»óŃĆéÕ”éµŁżõĖĆµØź’╝īÕÅ»ĶŠōÕģźµ¤źĶ»óńÜäÕåģÕ«╣ĶīāÕø┤µ£ēķÖÉ’╝īķ╗æÕ«óõŠ┐µŚĀµ│Ģõ╗╗µäÅõĮ┐ńö©SQLõ╗ŻńĀü’╝īĶ”üµ▒éµ£ŹÕŖĪÕÖ©µē¦ĶĪīµīćõ╗żŃĆé

-

ĶĮ¼õ╣ēÕÅéµĢ░’╝łEscape Parameters’╝ē’╝ܵŻĆµ¤źĶŠōÕģźńÜ䵤źĶ»óÕåģÕ«╣’╝īÕ╣ČÕ░åÕģČõĖŁÕż╣µØéńÜäSQLõ╗ŻńĀüµø┐µŹóµłÉÕģČõ╗¢ÕŁŚń¼”’╝īõ╗źķś▓µŁóSQLõ╗ŻńĀüĶó½ńĮ«ÕģźńĮæķĪĄµł¢Õ║öńö©ń©ŗÕ║ÅŃĆéõĮåķććńö©µŁżµ¢╣µ│Ģķ£ĆÕżÜńĢÖµäÅSQLĶ»Łµ│Ģµø┤µ¢░’╝īķÜÅÕģČõ┐«µö╣µŻĆµ¤źĶ¦äÕ«Ü’╝øÕÉīµŚČµŻĆµ¤źĶ¦äÕłÖõĖŁÕÅ»ĶāĮµ£ēķüŚµ╝ÅńÜäSQLõ╗ŻńĀü’╝īķÖŹõĮÄķś▓ĶīāÕ╝║Õ║”ŃĆé

-

õĮ┐ńö©ńÖĮÕÉŹÕŹĢ’╝łWhite List’╝ē’╝ÜÕ╗║ń½ŗńÖĮÕÉŹÕŹĢ’╝īÕŬÕģüĶ«Ėńē╣Õ«ÜńÜäµĢ░ÕĆ╝ĶŠōÕģźĶ┐øÕŁŚµ«ĄŃĆé

-

ķććńö©µ£ĆõĮĵØāķÖÉÕÄ¤ÕłÖ’╝łPrinciple of Least Privilege’╝īPoLP’╝ē’╝ÜÕ░åSQLµīćõ╗żķÖÉÕłČÕ£©µ£ĆÕ░ÅńÜäĶīāÕø┤ķćī’╝īķĆÜĶ┐ćķÖŹõĮÄSQLµīćõ╗żÕÅ»õ╗źµē¦ĶĪīńÜäÕŖ©õĮ£’╝īÕćÅÕ░æSQLµ│©Õģźµö╗Õć╗ńÜäķŻÄķÖ®ŃĆé

-

õĖŹµśŠńż║ķöÖĶ»»õ┐Īµü»’╝ÜķÆłÕ»╣Blind SQL Injection’╝īÕÅ»ÕćÅÕ░æķĆÅķ£▓ķöÖĶ»»ńÜäÕĤÕøĀ’╝īõ╗ģµśŠńż║“Ķ»Ęķ揵¢░ÕåŹĶ»ĢõĖƵ¼Ī”’╝īķü┐ÕģŹķ╗æÕ«óÕƤńø▓µĄŗµöČķøåµāģµŖźŃĆé

-

Õģ│ķŚŁķóäĶ«ŠĶ┤”ÕÅĘ’╝ܵ£ēõ║øµĢ░µŹ«Õ║ōõ╝ܵ£ēķóäĶ«ŠńÜäĶ┤”ÕÅĘ’╝īµ£¬Õģ│ķŚŁµł¢ń¦╗ķÖżķóäĶ«ŠĶ┤”ÕÅĘ’╝īń╗Öķ╗æÕ«óµ£ēµ£║ÕÅ»õ╣ś’╝īķĆÅĶ┐ćSQLµ│©ÕģźńÖ╗ÕĮĢŃĆé

-

µ│©µäŵĢ░µŹ«ĶĪ©ÕæĮÕÉŹµ¢╣Õ╝Å’╝ÜõĮ┐ńö©SQLµ│©Õģźµö╗Õć╗µŚČ’╝īķ╗æÕ«óķ£Ćńī£µĄŗµĢ░µŹ«Õ║ōõĖŁńÜäµĢ░µŹ«ĶĪ©ÕÆīÕŁŚµ«ĄÕÉŹń¦░ŃĆéõŠŗÕ”é“õ╗źSQLµīćõ╗żĶ”üµ▒éÕ║öńö©ń©ŗÕ║Åõ╗ĵĢ░µŹ«Õ║ōõĖŁńÜ䵤ÉõĖĆĶĪ©µĀ╝ÕłĀķÖżµĢ░µŹ«”ŃĆéĶŗźõĮ┐ńö©“login”µł¢“user”ńŁēÕĖĖĶ¦üÕÉŹń¦░ÕæĮÕÉŹĶĪ©µĀ╝’╝īķ╗æÕ«óńī£õĖŁńÜäµ”éńÄćĶŠāķ½ś’╝īSQLµ│©Õģźµö╗Õć╗ńÜ䵳ÉÕŖ¤µ”éńÄćõ╣¤ÕøĀµŁżµÅÉķ½śŃĆé

ńÄ░õ╗ŻńżŠõ╝ÜõĖŁ’╝īµĢ░µŹ«ńÜäķćŹĶ”üµĆ¦õĖŹÕÅ»Ķ©ĆÕ¢╗ŃĆéķÆłÕ»╣µĢ░µŹ«ĶĆīĶ┐øĶĪīńÜäSQLµ│©Õģźµö╗Õć╗Õø║ńäČÕÅ»µĆĢ’╝īõĮåÕŬĶ”üķććÕÅ¢ķĆéÕĮōńÜäķś▓ÕŠĪµÄ¬µ¢Į’╝īĶ░©µģÄÕłČիܵĢ░µŹ«Õ║ōµ¤źĶ»óĶ¦äÕłÖ’╝īÕ░▒ÕÅ»õ╗źÕ░åķŻÄķÖ®ķÖŹĶć│µ£ĆõĮÄŃĆé