零日漏洞(0-Day Vulnerabilities)vs 零日攻击(0-Day Attacks)

零日漏洞和零日攻击逐渐普及,针对系统中存在的缺陷发动网络攻击。这种攻击手法背后的原理是什么呢?零日攻击实际上如何进行?无论是个人还是企业,在面对零日漏洞的威胁时,可以如何预防呢?本文将为您逐一解答以上问题,带您深入了解零日漏洞和零日攻击,并分享预防措施。

零日漏洞(Zero-Day Vulnerability)是什么?

零日漏洞,又称零时差漏洞,是指软件、固件和硬件中开发人员未知或已知但尚未修复的漏洞。开发人员发现漏洞到黑客利用之间只有「零天」的时间,因此得名。

在信息技术领域,漏洞指的是可能会对系统或其中数据的保密性、完整性、可用性和访问权限控制造成威胁的缺陷。漏洞通常由于程序设计不当或其他软件、固件、硬件意外的弱点造成。由于漏洞不会影响系统的整体运行,也不是开发人员为了方便自己而故意设置的后门,因此很难被察觉。

零日漏洞的这种难以被察觉的特性,使得系统开发商或防病毒软件暂时没有针对该漏洞的修补方案或检测方法,黑客就可以趁虚而入,进行网络攻击。这种攻击方法利用价值极高,甚至常被政府机构用于间谍活动或网络战争中。

零日漏洞如何攻击?运作原理说明

利用零日漏洞进行的网络攻击称为「零日攻击(Zero-Day Attacks)」或「零时差攻击」。黑客组织在发现漏洞和发动攻击之间,会针对漏洞编写恶意代码或想出其他攻击漏洞的方法,例如利用漏洞进行 DDoS 攻击。这种恶意代码或攻击手法称为「零日利用(Zero-Day Exploits)」,用以攻击目标软件、固件或硬件。

举例来说,最近有黑客针对 Foxit PDF 阅读软件中的列表框漏洞,编写恶意 JavaScript 代码,并将其植入 PDF 文件中。受害者打开携带恶意软件的 PDF 文件后,会导致内存损坏(Memory Corruption),使得黑客可以利用任意代码执行(Arbitrary Code Execution)来控制受害电脑。

在上述案例中,漏洞本身即为「零日漏洞」;恶意 JavaScript 代码即为「零日利用」;而诱使受害者打开携带该恶意代码的文件并控制目标电脑的行为,则是「零日攻击」。零日攻击发生后,漏洞就会暴露在阳光下。开发人员会尽快发布更新修补漏洞,使其不能再被利用。开发人员和黑客组织进入零日漏洞攻防战,在寻找漏洞攻击和修补之间循环。

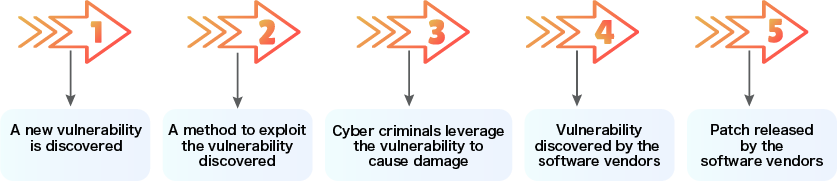

【零日攻擊生命週期示意圖】

零日攻击手法有哪些?

漏洞种类繁多,造成的安全漏洞各有不同,零日利用和零日攻击的模式也会因此有多种形式。但零日攻击还是有较常见的手法,总结如下:

-

社交工程:資安領域中,社交工程攻击操控人心,诱使受害者自行泄露敏感信息。社交工程中的网络钓鱼和鱼叉式网络钓鱼两种方式,常被用于零日攻击中。

-

网络钓鱼:黑客通过伪造的电子邮件或网站,诱使受害者点击恶意网站或下载针对某零日漏洞设计的恶意软件,进行零日攻击。

-

鱼叉式网络钓鱼:零日攻击利用鱼叉式钓鱼,同样通过伪造的邮件和网站,感染目标系统。但鱼叉式网络钓鱼具有更强的针对性,通常会先锁定和研究目标,再量身编造谎言,提高可信度和目标上当的可能性。

-

-

利用合法网站:除了利用伪造的钓鱼邮件和网站,黑客也可以先入侵合法的网站或服务器,再将针对零日漏洞的恶意程序潜藏其中。不知情的目标访问该网站就可能下载恶意程序。

【想更進一步瞭解社交工程有什麼危害,要怎麼預防,可以參考《社交工程》文章。】

介绍完零日攻击的运作原理和攻击手法后,接下来将分享两个近期发生的零时差攻击案例,带您进一步了解零日攻击的实际样貌。

零日攻擊案例分享

零日利用和攻击在2023年数量明显增加,从62起增加到97起,增长56%。以下分享两起案例,可一窥零日攻击事件所造成的影响范围之广泛与可怕。

案例一:HTTP/2 Rapid Reset

2023年8月到10月左右,使用HTTP/2通讯协议的网页服务器,因协议本身的CVE-2023-44487漏洞,遭受大规模DDoS攻击。黑客利用HTTP/2的流取消功能,不断发送请求,再立即取消,导致目标系统瘫痪。由于CVE-2023-44487并非单一软件的漏洞,受影响厂商也不限于一家,AWS、Cloudflare和Google Cloud都深受其害,攻击量达每秒1.55~3.98亿次请求(RPS)。

晟崴小知識:什麼是通訊協定?通訊協定指兩個媒介交換資訊時,所遵守的規則,可以想像成電腦或軟體之間的共通語言。假設兩台電腦互相需要傳輸檔案,需要遵守傳輸檔案的規則,才有辦法正確接收檔案。HTTP/2 則是瀏覽網頁的一套規則。

晟崴小知識:什麼是通訊協定?通訊協定指兩個媒介交換資訊時,所遵守的規則,可以想像成電腦或軟體之間的共通語言。假設兩台電腦互相需要傳輸檔案,需要遵守傳輸檔案的規則,才有辦法正確接收檔案。HTTP/2 則是瀏覽網頁的一套規則。

案例二:MoveIt Transfer

2023年5月底,Progress Software公布旗下文件传输管理软件MoveIt Transfer的SQL插入漏洞CVE-2023-34362、CVE-2023-35036和CVE-2023-35708。随即传出黑客利用该漏洞入侵受害者信息系统,窃取敏感数据的零日攻击事件。Progress Software立即警告使用者,并发布漏洞修补更新。但此数据泄露事件规模庞大,目前已知的受害者名单长达600多个组织和企业,包括美国航空、亚利桑那州立大学、美国银行等。

晟崴小知識:SQL 插入攻擊(SQL Injections)是一種網路攻擊手法。駭客於夾帶惡意 SQL 指令,例如在帳號密碼欄位,夾帶惡意 SQL 指令。讓資料庫誤將惡意指令,判斷為正常 SQL 指令並執行。駭客可以透過 SQL 插入,未經授權存取系統資料。

晟崴小知識:SQL 插入攻擊(SQL Injections)是一種網路攻擊手法。駭客於夾帶惡意 SQL 指令,例如在帳號密碼欄位,夾帶惡意 SQL 指令。讓資料庫誤將惡意指令,判斷為正常 SQL 指令並執行。駭客可以透過 SQL 插入,未經授權存取系統資料。

防範零日攻擊的 6 種方法

一、定期修补并更新

无论是软件还是硬件产品,在厂商发布更新版本时,立即更新、修补漏洞,减少可被黑客利用的漏洞数量。

二、加强网络安全意识

对员工进行网络安全培训,加强对网络安全意识,提升对零日攻击的认知。

三、最低权限原则

采用「最低权限原则」,仅开放必要的访问权限给个别使用者。例如,需要在网站上架商品的营销人员可以通过网站后台的内容管理系统(CMS),而无需访问代码库。通过限制内部人员的使用权限,减少零日攻击的风险。

四、使用安全性较高的模式

高风险的使用者建议采安全性较高的操作模式,例如iPhone 的封锁模式、Pixel 手机的MTE 模式、 在Chrome 浏览器开启「永远使用安全连线(Always use secure connections)」并取消v8 优化器。

五、采用多层次资安防御策略

综合使用多种不同的预防措施,阻挡来自外部网络的威胁,降低系统可以被攻击的区域。采取资安扫描、监控措施、设置防火墙、入侵防护系统和沙盒模拟分析等,监控系统是否有可疑活动、阻挡恶意流量和隔离可能的恶意软件。

六、关注零日漏洞公开资讯

关注已公开的漏洞资讯,并即时采取因应措施,可减少遭受零日攻击的机会。例如,网络设备公司思科(Cisco)提供即时的零日漏洞和攻击资讯平台,详列已知的零日漏洞和攻击手法。若自己使用的软件或设备有已知的零日漏洞,建议尽快更新或暂停使用该产品。

由于零日漏洞难以察觉,零日攻击更是防不胜防。平时提升资安意识、遵守最低权限原则、采取多层资安策略、使用安全性较高的操作模式和定期更新软件,在预防零日漏洞方面都至关重要。晟崴科技提供多种资安解决方案: