社交工程是什麼?遇到網路釣魚怎麼辦?

五花八門的網路攻擊中,大部分針對電腦資訊系統本身。但社交工程攻擊是少數的例外,駭客將操縱人性融入到網路攻擊手法裡面。利用人的情緒來入侵電腦、竊取重要資料,進一步進行網路犯罪。而社交工程如何進行呢?有哪些不同的社交工程攻擊手法?又該如何防範?本文將帶您深入認識社交工程和實際案例,以及該如何預防、將傷害降至最低。

社交工程(Social Engineering)是什麼?

「社交工程(Social Engineering)」一詞源自社會學,在資訊安全領域中,用來指稱透過影響別人心理,以騙取敏感資料、入侵資訊系統、進行詐欺等的信任騙局。社交工程攻擊的目標是人,可以說最不需要專業技術的網路攻擊方式之一。社交工程仰賴駭客直接與受害者對話,利用人性弱點創造出虛假的情境以激發受害者的情緒,例如貪心、恐懼、焦慮、好奇、同情心、正義感、信任感等,再誘使受害者採取特定行動。缺乏警覺性的情況下,受害者很可能就被駭客牽著鼻子走,引發資料外洩和未授權存取等資安問題。

電話、簡訊、電子郵件、社交媒體和網站,只要是可以當作人與人之間溝通的工具,都可能成為社交工程攻擊的渠道。例如假扮資安人員的來電、偽裝成長官的電子信件、冒充知名公司的網站等,誘使目標點擊來路不明的連結,再進行下一步的詐欺計畫。

通常社交工程攻擊可以分為四個階段:「調查階段(Investigation)」、「引誘階段(Hook)」、「玩弄階段(Play)」和「結束階段(Exit)」。

-

調查階段:駭客首先選定攻擊目標,接著調查目標的背景、收集有關情報。根據資料,設計出針對目標的社交工程騙局。目標可大可小,從個人網路使用者到大型企業,或單一至多個目標。

-

引誘階段:下一步,駭客接近目標。以透過捏造出來的情境,主導和目標互動的過程,騙取其信任後控制對方。

-

玩弄階段:目標開始聽命於自己後,駭客便展開社交工程攻擊中的「攻擊」,引誘目標在不自覺的情況下協助駭客入侵系統或洩漏機密資料。

-

結束階段:最後駭客目的達成時,便以自然、不令人起疑的方式終止與目標的互動,並抹除自己的蹤跡,減少事後被追查的可能性。

-

結束之後,駭客可以再重新開始新的社交工程詐騙,尋找新的受害者進行攻擊。

常見的社交工程攻擊類型:

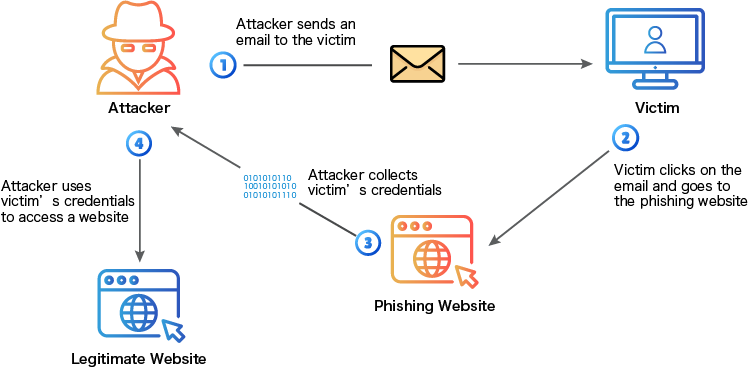

一、釣魚(Phishing)

釣魚透過網路和電信溝通渠道,廣泛傳送惡意連結或惡意軟體,在訊息內容中製造緊張感或迫切感,企圖誘使受害者點擊連結,自行洩漏敏感資訊或下載檔案,以此方法入侵資訊系統。例如帳戶被盜用,要求目標在時限內於信件中連結的網站更改密碼;在購物網站的付款設定有誤,需前往另一網頁依照指示取消扣款設定等等。

釣魚可以說是最普遍的社交工程攻擊手法,根據 Statista 統計,2023 年第二季全球有約 128 萬個不同的惡意釣魚網站。而目前最常被駭客利用來進行釣魚溝通渠道為電子郵件、簡訊、即時通訊軟體和釣魚網站。

【釣魚範例示意圖】

為取得受害者信任,駭客通常利用相似的文字、字元編碼規則或增刪網址文字和更改排列順序,假造難以辨識的盜版電子郵件信箱或盜版網站網址。

-

相似的字形:如數字「0」和「1」,取代字母「o」和「l」,或以字母「r」和「n」、「v」和「v」,替代字母「m」、「w」等。駭客可能引誘受害者到「arnazon[.]com」,而非正版的「amazon[.]com」。如果沒有多留心,很容易沒注意到其中差異。

-

字元編碼規則:譬如拉丁字母和西里爾字母有許多字母外形極為相似,但在通用字元編碼中有不同的代碼,像是拉丁字母小寫「p」編碼為「U+0070」,西里爾字母小寫「р」編碼為「U+0440」。因此人眼中看起來相同的網址,電腦會解讀成不同的網站,例如「paypal[.]com/tw/home」和「рayрal[.]com/tw/home」肉眼看起來一模一樣。

-

更改網址:除了上面兩種仿冒網域的方式以外,駭客還可能藉著目標不一定熟悉正版網站網址,使其上當受騙。例如,正版的銀行網址為「ctbcbank[.]com」,駭客在釣魚訊息中則是提供「ctbc[.]com」、「ctbcbanks[.]com」、「ctbcbanking[.]com」等假網址。

二、魚叉式釣魚(Spear Phishing)/捕鯨攻擊(Whaling)

魚叉式釣魚和捕鯨攻擊皆為釣魚攻擊的變形,差別在於騙局的複雜程度和受害目標類別。

相比於亂槍打鳥的一般釣魚,魚叉式釣魚只鎖定單一目標,針對性更高,內容客製化程度也更高。駭客需要花大量時間深入研究目標背景資訊,熟悉內部情報,以設計出說服力高的騙局。魚叉式釣魚的目標多為企業組織,透過企業組織中的員工入侵系統或進行大規模詐騙。

2013-2015 年間,立陶宛男子偽裝成台灣廣達電腦,偽造網站、電子信箱、合約等文件,寄付款通知給 Google 和 Facebook 及其子公司,詐騙逾 1 億美元。由於 Google 和 Facebook 長期和廣達有大金額的交易,收到魚叉式釣魚信件的員工不疑有他匯款至指定帳戶。

捕鯨攻擊同樣也高客製化、高針對性,差別在於其鎖定的對象為知悉企業重要資訊的高階主管,比如 CEO、CFO 等。在捕鯨攻擊中,駭客創造個人化的釣魚訊息,在訊息內容中加入目標職銜、電話等公開資訊。為了降低目標的警戒心,駭客會多次和受害者來回互動,再開始行騙。

2020 年 9 月,澳洲避險基金公司 Levitas Capital 的共同創辦人點擊了假造的 Zoom 會議邀請連結,駭客藉此在 Levitas Capital 的系統中安裝惡意軟體,並入侵其電子郵件系統。以 Levitas Capital 的名義大量寄出偽造的付款通知給其信託公司 AET Corporate Trust,再由 AET Corporate Trust 同意付款,將付款動作交予金融機構 Apex Group 執行。由於 Levitas Capital 的電子郵件系統已被入侵,駭客接著使用創辦人的信箱寄信授權 Apex 完成匯款。因為此次社交工程攻擊事件,Levitas Capital 損失 8 百萬和最大客戶,最終不得不結束公司營運。

三、下餌(Baiting)

下餌著重在利用人的好奇心或是貪念發動攻擊,駭客假意承諾目標某些好處,待其主動上鉤,讓駭客有機會竊取財物或置入惡意軟體。下餌概念和釣魚雷同,但手法不限於網路和電信通訊,駭客也可能透過實體媒介執行下餌類型的社交工程攻擊。

比方說,駭客將感染惡意軟體的 USB 隨身硬碟置於某企業內部,沒有警戒心、不知情的員工發現後,可能將其連接至公司設備。駭客便可以入侵整個公司系統。

四、假託(Pretexting)

駭客冒充目標信任的人,如家人、朋友、同事等等,針對目標創造完整的情境。在整個互通過程中保持人設,讓目標完全信任自己,最後誘騙受害者前往釣魚網站、下載惡意軟體、自行透露機密資訊或讓駭客進入公司系統。例如駭客可能在假託攻擊中,假扮為外部 IT 審查人員進入公司實體辦公室或假扮為人資人員,再鎖定企業的高階主管。

五、尾隨(Tailgating)

尾隨主要發生於現實世界,指駭客在未授權的情況下進入管制區域後,進行犯罪活動,包含竊取資料、損害財物、置入惡意軟體等等。生活中,幫忙後面的人開門是一種禮貌。駭客就是利用一般人的善意,入侵限制區域。舉例來說,駭客可能在企業出入口緊跟隨於員工身後,趁員工進入公司,門尚未關閉之時突破門禁管制。

六、恐嚇軟體(Scareware)

駭客利用恐嚇軟體,引發目標恐懼和慌張的情緒,然後乘虛而入、操控目標。恐嚇軟體可以大量向目標發送假警告,例如中勒索病毒警訊,讓受害者以為自己陷入資安危機。再建議受害者下載安裝其他偽裝成掃毒軟體的惡意軟體,或聯絡假扮成資安人員的駭客。

【想更進一步瞭解網路攻擊如何運作與預防,可以參考《網路攻擊》文章。】

該如何預防社交工程攻擊?

從上述的攻擊手法可見,預防社交工程最好的方式就是提高警覺,不要輕易相信收到的訊息,也不要冒然採取內容中建議的行動。但除此之外還可以怎麼做呢?以下整理了 6 種預防社交工程攻擊的具體作法:

一、養成良好的網路使用習慣

不造訪安全有疑的網站、不打開可疑的電子郵件和其附件、不要用公共電腦、不下載來路不明的盜版軟體等等。除此之外,也建議檢查電子郵件的寄件人信箱地址和網址是否正確,並且謹慎對待網路上所接受到的資訊:透過另外的管道查證其真實性;注意有沒有過多錯別字、簡體字、不自然的句子,以及是否有意圖使人恐懼、擔心,還要求採取特定行動。

【不安全連線示意圖】

二、安裝並定期更新資安防護系統

安裝防毒軟體、弱點掃描系統可以防止電腦被植入惡意病毒,及時緩解部分社交工程威脅。而定期將防毒軟體更新到最新版本,讓系統能夠抵擋最新型的惡意軟體攻擊。

三、避免公開暴露過多自己的資訊

在社群媒體上公布越多私人資訊,駭客越能藉由這些資訊,設計可信度高的魚叉式釣魚陷阱,發動社交工程攻擊。除此之外,駭客同時可以利用公開在社群媒體上的情報,假冒目標的家人、朋友、同事等等,取得其信任,再加以行騙。

四、加密和備份資料

社交工程攻擊除了為獲取財物,也有看準目標所擁有的資訊而發動的攻擊。平時加密電腦中的敏感資料,即使資料不慎外洩,仍有極高的安全性保護。另一方面,定期備份重要資料,避免電腦硬碟遭駭客損毀之時,系統重要功能無法使用。

五、不要將不明硬碟連接至電腦

來路不明的 USB 隨身碟或行動硬碟,甚至是現在少見的光碟片,可能內藏惡意軟體,一旦連接至電腦就會立即將其感染。對於來源不明的硬碟,建議保持一定警戒心。同時,可以關閉電腦自動執行(AutoRun)功能,避免電腦在讀取到外接硬碟或光碟時,立即開始自動讀取其內容。

六、採取多因子認證(MFA)機制

多因子認證加強身份認證機制的安全性,除了傳統的帳號密碼以外,提供其他身份驗證因子,包含生物識別、硬體憑證、簡訊驗證碼等等。讓進入系統多一道防護,降低未授權存取或身份盜用的風險。

社交工程攻擊實例

除了遵循最佳做法以外,多了解實際社交工程攻擊案例與樣貌,也能協助個人和企業提升對於此類網路攻擊的警戒心,降低其危害或後果的嚴重性。以下整理了假冒美國勞工部的網路釣魚事件,和駭客所使用的伎倆。

2021 年下半,出現駭客偽裝成美國勞工部,廣發政府案件招標電子郵件,並在其中夾帶釣魚網站連結,藉此竊取來投標的公司之敏感資訊和登入資料。

無論是信件內容,還是寄件者的地址,都經過駭客的精心偽裝。內有勞工部的 Logo,並模仿政府文件的格式,且附上標案編號。寄件地址也依照常見的規則設計成 no-reply@dol-gov[.]com、no-reply@dol-gov[.]us、no-reply@bids-dolgov[.]us 等。

初步取得目標信任後,駭客在郵件中要求受害者下載一份 3 頁仿造政府文件的 PDF 檔案,並在其中夾帶釣魚網站的連結,誘騙目標點擊。盜版釣魚網站遵循常見的網址建立原則,於其中包含「政府(gov)」以及「招標(bid)」等相關字詞,並無不合邏輯之處或魚目混珠的相似字母。因此不熟悉正版政府招標網站的目標,容易就上當受騙。此次社交工程攻擊中,駭客使用的網址有:

-

opendolbid[.]us

-

usdol-gov[.]com

-

bid-dolgov[.]us

-

us-dolbids[.]us

-

dol-bids[.]us

-

openbids-dolgov[.]us

駭客甚至直接複製正版網站的 HTML 和 CSS 程式碼到自己的釣魚網站,使其看起來與正版網站無異。然而,受害者點擊「投標」按鈕,依螢幕要求輸入公司微軟系統或其他電子郵件系統的帳號密碼後,駭客就可以成功竊取登入資料了。

社交工程因為技術門檻較低而氾濫成災,無論是個人還是企業都可能不慎掉入陷阱。以「防人之心不可無」的態度,在面對十萬火急的情況保持警覺性,並善用適當資安防護產品,是遠離社交工程攻擊的不二法門。晟崴科技提供多種能加強防範社交工程的產品與服務:

協助您將社交工程攻擊的傷害降到最低,歡迎隨時與我們聯絡!