8 大常見惡意軟體!電腦中惡意軟體怎麼辦?

什麼是惡意軟體?惡意攻擊的目的?

惡意軟體(Malicious software 或 Malware)種類繁雜,泛指以傷害電腦、網路系統、伺服器或利用其資源等為目的的電腦程式和程式原始碼。惡意軟體讓電腦和網路無法正常運作,造成的損害可大可小。有些會讓瀏覽器不停跳出垃圾通知和訊息,干擾使用者;有些則會竊取儲存在系統或網路的資料並外洩,導致身份盜用、財物損失、商譽受損等後果。

將惡意軟體傳給特定及不特定對象有多種原因,常見的包含獲取經濟利益、竊盜機密資料、削弱競爭對手、攻擊敵人、政治或社會目的和惡作劇。

6 個可能會感染惡意軟體的途徑

本質是電腦程式或原始碼的惡意軟體可以透過多種管道入侵電腦系統,包含:

01 社交工程陷阱

02 安全漏洞

03 外接設備

04 安全有疑的網頁

05 夾帶在軟體裡

06 透過其他惡意軟體感染

【感染方式示意圖】

惡意軟體有哪些?

一、木馬程式(Trojan Horses)

木馬程式偽裝成正常的軟體或將惡意程式碼夾帶在正常軟體中,受害者下載並啟動軟體時,開始執行惡意動作,如同荷馬史詩中用來騙過特洛伊人的木馬。木馬病毒無法自行複製,以社交工程傳遞為大宗,在以假亂真的信件和網頁供人下載,並誘使受害者自行執行軟體。開啟之後,木馬軟體可以讓未經授權的使用者操控受感染的電腦。

依照不同的目標或是對象,木馬程式又有多種類別。但一旦成功入侵後,木馬軟體可以:

-

刪除資料

-

竄改資料

-

加密資料

-

竊取資料

-

送出或收下檔案

-

降低電腦效能

-

降低網路效能

著名案例:

-

Tiny Bank 木馬程式(或稱 Tinba)首先發現於 2012 年,針對金融機構網站攻擊。Tinba 本身輕量難以偵測,最小的甚至只有 20KB,但破壞力強。在美國感染了 20 多家大型銀行,包括 HSBC、大通銀行和美國銀行,竊取銀行客戶帳戶密碼和其他資料。

-

金融木馬 Ursnif 最早出現於 2007 年,透過釣魚郵件傳播,針對銀行竊取使用者名稱、密碼、信用卡和付款資料等。後續也不斷更新改良,在 2021 年襲擊 100 餘家義大利銀行。

二、蠕蟲(Worms)

電腦蠕蟲算是木馬軟體的一種分支。和木馬不同的是,蠕蟲可以在無人類介入的情況下自行複製,並傳播到還未受感染的電腦。透過網際網路和區域網路連線(LAN),蠕蟲可以在多種情境下感染至被害人的電腦設備,例如:釣魚網站或信件、軟體或作業系統的漏洞、不安全的網路連線、點對點網路檔案分享、社群網站、即時通訊軟體等。除了網路連線以外,蠕蟲也可以先感染外接裝置(隨身碟或外接硬碟),再傳染到電腦。

蠕蟲可以透過多種方式傳染,而一旦進入到電腦系統中,也可以執行多樣的惡意動作:

-

置入其他惡意軟體(如:勒索軟體、間諜軟體)

-

竊取、刪改資料

-

佔用頻寬或硬碟空間

-

使網路過載

-

開啟電腦後門

著名案例:

-

1988年釋出的莫里斯蠕蟲(Morris Worm)是全世界最早的蠕蟲,本來只是想找出當時網路的弱點,但無意間引發大型的網路攻擊,讓被感染的電腦過載無法正常運作。

-

ILOVEYOU 蠕蟲則是全球第一次大型社交工程傳染,2000年感染千萬多台個人電腦。ILOVEYOU 透過電子信件的夾帶檔案傳送,受害者一旦下載並開啟偽裝成文件的蠕蟲,電腦裡的檔案文件和圖片檔案即會被改寫。蠕蟲也會自行複製,並寄送給通訊錄裡的電子信箱。

三、無檔案惡意軟體(Fileless Malware)

無檔案惡意軟體直接存在記憶體當中,不需要被寫入 SSD 或硬碟,就可以在被感染的電腦上執行惡意行為。同時也因為這樣的特性,被感染的電腦難以偵測到無檔案惡意軟體的存在。無檔案惡意軟體可以造成的傷害種類繁多:加密受害電腦資料、竊取敏感資料、盜用運算資源挖礦等。

著名案例:

-

無檔案勒索病毒 UIWIX 利用微軟系統漏洞傳播, 直接在電腦記憶體上執行加密資料的惡意行為。蹤跡難以發現,而且 UIWIX 還會自行躲避電腦防毒系統的偵測。

-

無檔案惡意挖礦軟體 WannaMine 和 UIWIX 利用相同的系統漏洞,但其目標為盜用受感染電腦的 CPU 等運算資源,以獲得加密貨幣。

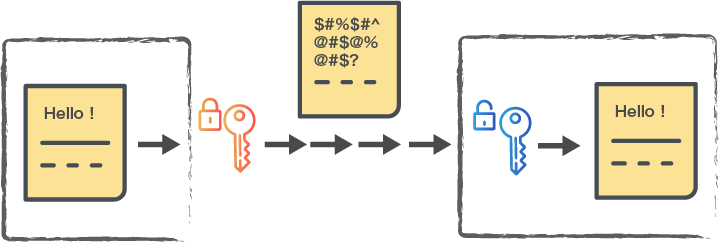

四、勒索病毒(Ransomware)

勒索病毒會鎖住電腦螢幕或檔案,使受害者無法存取自己電腦系統上的資料,藉此綁架資料,進行勒索、要求贖金。勒索病毒發展猖狂,是最常被使用的網路犯罪工具。據線上資料統計公司 Statista 統計,2023 年全球至少有 72% 的公司深受勒索病毒其害。美國律師事務所 Fisher & Phillips 估算 2023 年企業所支付的勒索病毒贖金高達 11 億美元,較 2022 年成長一倍。目前盛行的勒索病毒種類為將一般的檔案變成無法讀取的密文,只有使用金鑰才能解碼,因此也稱作「加密勒索病毒」(Cryptoransomware)。

【加密示意圖】

勒索病毒本身無法自行傳播,但可以透過多種途徑感染:木馬病毒、蠕蟲病毒、無檔案軟體、釣魚信件和網站、不安全網站、非法檔案。

著名案例:

-

勒索病毒 WannaCry 透過 2017 年微軟資安漏洞傳播。在短短的數小時之間,感染了全球 23 萬台電腦,要求每位受害者付價值 300 美金的比特幣。

-

Ryuk 同為勒索病毒,但和廣泛感染,收取低額贖金的 WannaCry 相反。Ryuk 主要用在大型目標,如:科技公司、政府機關,索取鉅額贖金。FBI 統計使用 Ryuk 的勒索集團在 2018-2019 年之間,至少獲取 6,126 萬的贖金,是最賺錢的勒索軟體。

五、廣告軟體(Adware)

廣告軟體常常藏在免費軟體中,被下載後便會偷偷安裝到電腦或裝置上,然後時不時在螢幕跳出廣告訊息,干擾正常電腦使用。乍聽之下,廣告軟體造成的損失有限,僅僅是煩人。但是不請自來的廣告軟體佔用運算資源,拖累電腦運作的速度。除此之外,跳出的廣告可能記錄網頁瀏覽紀錄,推送針對性高的個人化廣告,更有可能夾帶惡意軟體下載連結,誘騙受害者下載執行。

出現以下現象,很可能是電腦中了廣告軟體:

-

瀏覽器首頁自行更變

-

網頁速度過慢

-

無法開啟常用網頁,或開啟錯誤

-

網頁連結跳轉至不是你要去的頁面

-

瀏覽器被塞滿了小工具、擴充功能、外掛程式

-

瀏覽器當掉

-

電腦自動下載軟體應用程式

著名案例:

-

Gator 廣告軟體由同名軟體公司研發,本來是網路行銷工具。會依據使用者的習慣,偷偷下載其他廣告軟體,並且藉由儲存使用者瀏覽紀錄,推送更多廣告。Gator 在 2006 年終止服務。

-

Fireball 除了綁架瀏覽器首頁,還會將檔案或其他惡意軟體下載至受害電腦,於全球至少感染了 2 億 5000 萬台電腦。由網路行銷公司 Refotech 開發,並夾帶在該公司其他正當軟體內,藉此傳播。

六、間諜軟體(Spyware)

間諜軟體在未經允許或是使用者不知情的情況下,收集受害者資料,從使用者帳號密碼、網頁瀏覽紀錄,到銀行帳戶紀錄、信用卡號碼。任何儲存於電腦上的資料都可能受害,進而衍伸出身份盜竊、財物損失、遭受政治迫害等更嚴重的問題。間諜軟體可以透過社交工程、安全漏洞、夾帶或是木馬軟體傳遞。不安全的網路使用行為,常導致電腦感染間諜軟體。

雖然間諜軟體和廣告軟體可以說是異曲同工,有的廣告軟體也會偷資料,或是有的間諜軟體也可能會置入廣告,但間諜軟體多數默默在背景中執行,不會過於大張旗鼓地彈出廣告,引人注意。因此中了間諜軟體初期難以察覺。

但還是有一些小小的跡象,可以多留心:

-

硬體運作表現不佳(速度緩慢或頻繁當機)

-

應用程式或瀏覽器不正常運作(出現沒安裝過的工具、異常錯誤訊息、瀏覽器設定被更變)

著名案例:

-

FinSpy 也叫做 FinFisher,最早是 Lench IT 公司所推出的監視軟體,用於政府機構或執法部門,後來常被專制政權用來監看異議人士。FinSpy 軟體厲害的地方是可於不同作業系統運作,在 Windows、macOS、Linus 都可以偷資料。

-

Pegasus 由 NSO Group開發,攻擊 iOS 和 Android 手機系統。自 2016 年推出後,同樣多被用來監視人權運動者、律師、政治異議份子等。Pegasus 主要功能有讀取訊息內容、追蹤通話紀錄和竊取密碼。

七、騎劫挖礦(Cryptojacking)

和其他惡意軟體有些不一樣,騎劫挖礦軟體意在偷偷利用受害者電腦的運算資源,例如:CPU、圖像處理器、電力或網絡流量等,而非針對儲存於電腦的資料。數位貨幣裡,所謂的「挖礦」透過執行特定的電腦運算取得加密貨幣,網路犯罪便利用植入別人裝置的騎劫挖礦惡意軟體,來取得不正當的利益。

電腦或其他電子裝置感染騎劫挖礦的方式主要有兩種:造訪夾帶惡意軟體的網頁、應用程式等,或是透過釣魚攻擊誘使受害者下載內藏騎劫挖礦軟體的檔案。騎劫挖礦惡意軟體通常難以偵測,但是執行預算會增加裝置工作量,影響其他任務的運行。因此如果出現電腦或裝置反應過慢、CPU 使用率明顯上升或是容易過熱,都有可能是被植入騎劫挖礦惡意軟體的徵兆。

著名案例:

-

知名檔案分享網站海盜灣在 2018 年被發現使用 JavaScript 程式碼,受害者瀏覽該網站時,在不知情的情況下,電腦被用來挖礦。

-

電動車大廠特斯拉也在 2018 年傳出其雲端帳戶被用來挖礦。

八、Wiper 惡意軟體(Wiper Malware)

Wiper 惡意軟體的目的在於刪除受害者的資料,因此較難以被用來獲得金錢利益,大部分用來干擾受害者業務、消滅證據,或是進行帶有政治意圖的網路攻擊。Wiper 惡意軟體主要以覆寫文件、加密檔案,以及損毀電腦開機必須讀取的資訊(主開機紀錄,MBR)和紀錄電腦上所有檔案的總表(主要檔案數據表,MFT)。針對後兩項破壞,會造成電腦功能受損而無法讀取資料,若資料還是儲存在硬碟上,仍可恢復。

著名案例:

-

Shamoon 於 2012 年被發現,以覆寫 MBR 為攻擊手段。被拿來攻擊沙特國家石油公司和 RasGas 公司而聞名。

-

烏俄戰爭之際,有偵測到多種 Wiper 同時攻擊烏克蘭的組織,刪除大量資料,試圖干涉其國家運作和破壞基礎建設,包含:WhisperKill、WhisperGate、HermeticWiper、IsaacWiper、CaddyWiper 和 DoupleZero。

【想更進一步瞭解網路攻擊如何運作與預防,可以參考《網路攻擊》文章。】

我的電腦感染惡意軟體了嗎?

若不幸感染惡意軟體,越早發現,越能及時處理,將損害控制在最小範圍。惡意軟體種類和傳染途徑多樣,也多有隱匿蹤跡的設計,要發現系統中的惡意軟體也非易事。如果沒有安裝防毒軟體,定期掃描偵測,可以以多加注意以下徵兆:

-

電腦或瀏覽器運行速度明顯下降

-

系統設定遭更改

-

電腦容易過熱,但找不出原因

-

電腦跳出不明訊息或可疑廣告

有出現這些現象,應立即掃描,檢查是否有感染到惡意軟體。

如果感染了惡意軟體,可以如何解決?

但真的遇到了惡意軟體攻擊,也不用過於驚慌,可以參考以下作法:

-

移除惡意軟體:手動移除或是使用自動移除惡意軟體的工具。

-

報警處理:即時通知警察和蒐證,避免發生自己身份遭盜用,被牽扯至其他犯罪行為。同時,報警也可協助網路犯罪偵查。

-

隔離並關閉感染機器:如果不確定是否感染到會自行傳播的惡意軟體,應立即中斷受感染電腦的網路連線(關機或是拔網路線等),讓惡意軟體無法傳播出去。關機也可以停止惡意軟體繼續運作(例如:讓勒索病毒無法繼續加密檔案),減少損失。

-

尋求專家協助:遇到無法自己移除的惡意軟體,應儘速尋求專家協助。

防止被惡意軟體攻擊的 7 個方法

然而,平時做好資安防範,降低被惡意軟體感染的機會是最佳的解決方式。以下整理了 7 大惡意軟體預防方式:

-

使用並定期更新防毒軟體。

-

使用資安監控和示警系統。

-

定期更新軟體和電腦作業系統。

-

定期備份資料和檔案,以減輕勒索病毒或是 Wiper 惡意軟體的傷害。

-

設置防火牆。

-

謹慎使用網路:不下載非法或來路不明的檔案、注意網路連線安全、不隨便點擊可疑網址。

-

提高對釣魚信件、網站和簡訊的警覺性。

除了電腦,手機、平板也會有被攻擊的風險嗎?

手機和平板成為生活必備品的同時,針對行動裝置的病毒攻擊也日漸猖獗。無論是 Android 系統還是 iOS,都有機會成為攻擊的目標。根據資安公司卡巴斯基統計,光在 2023 年第三季,就有 8 百多萬次的行動裝置惡意軟體攻擊被擋下。Statista 的數據顯示,針對行動裝置的惡意軟體攻擊中以廣告軟體為最大宗,佔整體的 52%,第二名則是木馬病毒,不同類型的木馬病毒加總起來,共有近 35% 的比例。因此使用手機或平板時也應該保有一定警覺性,謹慎對待夾帶連結的訊息,防範意釣魚陷阱。

現代生活處處仰賴電腦和手機,重要資料都存在其中。若是感染了惡意軟體,輕則使用上受到干擾和電腦運作不順;重則讓網路犯罪有機可趁,任意使用敏感資料或設備系統獲取不當利益。受到惡意程式攻擊更會對個人或是企業組織造成一定程度的損失,平時做好資安防護的重要性不言而喻。