什麼是防火牆?認識防火牆功能

防火牆(Firewall)可以說是網路安全最核心技術之一,隔離並保護內部網路免受外部威脅。無論是企業內部網路還是個人設備,防火牆都可以為其過濾可疑流量,阻擋惡意攻擊。本文將介紹防火牆功能、運作原理及各式類型。

「防火牆」是什麼?

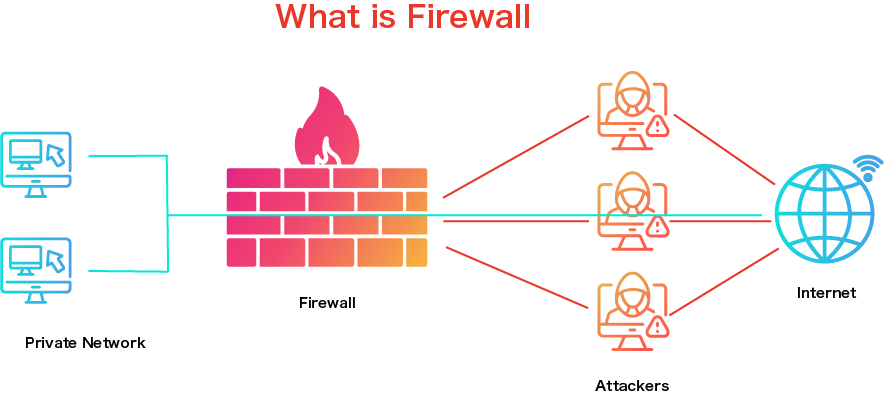

防火牆(Firewall)是最常見的網路安全系統之一。如同真實世界的牆,防火牆可用來隔離不同的網路空間,例如特定伺服器、裝置、內部網路與網際網路之間等等。防火牆就像是邊境管制單位,監視與控制進出特定網路範圍內的流量,以阻絕惡意網路攻擊,保護範圍內免於外來的威脅。

【防火牆示意圖】

晟崴小知識:

晟崴小知識:

內部網路(英文:Intranet)簡稱內網,也叫做私有網路(英文:Private Networks),為封閉的網路系統,只有經過授權的裝置可以使用內網。內網接企業或組織內部的裝置,讓彼此可互相通訊。由於經過授權,內網也常被預設為可信任的網路。相反,網際網路(Internet)由多個互相連接的網路系統組成,任何裝置都有權限使用,被視為不可信任的網路。而防火牆通常就設在內網和網際網路之間,保護資訊安全。

防火牆 3 大功能

可以監視與控制進出流量的防火牆在資安方面有以下三大功能:

-

保護私有網路:防火牆可封鎖未經授權的使用者,避免機敏資料外洩;或是有可疑活動的流量,初步阻擋惡意攻擊的流量進入內網。

-

管理私有網路:除了惡意攻擊,防火牆也依照組織或企業的需求,封鎖來自特定網站的流量。例如,學校可以阻擋成人網站,或企業可以限制員工瀏覽社群網站等等。另一方面,防火牆也能控制由內向外傳輸的資料,避免有人利用內部網路進行非法行為、發動網路攻擊。

-

紀錄流量數據:防火牆同時會收集流量進出的連線數據,例如使用者訪問數據、數據傳輸量、可疑活動、違規行為等。

防火牆的運作原理

防火牆有多種形式,可以是硬體設備,也可以是設置於軟體上,或建立在由兩者組合而成的系統上。一旦設置完成,防火牆開始 24 小時全年無休掃描傳遞進和出內部網路或伺服器的資訊封包(小片段的資料)、偵測潛在資安威脅,並阻擋可疑流量進入內部。

譬如說,有企業員工在辦公室使用公司電腦瀏覽某網頁,該網頁的資訊即會送至企業電腦中。防火牆的作用就在於此,檢查進入公司內部網路空間的流量,判斷傳送進來的資料是否安全、有沒有夾帶惡意程式。防火牆判斷為安全流量,就會放行,使用者即可在電腦上看到該網站的內容。反之,防火牆如果偵測到可疑活動,就會阻擋流量進入,並提出警告。

那防火牆是怎麼允許流量進出特定範圍的呢?一般來說,資安人員會設定固定的規則,或是導入 AI,讓防火牆動態學習判斷標準,藉此篩選和控制流量。防火牆會依據規則,檢視下列項目:

-

流量來源:從外傳送到內網的資料從哪裡來的?透過通訊來源的 IP 地址確認。

-

流量目的地:通訊的目的地是內網中的哪一項 IT 資源?同樣可以透過 IP 地址確認通訊目的地。

-

封包協定(Packet Protocols):資料傳輸使用哪一種封包通訊協定?為了減輕資料運送時的系統運作負擔,會將資料切成小段落,切出來的資料片段就稱為「封包(Packet)」。而通訊協定是一套規則,兩台電腦/系統要互相傳輸資訊,兩邊需要遵守相同規則,才能理解彼此。可以把通訊協定想像成電腦之間的共通語言,資訊間的互通有無變得容易。

-

應用程式協定(Application Protocols):除了資料封包以外,防火牆也會檢查應用程式的通訊協定種類,來判斷流量的安全性。

防火牆類型介紹

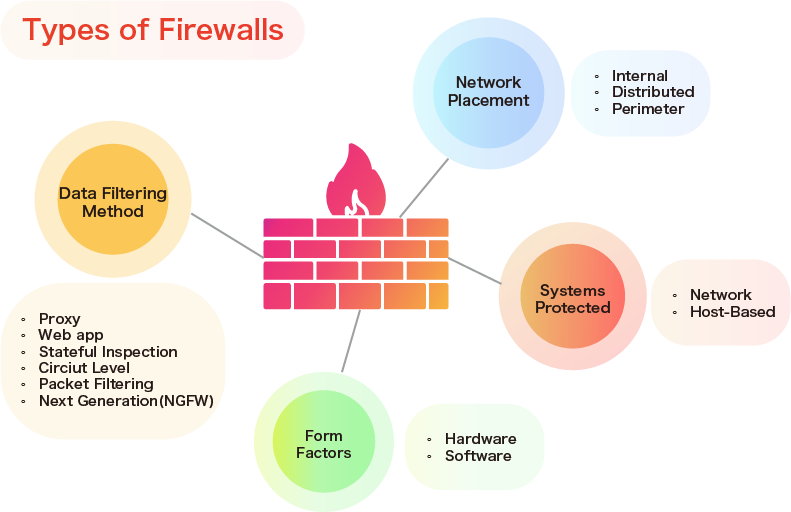

防火牆基本概念簡單,實務運用上變化與類繁多,可依照保護範圍、網路部署位置、防火牆形式,以及資料過濾方式來分類。

【防火牆類別示意圖】

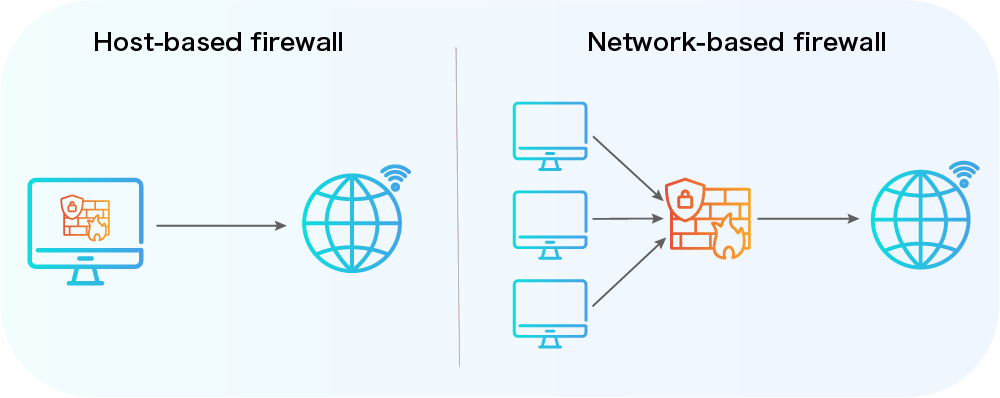

一、保護範圍

-

網路防火牆 Network Firewall:用來隔離受信任與不受信任的網路空間的防火牆。

-

主機防火牆 Host-Based Firewall:設置於單一電腦或是裝置上的防火牆,僅用來監控進出該主機的流量。

【主機型防火牆 vs 網路防火牆差別示意圖】

二、網路部署的 3 個位置

-

內部防火牆 Internal Firewall:監控與過濾內網裡的連線和流量,防範可能已經盡到內部的網路資安威脅。

-

外圍防火牆 Perimeter Firewall:設置於內網與網際網路之間,作為外來威脅的第一道防線。

-

分散式防火牆 Distributed Firewall:同時顧及內網中與來自外部的攻擊,保護企業/組織的整體網路基礎設施。

三、防火牆形式

-

硬體防火牆 Hardware Firewall:實體防火牆,同時連接至內網(或主機)與網際網路,可獨立於主機運行。

-

軟體防火牆 Software Firewall:以軟體形式設置的防火牆,可建立於伺服器、虛擬機等位置,提供雲端安全防護。

晟崴小知識:

晟崴小知識:

虛擬機(Virtual Machine)是什麼?虛擬機為在一個實體硬體上切割出來的獨立運算環境,有自己的作業系統、應用程式和運算資源,功能如同實體電腦,但無需另外的硬體設備。

四、資料過濾的 7 種方式

資料過濾指防火牆檢查進出其範圍流量和網路連線的方式,不同的資料過濾法,對網路威脅的防禦的效果也有所不同。以下介紹 7 種常見的防火牆過濾流量的類型。

-

靜態封包過濾防火牆 Static Packet Filtering Firewall:以固定的規則過濾進出的資料封包,只允許符合條件的流量通過。但無法追蹤連線的狀態,因此對複雜攻擊防禦效果有限。

-

電路閘道器防火牆 Circuit-Level Gateway Firewall:檢查 TCP/IP 協定套組進行資安保護,只會允許已建立的連線進行數據傳輸。電路閘道器防火牆速度較快,但無法深入檢查封包內容。

-

狀態檢視防火牆 Stateful Inspection Firewall:能夠追蹤網路連線的狀態,並根據上下文動態過濾封包。可辨識合法與不合法的連線,保護內部網路不受外部威脅,安全性較靜態封包過濾防火牆高

-

代理防火牆 Proxy Firewall:設置代理伺服器轉發存取請求,隱藏內部網路的真實 IP 地址,增加安全層級。能過濾進出流量,並且可以在轉發時對請求進行檢查。

-

次世代防火牆 Next Generation Firewall:結合傳統防火牆與其他安全技術,如入侵防禦系統和應用識別功能,提供全面的安全防護。同時具備深度封包檢查,能識別和阻止複雜的攻擊。

-

Web 應用防火牆 Web Application Firewall(WAF):專注於保護網路應用程式(如 Google Doc、Microsoft 365、Netflix、Canva 等等),有效防止 SQL 注入攻擊、跨站腳本(XSS)等攻擊。可過 HTTP/HTTPS 這兩種通訊協定的流量,保護敏感資料。

-

混合防火牆 Hybrid Firewall:結合多種防火牆技術,提供全面的安全防護方案,適應不同網路環境的需求。同時使用狀態檢視、防代理和深度封包檢查等多種功能。

一定要有防火牆嗎?使用防火牆的好處

防火牆可以提供企業和組織基礎資安防護,避免外部威脅。透過監視和管制進出的流量,防火牆可以協助抵禦以下的惡意網路攻擊:

-

DDoS 攻擊:駭客針對目標系統同時送出大量的存取請求,佔用頻寬、消耗運算資源、癱瘓基礎設施,讓目標系統無法正常運作。防火牆的過濾流量功能,可偵測到異常流量,在 DDoS 攻擊加劇前,即時抵禦。

-

APT 攻擊:進階持續性威脅(Advanced Persistent Threats,APT)攻擊沒有固定的手法,駭客通常長期潛伏於目標中,深入調查其運作模式和資安措施,再伺機進行高威脅性的網路攻擊。防火牆過濾由外而來的惡意內容與未授權存取請求,降低 APT 攻擊的威脅。

-

後門攻擊:後門攻擊利用可繞過安全防禦系統的後門程式進行。有些系統開發團隊會在系統中設置後門程式,可快速調整系統,排除錯誤。但後門程式也能被駭客利用來入侵系統。防火牆可以掃描系統中未授權的使用者,阻斷後門攻擊。

-

遠端控制:防火牆可掃描連線到內部網路系統的裝置和其相關資料,針對遠端控制工具增加防護措施,避免駭客遠端操控內部的裝置。

-

電腦病毒:許多電腦病毒與惡意軟體(例如木馬程式、電腦蠕蟲等)仍透過網際網路傳遞,防火牆監控和篩選由外而來的流量,避免帶有惡意程式碼的流量進入內部。

-

垃圾電子郵件:垃圾電子郵件可能不會像是惡意程式一樣造成嚴重的損害,但巨量的無用訊息還是可以癱瘓個別裝置,並佔用運算資源。此外,病毒和惡意程式也常夾帶在電子郵件上傳遞。防火牆可以先阻擋垃圾電子郵件。

防火牆作為網路安全的第一道防線,不僅能有效防止攻擊,還可以把關進出的連線與流量。隨著網路環境的複雜性日增,防火牆的功能與技術也在不斷演進,不同的防火牆類型為不同網路環境和環境提供適合的安全防護解決辦法。晟崴科技的 Web 應用程序及 API 保護(WAAP)服務以 Web 應用防火牆為基礎,針對應用程式發展更全面的資安保護。歡迎與我們聯絡,深入了解更多。

立即聯絡晟崴科技規劃專屬您的網路防線!