什麼是網路攻擊?常見的手法有哪些?如何防禦?

網路攻擊是什麼?

網路攻擊顧名思義是針對網際網路的人為攻擊手法,透過未經授權的存取,偷取、揭露、竄改、刪除、破壞儲存在電腦、資料傳輸系統和數位設備等裡面的資料數據,或是惡意控制運算環境和 IT 基礎設施,包含軟硬體、作業系統、應用程式伺服器、資料庫、網路系統基礎架構等。

最早的網路攻擊可以追朔至 1962 年的麻省理工學院(MIT)電腦密碼盜用事件。電腦和網路才剛開始發展,設備昂貴,學生借用學校電腦需要使用密碼,且有時間限制。當時還是研究生的亞倫・希爾(Allan Scherr)透過打孔卡,對電腦下達惡意指令,誘使電腦將所有密碼印出,藉以延長電腦使用時間。

【早期電腦和打孔卡示意圖】

晟崴小知識:打孔卡是早期用來對電腦下指令的工具,以「打洞」和「不打洞」傳遞數位訊息,類似我們今天所用的 0 和 1。

晟崴小知識:打孔卡是早期用來對電腦下指令的工具,以「打洞」和「不打洞」傳遞數位訊息,類似我們今天所用的 0 和 1。

發起網路攻擊的目的是什麼?

網路攻擊的目的從 1962 年單純想要延長電腦使用時間到今天,已經越演越烈。現今網路攻擊通常發生的原因有以下三種:

01 犯罪意圖

竊取、刪改資料、獲得不法利益

02 政治意圖

03 個人意圖

發動網路攻擊的人或組織英文裡稱作 Threat Actor(s),中文翻譯為威脅發動者或資安威脅者。隨著網路應用越來越廣泛,政府機關、公司企業、社會團體和個人的資訊都存在電腦設備和網路當中。資安威脅者可以網路攻擊的目標又更加廣泛。每個人都有可能成為網路攻擊的受害者,了解網路攻擊的型態和做好防護措施也顯得重要。

8 種常見的網路攻擊類型

網路攻擊的手法百百種,透過不同方式竊取資料或是讓系統無法使用。以下整理了 8 種常見的攻擊類型:

一、社交工程(Social Engineering)

在資安領域裡,社交工程是指利用操控人心的方式,創造出特定的情境,威脅利誘受害者洩露機密資訊,再透過取得的機密資訊,進行犯罪行為,例如獲得不法利益或入侵電腦系統等。

社交工程詐騙主要透過利用人的情緒(同情心、緊張感、恐懼、慾望等),所需要的技術能力較低,因此相當氾濫。最常見的種類就是網路釣魚(Phishing)。資安威脅者可能以假網站騙取受害者的帳號密碼、信用卡資料等,或是假冒公司或機構,要求被害者付款等。

除此之外,社交工程也常被用來誘騙受害者下載特定檔案,資安威脅者將惡意軟體(如:木馬病毒或勒索病毒等)偽裝成受害者想要的軟體和檔案(如:小遊戲、特定資料等)。受害者下載後,惡意病毒便會開始在電腦上運行。

二、後門攻擊(Backdoor)

後門程式意指可以透過正常安全程序存取某個系統的途徑。軟體開發時,開發人員可能會在程式碼中置入後門程式,本意是讓開發人員可以透過後門程式繞過防禦系統,快速解決軟體可能有的問題。

但也如此,後門程式如果為資安威脅者利用,則可輕易取得未經授權的存取,從遠端於電腦或網路中安裝惡意軟體,進行網路攻擊。

三、惡意軟體(Malware)

惡意軟體可以在電腦、伺服器、網路系統、智慧型裝置中傳播,並造成機密資料外洩或其他破壞。以下為常見的惡意軟體:

-

勒索病毒(Ransomware)

勒索病毒顧名思義以勒索受害者、向受害者索取贖金(ransom)為犯罪手段。資安威脅者透過釣魚信件、上傳惡意檔案或系統和軟體的漏洞等方式,將勒索病毒傳送至受害者的電腦。勒索病毒一旦入侵受害者電腦和網路系統,就會開始將儲存於其中的資料上鎖,要拿回資料,只能透過特定的金鑰(一組密碼)。

接著資安威脅者會寄 Email 給受害者,說明勒索金額、付款方式等,有些網路罪犯會隨著時間提高勒索金額,甚至要脅公布機密資料,進行雙重勒索。勒索病毒是網路攻擊裡,相當有威脅性的一種,企業業務的資料無法使用,極可能造成公司停擺和巨大的商業損失。而商業機密資料被公布或販售,更是對企業造成二次傷害。

-

木馬病毒(Trojan Horses)

木馬病毒源自特洛伊戰爭的典故,久攻特洛伊城未果的希臘聯盟,假裝撤退,將裝滿士兵的木馬送給特洛伊作為禮物,進城之後,再從木馬而出,拿下特洛伊城。受害者的電腦如果感染上木馬病毒,木馬病毒將會執行惡意行為。

木馬病毒可以讓攻擊者在沒有授權下就操控電腦,非常危險。而且其程式容量輕巧,執行時消耗的電腦運算資源也少,需要用防毒軟體才能偵測到。而程式一旦開始執行後,又無法輕易關閉,是相當難纏的惡意軟體。

-

電腦蠕蟲(Worms)

電腦蠕蟲是一種可以自我複製的電腦程式,感染所在的裝置,且透過網路傳到下一台電腦。蠕蟲本身無害,但是可以夾帶惡意程式,且一旦取得電腦的存取權,就可以在無人啟動的狀態下,執行惡意動作,包含:投放勒索軟體、消耗頻寬、刪除檔案、開啟後門、竊取資料。

蠕蟲常見的感染方式有:釣魚信件或網站、透過共用的網路傳遞、系統安全漏洞、P2P 檔案共享和外接硬碟等方式。

-

無檔案惡意軟體(Fileless Malware)

一般的惡意程式需要被寫入硬碟裡才能運作,但無檔案惡意軟體不需要寫入硬碟,可以直接存在記憶體中。同時,無檔案惡意軟體沒有獨立在執行的能力,需依賴作業系統內建的功能。

也因為其沒有檔案的特性,單純只有掃描系統上的文件檔案無法偵測到無檔案惡意軟體,需要進一步檢查主動運行的程式中是否有異常活動或是惡意的程式碼。

-

鍵盤監控(Keyloggers/Keystroke Loggers/Keyboard Capturers)

鍵盤側錄器顧名思義紀錄鍵盤上的活動,並非是為了網路攻擊的目的而設計的,嚴格來說非惡意軟體,起初多用於員工管理、家長監護或是排除電腦故障。但在犯罪份子的手中,鍵盤監控器變成可以用來竊取機密資料的工具。

常見的傳遞途徑:網頁腳本安裝、釣魚或其他社交工程陷阱、偽裝成某個軟體誘使使用者下載。

-

Wiper 惡意軟體(Wiper Malware)

Wiper 主要功能是永久性銷毀儲存於電腦或網路中的數據和資料。由於Wiper 不像勒索軟體一樣,可以把資料當作人質,要脅贖金,通常以賺錢為目的的網路犯罪不會使用 Wiper 惡意軟體。而較常用在出於個人因素或政治目的的網路攻擊中破壞資料、銷毀證據或發動網路戰爭。

-

行動惡意軟體(Mobile Malware)

針對行動裝置,包含手機、平板、智慧型家電的病毒。行動惡意軟體也有依照不同的攻擊模式,有不同類型:

- 遠端控制工具(Remote Access Tools,RATs)

- 銀行木馬(Bank Trojans)

- 勒索軟體(Ransomware)

- 惡意挖礦軟體(Cryptomining Malware)

- 廣告點擊詐欺軟體(Advertising Click Fraud)

四、分散式阻斷服務攻擊(DDoS 攻擊)

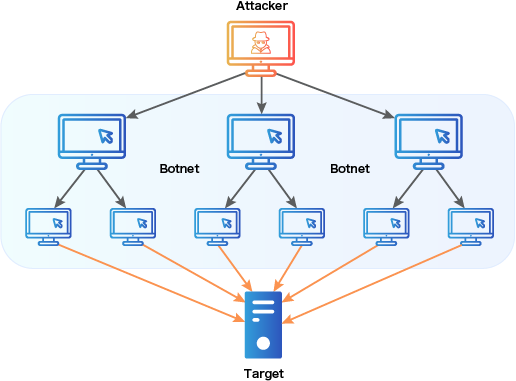

【DDoS 攻擊示意圖】

DDoS 是 Distributed Denial-of-Service 的縮寫,中文翻譯為分散式阻斷服務,是一種透過巨量的服務需求癱瘓網站或是伺服器的攻擊手段。使用 DDoS 攻擊的網路犯罪,會先透過病毒感染大量的電腦、行動裝置或 IoT 設備,再操作這些受感染的電腦和設備去拜訪特定網站或伺服器,使其因為在短時間內收到過多需求而無法正常運作。

DDoS 是目前最流行的網路攻擊方式之一,根據美國雲端平台 Cloudflare 的數據,2023 年第四季的 DDoS 攻擊比去年同期增加了 117% ,針對目標在台灣的 DDoS 攻擊更是成長了 3,370%。

五、跨網站指令碼(Cross-Site-Scripting,簡稱 XSS 攻擊)

所謂的跨網站指令碼攻擊,是指資安威脅者將可以惡意程式碼置入於合法的網站中,等待受害者載入網站時,程式碼便會自動執行,進行竊取受害者機密資料或在受害者的電腦上植入惡意軟體等攻擊。

六、SQL 注入攻擊(SQL Injection)

結構化查詢語言(SQL)注入攻擊通常發生於使用網站、應用程式或資料庫時,攻擊者置入惡意指令,以盜取、竄改、刪除資料。例如,駭客在在資料庫的輸入欄位插入「開啟所有權限」的指令,讓資料庫伺服器誤認為是正常命令,而執行「開放所有權限」指令。

七、中間人攻擊(Man-in-the-Middle Attack,簡稱 MitM 攻擊)

網路攻擊者介入受害者與受害者使用的網站之間,以中間人的身份,分別與受害者和網站建立獨立的連結,可以監視受害者的網路瀏覽情形,竊取機密資料,或選擇適當的攻擊時機。

八、零時差攻擊(Zero-Day Vulnerability)

零時差攻擊也被稱為零日攻擊,攻擊者趁軟體、硬體或韌體設計中的安全漏洞尚未被發現或修復前,利用漏洞入侵電腦和系統。之所以叫做零日攻擊(Zero-Day Vulnerability)是因為資安人員只有零天(zero day)的時間可以修復並解決問題。

預防網路攻擊的 4 種方法

看了這麼多不同的攻擊手法和惡意軟體,才知道看似平常的網路連線,其實時時刻刻危機四伏。無論對於個人、組織團體,或是企業來說,預防網路攻擊,守護資訊安全都是至關重要的!至於要怎麼做,可以從以下四個方面著手!

一、提高資安意識:

對於社交工程詐騙和釣魚網站提高警覺性!收到信件時,切勿直接點擊裡面的連結,仔細確認發信者的電子信箱域名。同時也注意內文的語氣,是否試圖製造緊張和急迫的感覺。並養成良好的網路使用習慣,不造訪安全有疑慮的網站,不下載來路不明的軟體。

二、使用雙重或多重要素驗證系統:

雙重或多重要素驗證是指使用者登入時,除了輸入密碼以外,還要透過別的方式向網站或伺服器表明自己並非未經授權的存取。例如:開啟兩步認證後,登入 Google 帳號,需要同時輸入密碼,和另一組傳送至行動裝置的驗證碼。即使密碼遭盜取,也不會立刻有帳號被盜用的危險。

三、安裝防毒軟體,定期更新:

防毒軟體可以檢測電腦運行狀態,偵測異常活動。在電腦不小心感染病毒的當下,立即處理,減少損失。也要時常更新防毒軟體,才可以防止電腦、系統或裝置受到最新型的病毒攻擊。

四、採取網路防護措施:

使用資安偵測系統,並針對不同種類的攻擊,採取相對應的資安防護措施。例如:使用可以減低伺服器壓力的 CDN(內容傳遞網路),讓惡意流量不完全集中流向伺服器,來預防 DDoS 攻擊。

企業該如何防止網路攻擊?

數位化之後,企業的商業資料以存在電腦和網路系統中為主。如果遭受網路攻擊,後果可是不堪設想。因此除了在公司內部,積極培養員工資安意識、使用多重要素驗證、安裝電腦防毒軟體以外,建立針對整體網路環境的資安防護措施勢在必行。

晟崴科技多種資安方案,幫您的網路安全把關:

提高身份驗證機制的安全性。訪問敏感資料或系統時,除了傳統帳號密碼驗證,加入生物識別、硬體憑證、驗證碼等身份確認方式。

預防 DDoS 攻擊,並將惡意流量導入流量清洗中心,檢視和分析。

-

APT 防護:

分析並攔截社交工程詐騙信件。

MDR 是 Managed Detection and Response 的縮寫,中文翻為受管式偵測與應對。可以偵測端點(連接至網路的裝置,例如:電腦),是否有異常活動,且可在面臨資安威脅時,即時處理。

監控網路或運用程式等運作、用量、傳輸流量、健康狀態等。

幫您全面檢查目前的系統,找出並修補安全漏洞,杜絕零時攻擊。

網路科技進步迅速,而攻擊的手法也不停跟著推陳出新。唯有持續了解資安威脅和防範方式,才能做好準備,免於成為網路攻擊的受害者。