撞庫攻擊是什麼?如何保護帳號安全

隨著網路服務越來越盛行,帳號密碼也成了生活中不可或缺的一部份,無論是電子郵件系統、即時通訊軟體、電商網站,都需要用到個人帳號。駭客盜用帳號的機會也因而大增,其中撞庫攻擊就是一種常見的破解密碼、入侵帳號的網路攻擊。撞庫攻擊是如何進行的呢?背後的運作原理為何?「撞庫攻擊」和「暴力破解」是一樣的嗎?一般使用者和公司企業又該如何預防撞庫攻擊?本文將以簡單明瞭的方式回答以上問題,深入淺出介紹撞庫攻擊。

撞庫攻擊是什麼?運作原理與攻擊方式

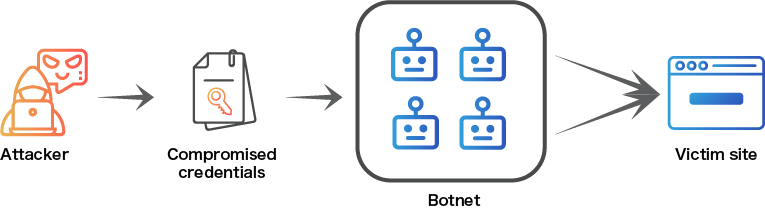

撞庫攻擊也叫做「憑證填充(Credential Stuffing)攻擊」,是一種以破解密碼為目的的網路攻擊手段。發動撞庫攻擊前,駭客首先需要有一份從某網站或服務外洩的使用者帳號和密碼,可能從暗網購入或其他來源取得。駭客再將外洩的登入驗證資料拿去其他網站,逐一嘗試登入,企圖找到在不同的網站使用相同登入資訊的使用者,並盜用其帳號。

撞庫攻擊的手法得以奏效,是因為駭客看準了使用者可能會重複使用相同的帳號密碼,再利用亂槍打鳥嘗試登入不同的網路服務。此外,為了加快進行撞庫攻擊的速度,駭客會搭配殭屍網路(Botnet)和自動化腳本(Automation Scripts),大量於其他網站不間斷反覆登入。

晟崴小知識:什麼是自動化腳本(Automation Scripts)?自動化腳本是一小段程式碼,可以用來指揮電腦系統自動執行特定任務,減少人力需求。例如網路商店可以利用自動化腳本,讓系統發送優惠卷給所有顧客。

晟崴小知識:什麼是自動化腳本(Automation Scripts)?自動化腳本是一小段程式碼,可以用來指揮電腦系統自動執行特定任務,減少人力需求。例如網路商店可以利用自動化腳本,讓系統發送優惠卷給所有顧客。

【撞庫攻擊示意圖】

舉例來說,A 購物網站的客戶登入資料外洩,駭客拿著外洩的帳號密碼列表,去嘗試登入 B 購物網站和 C 社群媒體網站。成功在 B 購物網站找到匹配的帳號密碼登入後,駭客便可以盜用信用卡資料或帳號中的餘額;而如果成功登入 C 社群媒體網站的帳號,駭客則可以竊取個人資料,進行勒索或詐騙等其他犯罪活動。

撞庫攻擊成功率約 0.1%,也就是每 1000 次登入嘗試,只有一次可以順利登入。但因外洩的登入資料數量實在過於龐大,駭客仍然可以透過撞庫攻擊獲得可觀的利潤。資安公司 IT Governance 指出僅在 2024 年 1~5 月,全球就有至少 350 億起資料外洩事件。同時,設計複雜的殭屍網路還可以繞過基礎資安防護,從不同 IP 位置嘗試登入。身份管理公司 Okta 統計,2023 年間使用其身份管理產品的登入嘗試中,24.3% 帶有撞庫攻擊的特徵。而零售和電商的客戶帳號,因為較容易直接為駭客盜刷盜用,更是撞庫攻擊的主要目標。銀行金融、能源和軟體等產業,則是撞庫攻擊次常見的攻擊對象。因此無論是個人還是企業,提升針對撞庫攻擊的資安防範皆為重大關鍵。

撞庫攻擊與暴力破解攻擊相同嗎?

撞庫攻擊和另一種解密手法「暴力破解攻擊(Brute Force Attacks)」都是透過大量登入來猜密碼,可說是異曲同工。因此也有人將撞庫攻擊當作暴力破解攻擊底下的一個子類別。但這兩種網路攻擊在實際執行與背後的邏輯,還是有 3 大差異。

什麼是暴力破解攻擊?

暴力破解攻擊較撞庫攻擊單純,駭客藉由嘗試不同的字元組合來破解密碼。可以想像成,某保險箱的密碼以 3 位數的數字組成,密碼就有 1,000 可能的組合,欲行竊的小偷最多嘗試輸入密碼 1,000 次即可成功打開保險箱。網路上使用的密碼規則更複雜,強度也較高,但理論上只要駭客有足夠的時間,還是可以一一測試破解密碼。

但密碼位數越多、內容種類越多,駭客用暴力破解所花費的時間就越多,暴力破解在實際操作上就越不可行。這也是為什麼現在大部分的網站和服務要求密碼中需含有數字、大小寫字母和特殊符號。

撞庫攻擊 vs 暴力破解:3 大差異

暴力破解以隨機的方式猜測密碼,而撞庫攻擊則透過已知的資訊去猜,反映在資安實務上,撞庫攻擊和暴力破解有以下 3 大差別:

-

撞庫攻擊利用已經外洩的資料,駭客需要嘗試的組合數量相較於暴力破解少。

-

撞庫攻擊的成功率取決於使用者設定密碼的不良習慣,暴力破解的成功率取決於密碼規則的複雜程度和駭客設備的運算能力。

-

設置高強度密碼無法抵禦撞庫攻擊,但可有效對抗暴力破解攻擊。

【想更進一步瞭解暴力破解攻擊是什麼,可以參考《暴力破解攻擊》文章。】

個人與企業要怎麼預防撞庫攻擊?

抵禦撞庫攻擊主要可以分成兩個面向:個人和企業。資訊安全仰賴所有人共同維護:無論是服務使用者,還是服務供應商,都可以採取相應防禦措施,提升駭客使用撞庫攻擊的難度。

個人撞庫攻擊防禦

-

避免在不同網站使用相同的密碼組合,搭配使用值得信賴的密碼管理工具來記住不同網站和服務的密碼,如 iCloud Keychain。

-

開啟雙因子(2FA)或多因子(MFA)認證機制。開啟後,除了使用帳號密碼以外,登入時還要透過其他方式表明身份。常見的認證因子包含電話認證、電子郵件認證、簡訊認證、生物辨識、綁定其他裝置等,可以有效加強身份驗證過程的安全性。

如果所使用的服務本身沒有 2FA/MFA,可以另外下載可信任的 MFA 應用程式,如Microsoft Authenticator。 -

服務供應商釋出版本更新時,立即更新升級。

-

不要將信用卡資訊儲存於帳號中。若不幸讓駭客成功使用撞庫攻擊登入帳號,減少帳號中可以直接被利用的資訊,以降低撞庫攻擊的損害。

企業撞庫攻擊防禦

-

採用 2FA/MFA,同時使用多種認證方式,降低密碼的重要程度。

-

使用 CAPTCHA 或 reCAPTCHA,辨識輸入帳號密碼的使用者是否為殭屍網路的機器人。

【CAPTCHA/reCAPTCHA 示意圖】

-

收集並監測裝置指紋(Device Fingerprint)。裝置指紋可提供使用者登入網站時,所用裝置的相關資訊,例如作業系統、瀏覽器、語言、時區等等。如果在短時間內,發現大量的登入行為有相同的裝置指紋,那就有可能是遭受撞庫攻擊。建議即時採取應對措施,如封鎖特定 IP 等等。

-

封鎖無頭瀏覽器(Headless Browsers)。無頭瀏覽器為沒有圖形使用者介面(GUI)的瀏覽器,不會顯示視窗或圖片,單純只有程式碼,透過命令行(Command Lines)操作。因此無頭瀏覽器的使用者為機器人的可能性較高。

-

監控流量和客戶帳號登入情況,並在發生登入異常時,即時了解詳情。

-

使用機器人管理服務(Bot Management),分析進入到網站的流量,偵測並阻止殭屍網路的撞庫攻擊。

現代人使用的網路服務種類繁多,所管理的帳號密碼數量更甚。駭客也因此有機可趁,利用撞庫攻擊盜用帳戶。撞庫攻擊雖然原理簡單,但也是不容忽視的資安威脅。因此對個人和企業都來說,提升網路安全意識和採用對應措施都十分重要。晟崴科技提供企業多樣資安服務,包含多因子認證服務(MFA)以及 Web 應用程序及 API 保護(WAAP),有效提升身份驗證安全性、管理機器人,並阻擋惡意流量,協助您杜絕撞庫攻擊。歡迎隨時與我們聯絡!