όγ┤ίΛδύι┤ϋπμόαψϊ╗Αώ║╝Ύ╝θ5 όΜδώιΡώα▓ίψΗύλ╝ϋλτύι┤ϋπμΎ╝Β

όγ┤ίΛδύι┤ϋπμόαψϊ╗Αώ║╝Ύ╝θ

όγ┤ίΛδύι┤ϋπμϊ╣θύρ▒ϊ╜εήΑΝϋι╗ίΛδόΦ╗όΥΛήΑΞήΑΒήΑΝϋι╗όΦ╗ήΑΞόΙΨήΑΝύςχϋΙΚόΦ╗όΥΛΎ╝ΙExhaustive AttacksΎ╝ΚήΑΞΎ╝Νόαψϊ╕Αύρχώπφίχλύ╢▓ϋ╖ψόΦ╗όΥΛόΚΜό│ΧΎ╝Νύ╢ΥύΦ▒ίΠΞϋοΗό╕υϋσοϊ╕ΞίΡΝύ╡ΕίΡΙϊ╛ΗόΚ╛ίΘ║όφμύλ║ύγΕίψΗύλ╝ήΑΒύβ╗ίΖξϋ│ΘόΨβόΙΨίΛιίψΗώΘΣώΣ░ήΑΓίψΗύλ╝ύΕκϋτΨίνγϋνΘώδεΎ╝Νύ╡ΕίΡΙύγΕίΠψϋΔ╜όΑπύ╡Γύσ╢όεΚώβΡΎ╝ΝίΠςϋοΒώπφίχλόεΚϋ╢│ίνιύγΕόβΓώΨΥίΤΝώδ╗ϋΖοώΒΜύχΩϋ│Θό║ΡΎ╝Νί░▒ίΠψϊ╗ξϊ╕ΞόΨ╖ώΘΞϋνΘίαΩϋσοόΨ░ύγΕίψΗύλ╝Ύ╝Νύδ┤ίΙ░όΚ╛ίΙ░ίΝ╣ώΖΞύγΕίψΗύλ╝ύ╡ΕίΡΙήΑΓ

όψΦόΨ╣ϋςςΎ╝Νϊ╕Αύ╡ΕύΦ▒ 5 ϊ╜ΞόΧ╕όΧ╕ίφΩίΤΝίνπίψτϋΜ▒όΨΘίφΩόψΞύ╡ΕόΙΡύγΕίψΗύλ╝όεΚήΑΝ36 ύγΕϊ║ΦόυκόΨ╣ ήΑΞΎ╝ΙίΞ│ 60,466,176Ύ╝Κ ύρχίΠψϋΔ╜όΑπΎ╝Νώπφίχλί╛η 00000000 ύΝείΙ░ ZZZZZZZZΎ╝Νί┐ΖύΕ╢ίΠψϊ╗ξύΝεϊ╕φόφμύλ║ίψΗύλ╝ήΑΓόγ┤ίΛδύι┤ϋπμόευϋ║τίΟθύΡΗύ░κίΨχΎ╝Νό▓ΤόεΚύΚ╣ίΙξύγΕόΛΑϋκΥϋοΒό▒ΓόΙΨϊ║ΜίΖΙϋρφϋρΙύ╣Βώδεύν╛ϊ║νί╖ξύρΜύγΕώρβί▒ΑΎ╝ΝίΔΖόαψί░ΘήΑΝίαΩϋσοώΝψϋςνό│ΧΎ╝Ιtrial and errorΎ╝ΚήΑΞύβ╝όΠχίΙ░όξ╡ϋΘ┤ήΑΓώκπίΡΞόΑζύ╛σΎ╝ΝώζιήΑΝόγ┤ίΛδήΑΞίΤΝήΑΝϋι╗ίΛδήΑΞύι┤ϋπμίψΗύλ╝Ύ╝Νόεςύ╢ΥόΟΙόυΛίΖξϊ╛╡ύ│╗ύ╡▒ήΑΓϊ╜ΗόαψίΠΞϋοΗϋ╝╕ίΖξίψΗύλ╝Ύ╝Νϊ╕ούφΚί╛Ζύ│╗ύ╡▒ίδηόΘΚΎ╝ΝϋΑΩϋ▓╗ϊ╕ΑίχγόβΓώΨΥήΑΓίδιόφνΎ╝ΝίψΗύλ╝ϋνΘώδεί║οϋ╢ΛώταΎ╝Νόγ┤ίΛδύι┤ϋπμόΚΑώεΑύγΕόβΓώΨΥί░▒ϋ╢ΛίνγήΑΓώδΨύΕ╢ 5 ϊ╜ΞόΧ╕ίΤΝ 7 ϊ╜ΞόΧ╕ίψΗύλ╝ίΠςί╖χίΖσϊ╜ΞΎ╝Νϊ╜Ηώδ╗ϋΖοϋι╗ίΛδύι┤ϋπμϋΛ▒ϋ▓╗ύγΕόβΓώΨΥύδ╕ί╖χύΦγί╖ρήΑΓίΒΘϋρφώδ╗ϋΖοόψΠύπΤίΠψϊ╗ξίαΩϋσοϋ╝╕ίΖξ 1 ίΞΔ 5 ύβ╛ϋΡυύ╡Εϊ╕ΞίΡΝύγΕίψΗύλ╝Ύ╝ΝύΦ▒όΧ╕ίφΩίΤΝίνπί░ΠίψτϋΜ▒όΨΘίφΩόψΞύ╡ΕόΙΡύγΕ 7 ϊ╜ΞόΧ╕ίψΗύλ╝ήΑΒ 5 ϊ╜ΞόΧ╕ίψΗύλ╝όΚΑώεΑύγΕόβΓώΨΥίΙΗίΙξύ┤ΕύΓ║ 2.7 ίνσίΤΝ 61 ύπΤήΑΓ

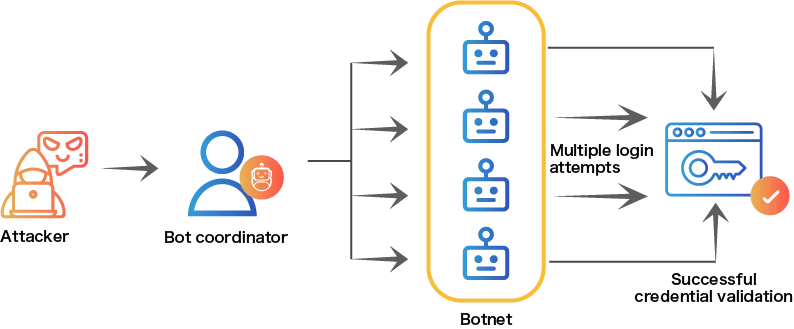

ύΧ╢ίψΗύλ╝ίΠψϋΔ╜όΑπϋ╢ΛίνγόβΓΎ╝ΝίΨχύ┤Φώζιϋι╗ίΛδύΝείψΗύλ╝όβΓώΨΥόΙΡόευώΒΟώταήΑΓύΓ║ίληίΛιόΧΙύΟΘΎ╝ΝώπφίχλώΑγί╕╕όεΔόΡφώΖΞόχφί▒Ξύ╢▓ϋ╖ψΎ╝ΙBotnetΎ╝Κϊ╜┐ύΦρόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛήΑΓώπφίχλίΖΙόΕθόθΥϊ╕Αύ╛νώδ╗ϋΖοίΤΝύ│╗ύ╡▒ϋρφίΓβΎ╝ΝίΗΞώΒιύτψόΥΞόΟπόΕθόθΥύγΕόχφί▒Ξώδ╗ϋΖοΎ╝ΝίΙσύΦρίνγίΠ░όσθίβρύγΕώΒΜύχΩϋ│Θό║ΡΎ╝ΝόΡφώΖΞϋΘςίΜΧίΝΨϋΖ│όευώΑ▓ϋκΝϋι╗ίΛδόΦ╗όΥΛήΑΓίΠοϊ╕ΑόΨ╣ώζλΎ╝ΝώγρϋΣΩύκυώτΦϋρφίΓβόΧΙϋΔ╜όΠΡίΞΘΎ╝Νόγ┤ίΛδύι┤ϋπμύγΕώΑθί║οϊ╣θώΑΡί╣┤ίΛιί┐τήΑΓ

ήΑΡόγ┤ίΛδύι┤ϋπμύν║όΕΠίεΨήΑΣ

όγ┤ίΛδύι┤ϋπμόΦ╗όΥΛύγΕ 6 ύρχώκηίηΜ

όγ┤ίΛδύι┤ϋπμόΦ╗όΥΛϊ╗ξώΑΡϊ╕ΑίαΩϋσοίψΗύλ╝ύΓ║ϋΔΝί╛ΝίΟθίΚΘΎ╝ΝίΗΞόΡφώΖΞϊ╕ΞίΡΝύγΕόΚΜό│ΧίΤΝύΝείψΗύλ╝ώΓΠϋ╝ψΎ╝ΝϋκΞύΦθίΘ║ίνγύρχόγ┤ίΛδύι┤ϋπμύγΕίφΡώκηίΙξήΑΓίΝΖίΡτόεΑίθ║ύνΟύγΕίΓ│ύ╡▒όγ┤ίΛδύι┤ϋπμόΦ╗όΥΛΎ╝Νί╕╕ϋοΜύγΕόγ┤ίΛδόΦ╗όΥΛίΠψϊ╗ξίΙΗύΓ║ 6 ύρχΎ╝γίΓ│ύ╡▒όγ┤ίΛδύι┤ϋπμόΦ╗όΥΛήΑΒίφΩίΖ╕όΦ╗όΥΛήΑΒό╖╖ίΡΙόγ┤ίΛδόΦ╗όΥΛήΑΒόΤηί║τόΦ╗όΥΛήΑΒίψΗύλ╝ό╜ΣύΒΣήΑΒίΠΞίΡΣόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛήΑΓ

ϊ╕ΑήΑΒίΓ│ύ╡▒όγ┤ίΛδύι┤ϋπμΎ╝ΙTraditional Brute Forace AttacksΎ╝Κ

όεΑύ░κίΨχύγΕόγ┤ίΛδίψΗύλ╝ύι┤ϋπμΎ╝Νϊ╕Ξϊ╗ξίΖ╢ϊ╗ΨόΨ╣ί╝Πύ╕χίψτύΝεό╕υίψΗύλ╝ύγΕύψΕίεΞΎ╝Νί░ΘίΠψϋΔ╜ύγΕίψΗύλ╝ύ╡ΕίΡΙϊ╛ζί║Πϋ╝╕ίΖξύ│╗ύ╡▒Ύ╝Νϊ╕Αϊ╕Αό╕υϋσοήΑΓ

ϊ║ΝήΑΒίφΩίΖ╕όΦ╗όΥΛΎ╝ΙDictionary AttacksΎ╝Κ

ϋΙΘίθ║όευύγΕόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛύδ╕όψΦΎ╝ΝίφΩίΖ╕όΦ╗όΥΛύΝεό╕υίψΗύλ╝ύγΕύψΕίεΞϋ╝Δί░ΠήΑΓώπφίχλώΒ╕ίχγόΦ╗όΥΛύδχόρβί╛ΝΎ╝ΝόεΔό║ΨίΓβϊ╕Αί╝╡ήΑΝίφΩϋσηό╕ΖίΨχΎ╝ΙDictionary ListΎ╝ΚήΑΞΎ╝Νό╕ΖίΨχίΖπίΙΩϋΙΚί╕╕ϋλτϋρφύΓ║ίψΗύλ╝ύγΕίφΩϋσηϋΙΘόΧ╕ίφΩύ╡ΕίΡΙήΑΓϊ╛ΜίοΓΎ╝ΝώΑμύ║ΝόΝΚώΞ╡ήΑΝqwertyuήΑΞήΑΒήΑΝ123456789ήΑΞύφΚίΤΝύ░κίΨχϋσηί╜βήΑΝpasswordήΑΞήΑΒήΑΝiloveyouήΑΞύφΚήΑΓώπφίχλίΗΞί░Θό╕ΖίΨχϊ╕ΛύγΕύ╡ΕίΡΙϊ╛ζόυκϋ╝╕ίΖξΎ╝Νό╕υϋσοόαψίΡοϋΔ╜όΙΡίΛθύβ╗ίΖξήΑΓ

ϋΙΘίΓ│ύ╡▒ύγΕόγ┤ίΛδύι┤ϋπμύδ╕όψΦΎ╝ΝίφΩίΖ╕όΦ╗όΥΛύγΕόΙΡίΛθϋΙΘίΡοϊ╕╗ϋοΒίΑγϋ│┤ϊ║║ϋκΝύΓ║όρκί╝ΠύγΕόΖμόΑπΎ╝ΝύΝεό╕υίψΗύλ╝ύγΕύψΕίεΞϋ╝Δί░ΠήΑΓίδιόφνίφΩίΖ╕όΦ╗όΥΛϊ╜ΦύΦρύγΕώΒΜύχΩϋ│Θό║Ρί░ΣήΑΒίθ╖ϋκΝόΦ╗όΥΛώΑθί║οί┐τήΑΒόΧΙύΟΘϋ╝ΔώταΎ╝Νϊ╕ΦίδιύΓ║ϊ╕ΞόεΔίΘ║ύΠ╛ίνπώΘΠίΠψύΨΣύγΕύβ╗ίΖξίαΩϋσοΎ╝Νϋ╝Δώδμϊ╗ξίΒ╡ό╕υήΑΓ

ϊ╕ΚήΑΒό╖╖ίΡΙόγ┤ίΛδόΦ╗όΥΛ Ύ╝ΙHybrid Brute Force AttacksΎ╝Κ

ό╖╖ίΡΙόγ┤ίΛδόΦ╗όΥΛΎ╝Νό╖╖ίΡΙϊ║ΗίΓ│ύ╡▒όγ┤ίΛδύι┤ϋπμίΤΝίφΩίΖ╕όΦ╗όΥΛήΑΓώπφίχλίΖΙϊ╜┐ύΦρόΧΙύΟΘϋ╝ΔώταύγΕίφΩίΖ╕όΦ╗όΥΛΎ╝ΝίαΩϋσοίδ║ίχγύψΕίεΞίΖπύγΕίψΗύλ╝ύ╡ΕίΡΙΎ╝ΝύψΑύεΒώΒΜύχΩϋ│Θό║ΡίΤΝόβΓώΨΥήΑΓϋΜξό▓ΤόεΚόΙΡίΛθΎ╝ΝίΗΞόΦ╣ύΦρόεΑύ╡Γϊ╕ΑίχγίΠψϊ╗ξύι┤ϋπμίψΗύλ╝ύγΕίΓ│ύ╡▒όγ┤ίΛδόΦ╗όΥΛήΑΓ

ίδδήΑΒόΤηί║τόΦ╗όΥΛΎ╝ΙCredential StuffingΎ╝Κ

όΤηί║τόΦ╗όΥΛΎ╝ΙόΙΨόΗΣϋφΚίκτίΖΖΎ╝ΚίΤΝίφΩίΖ╕όΦ╗όΥΛώκηϊ╝╝Ύ╝Νώπφίχλϊ╣θόεΔϊ║ΜίΖΙό║ΨίΓβϊ╕Αϊ╗╜ί╕│ύλ╝ό╕ΖίΨχήΑΓίΖσϋΑΖϊ╕ΞίΡΝϊ╣ΜϋβΧόαψΎ╝ΝόΤηί║τόΦ╗όΥΛϊ╕φόΚΑϊ╜┐ύΦρύγΕό╕ΖίΨχϊ╛ΗϋΘςίΖ╢ϊ╗Ψύ╢▓ύτβόΙΨόεΞίΜβίνΨό┤σύγΕί╕│ϋβθίψΗύλ╝ήΑΓώπφίχλί░ΘόθΡύ╢▓ύτβίνΨό┤σύγΕί╕│ϋβθίψΗύλ╝Ύ╝ΝώΑΡϊ╕ΑϋΘ│ίΠοϊ╕Αύ╢▓ύτβύβ╗ίΖξό╕υϋσοΎ╝Νύδ┤ίΙ░όΚ╛ίΙ░ίΝ╣ώΖΞύγΕύβ╗ίΖξϋ│ΘόΨβήΑΓ

όΤηί║τόΦ╗όΥΛίΡΝόρμόαψώΘζί░Ξϊ║║ώκηϋκΝύΓ║όρκί╝ΠύγΕϋπμίψΗόΚΜό│ΧΎ╝Νί╛Ωϊ╗ξόΙΡίΛθύγΕίΟθίδιίερόΨ╝ϊ╜┐ύΦρϋΑΖίερϊ╕ΞίΡΝύγΕύ╢▓ύτβόΙΨόεΞίΜβϋρφίχγύδ╕ίΡΝύγΕί╕│ϋβθίψΗύλ╝ήΑΓ

ήΑΡόΔ│όδ┤ώΑ▓ϊ╕ΑόφξύηφϋπμόΤηί║τόΦ╗όΥΛόαψϊ╗Αώ║╝Ύ╝ΝίΠψϊ╗ξίΠΔϋΑΔήΑΛόΤηί║τόΦ╗όΥΛήΑΜόΨΘύτιήΑΓήΑΣ

ϊ║ΦήΑΒίψΗύλ╝ό╜ΣύΒΣΎ╝ΙPassword SprayingΎ╝Κ

ίψΗύλ╝ό╜ΣύΒΣόΦ╗όΥΛϊ╕φΎ╝ΝώπφίχλόεΔώιΡίΖΙώΟΨίχγίξ╜ί╖▓ύθξύγΕϊ╜┐ύΦρϋΑΖί╕│ϋβθϊ╜εύΓ║ύδχόρβΎ╝ΝίΗΞϊ╗ξί╕╕ύΦρύγΕίψΗύλ╝ύ╡ΕίΡΙύβ╗ίΖξό╕υϋσούδχόρβί╕│ϋβθήΑΓώπφίχλόεΚίνγύρχίΠΨί╛Ωί╖▓ύθξϊ╜┐ύΦρϋΑΖί╕│ϋβθύγΕόΨ╣ί╝ΠΎ╝ΝίΝΖίΡτί╛ηόγΩύ╢▓ϊ╕Λϋ│╝ϋ▓╖ήΑΒώΑΠώΒΟίΖ╢ϊ╗Ψϋ│ΘόΨβίνΨό┤σϊ║Μϊ╗╢ήΑΓίψΗύλ╝ύγΕώΔρίΙΗΎ╝ΝίΚΘϋΙΘίφΩίΖ╕όΦ╗όΥΛώδ╖ίΡΝΎ╝ΝώπφίχλίερώΨΜίπΜϋπμίψΗϊ╣ΜίΚΞΎ╝Νί╖▓όεΚί╕╕ύΦρίψΗύλ╝ό╕ΖίΨχήΑΓίΗΞί░Θί╕│ϋβθό╕ΖίΨχϋΙΘίψΗύλ╝ό╕ΖίΨχϊ╕ΛύγΕί╕│ϋβθίψΗύλ╝ώΑΡϊ╕Αύβ╗ίΖξό╕υϋσοΎ╝Νί░ΜόΚ╛ίΝ╣ώΖΞύγΕύβ╗ίΖξϋ│ΘόΨβήΑΓ

ίΖφήΑΒίΠΞίΡΣόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛΎ╝ΙReverse Brute Force AttacksΎ╝Κ

ίΠΞίΡΣόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛΎ╝ΝώκπίΡΞόΑζύ╛σίΤΝίΓ│ύ╡▒όγ┤ίΛδόΦ╗όΥΛύδ╕ίΠΞήΑΓώπφίχλί╖▓ύ╢Υί╛ΩίΙ░ϊ║Ηόφμύλ║ύγΕίψΗύλ╝Ύ╝Νϊ╜Ηϊ╕ΞύθξώΒΥί╕│ϋβθΎ╝ΝώπφίχλίδιϋΑΝόΦ╣ύΓ║ήΑΝόγ┤ίΛδήΑΞό╕υϋσοίνγύρχίΠψϋΔ╜ύγΕί╕│ϋβθϊ╛ΗόΚ╛ίΘ║όφμύλ║ύγΕύβ╗ίΖξϋ│ΘϋρΛύ╡ΕίΡΙήΑΓ

ώζλί░Ξώπφίχλύβ╝ί▒ΧίΘ║ϊ╛ΗύγΕίνγύρχόγ┤ίΛδόΦ╗όΥΛόΚΜόχ╡ϋσ▓ίοΓϊ╜ΧόεΚόΧΙώα▓ύψΕίΣλΎ╝θόευόΨΘόΟξϊ╕Μϊ╛Ηί░Θϊ╗Μύ┤╣ϊ║ΦόΜδόγ┤ίΛδύι┤ϋπμύγΕώιΡώα▓όΨ╣ί╝ΠήΑΓ

ώιΡώα▓όγ┤ίΛδύι┤ϋπμΎ╝ΝόΘΚϋσ▓ίοΓϊ╜Χϊ┐ζϋφ╖ύ╢▓ϋ╖ψίψΗύλ╝Ύ╝θ

ϊ╕ΑήΑΒίληίΛιίψΗύλ╝ί╝╖ί║ο

ίΑΜϊ║║ϊ╜┐ύΦρϋΑΖί░Ξϊ╗αόγ┤ίΛδύι┤ϋπμόεΑύδ┤όΟξύγΕόΨ╣ί╝Πί░▒όαψϋρφύ╜χϋνΘώδεί║οϋ╝ΔώταύγΕίψΗύλ╝ήΑΓώδΨύΕ╢όγ┤ίΛδύι┤ϋπμϋΔΝί╛ΝύγΕίΟθύΡΗόαψό╕υϋσοόΚΑόεΚίΠψϋΔ╜ύγΕύ╡ΕίΡΙΎ╝Νϊ╜Ηϊ╕ΑόΩοίΠψϋΔ╜ύγΕίψΗύλ╝ύ╡ΕίΡΙόΧ╕ώΘΠώΒΟίνπΎ╝Νόγ┤ίΛδύι┤ϋπμόΚΑϋΑΩϋ▓╗ύγΕώΒΜύχΩϋ│Θό║ΡίΤΝόβΓώΨΥόΙΡόευϊ╣θόεΔίνπί╣ΖίληίΛιήΑΓύι┤ϋπμίψΗύλ╝ύγΕόβΓώΨΥίΠψϋΔ╜ί╛ηόΧ╕ί░ΠόβΓϋχΛόΙΡόΧ╕ί╣┤Ύ╝ΝώΑ▓ϋΑΝϋχΥϊ╗ξόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛϊ╣θϋχΛί╛Ωϊ╕ΞίΙΘίψοώγδήΑΓϊ╛ΜίοΓΎ╝Νϊ╜┐ύΦρ 10 ϊ╜ΞόΧ╕ϊ╗ξϊ╕ΛώΧ╖ί║ούγΕίψΗύλ╝ήΑΓώβνϊ║ΗίληίΛιίψΗύλ╝ϊ╜ΞόΧ╕ϊ╗ξίνΨΎ╝ΝώΓΕίΠψϋχΥίψΗύλ╝ίΝΖίΡτόΧ╕ίφΩήΑΒίνπί░ΠίψτόΜΚϊ╕ΒίφΩόψΞίΤΝύΚ╣όχΛύυοϋβθήΑΓ

ίΠοϊ╕ΑόΨ╣ώζλΎ╝Νίερϋρφύ╜χίψΗύλ╝όβΓΎ╝Νϊ╣θί╗║ϋφ░ώΒ┐ίΖΞϊ╜┐ύΦρώΒΟόΨ╝ύ░κίΨχύγΕίφΩϋσηΎ╝ΝίοΓήΑΝpasswordήΑΞήΑΒήΑΝ123456789ήΑΞύφΚΎ╝Νϊ╗ξώα▓ώΒφίΠΩίφΩίΖ╕όΦ╗όΥΛόΙΨίψΗύλ╝ό╜ΣύΒΣϋΑΝϋλτίΖξϊ╛╡ύ│╗ύ╡▒ήΑΓίΠψί░ΘίνγίΑΜίΨχίφΩϊ╕▓ώΑμΎ╝ΝόΙΨύσ┐όΠΤύΚ╣όχΛύυοϋβθόΨ╝ίΖ╢ϊ╕φΎ╝ΝώβΞϊ╜ΟίψΗύλ╝ώΒΟόΨ╝όβχώΒΞύγΕίΠψϋΔ╜όΑπήΑΓϊ╣θίΠψϊ╗ξώΑΠώΒΟίΙςίΟ╗όθΡϊ║δύΚ╣ίχγίφΩόψΞΎ╝Νϊ╜┐ίψΗύλ╝ύεΜϋ╡╖ϊ╛ΗίΔΠόαψώγρόσθώΒ╕όΥΘύγΕίφΩϊ╕▓Ύ╝ΝϋφυίοΓόΜ┐όΟΚίΨχίφΩϊ╕φύγΕόψΞώθ│Ύ╝ΝόΙΨϋΘςϋκΝίΚ╡ώΑιύ╕χίψτήΑΓίΡΝόβΓΎ╝ΝύΓ║ώα▓ύψΕόΤηί║τόΦ╗όΥΛΎ╝Νί╗║ϋφ░ώΒ┐ίΖΞίερϊ╕ΞίΡΝύ╢▓ύτβόΙΨόεΞίΜβϊ╜┐ύΦρύδ╕ίΡΝύγΕίψΗύλ╝ήΑΓ

ϋΑΝόΠΡϊ╛δύ╢▓ϋ╖ψόεΞίΜβύγΕϊ╝ΒόξφίΠψίερϊ╜┐ύΦρϋΑΖί╗║ύτΜί╕│όΙ╢ύγΕώιΒώζλΎ╝ΝίΛιίΖξίψΗύλ╝ϋοΠίΚΘϋςςόαΟίΤΝίψΗύλ╝ί╝╖ί║οόΠΡώΗΤΎ╝ΝίΞΦίΛσϊ╜┐ύΦρϋΑΖϋρφύ╜χί╝╖ί║οϋ╝ΔώταύγΕίψΗύλ╝ήΑΓϊ╕οίερϊ╝ΒόξφίΖπώΔρίΛιί╝╖ϋ│ΘίχΚόΧβϋΓ▓Ύ╝ΝόΠΡίΞΘίΥκί╖ξϋ│ΘίχΚόΕΠϋφαίΤΝϋΡ╜ίψοίψΗύλ╝ύχκύΡΗήΑΓ

ϊ║ΝήΑΒώΨΜίΧθώδβίδιίφΡϋςΞϋφΚΎ╝Ι2FAΎ╝ΚΎ╝ΠίνγίδιίφΡϋςΞϋφΚΎ╝ΙMFAΎ╝Κ

ίΧθύΦρώδβίδιίφΡϋςΞϋφΚΎ╝ΙTwo-Factor AuthenticationΎ╝Ν2FAΎ╝ΚίΤΝίνγίδιίφΡϋςΞϋφΚΎ╝ΙMulti-Factor AuthenticationΎ╝ΝMFAΎ╝ΚόσθίΙ╢Ύ╝Νϊ╜┐ύΦρϋΑΖίερύβ╗ίΖξύ╢▓ύτβόβΓΎ╝Νώβνϊ║Ηϋ╝╕ίΖξί╕│ϋβθίψΗύλ╝ϊ╗ξίνΨΎ╝ΝώεΑϋοΒώΑΠώΒΟίΠοίνΨύγΕόΨ╣ί╝ΠώσΩϋφΚϋ║τϊ╗╜ήΑΓϊ╛ΜίοΓύ░κϋρΛήΑΒώδ╗ίφΡϊ┐κϊ╗╢ήΑΒίψοώτΦίΞκύΚΘήΑΒύΦθύΡΗύΚ╣ί╛╡Ύ╝ΙόΝΘύ┤ΜήΑΒόΟΝύ┤ΜήΑΒϋβ╣ϋΗεήΑΒϋΘΚώΔρύΚ╣ί╛╡Ύ╝ΚύφΚύφΚήΑΓMFA ώβΞϊ╜Οϋ║τϊ╗╜ώσΩϋφΚώΒΟύρΜϊ╕φί░Ξί╕│ϋβθίψΗύλ╝ύγΕϊ╛ζϋ│┤Ύ╝Νϊ╗ξίΛιί╝╖ί╕│όΙ╢ίχΚίΖρόΑπήΑΓ

ϊ╜┐ύΦρϋΑΖίΠψϊ╗ξώΑΠώΒΟύ╢▓ύτβίΤΝόεΞίΜβϊ╕φύγΕίΑΜϊ║║ϋρφίχγώΨΜίΧθ 2FA όΙΨ MFA ίΛθϋΔ╜Ύ╝ΝόΙΨϊ╕Μϋ╝ΚίΠψϊ┐κύγΕίνΨώΔρ 2FAΎ╝ΠMFA όΘΚύΦρύρΜί╝ΠΎ╝ΙίοΓ Microsoft AuthenticatorΎ╝ΚήΑΓόΠΡϊ╛δύ╢▓ϋ╖ψόεΞίΜβύγΕϊ╝Βόξφϊ╣θίΠψϊ╗ξώΑΠώΒΟίερόεΞίΜβϊ╕φίληίΛι 2FAΎ╝ΠMFA ώΒ╕ώιΖΎ╝ΝϋχΥϋ║τϊ╗╜ώσΩϋφΚίνγϊ╕ΑώΒΥώα▓ϋφ╖

ϊ╕ΚήΑΒϊ╜┐ύΦρ CAPTCHAΎ╝ΠreCAPTCHA

CAPTCHA όαψήΑΝίΖρϋΘςίΜΧίΖυώΨΜίΝΨίεΨώζΙό╕υώσΩϊ║║όσθϋ╛ρϋφαΎ╝ΙCompletely Automated Public Turing test to tell Computers and Humans ApartΎ╝ΚήΑΞύγΕύ╕χίψτΎ╝ΝύΓ║ϊ║║όσθώσΩϋφΚόΛΑϋκΥΎ╝δreCAPTCHA ίΚΘόαψί╗╢ϊ╝╕ϋΘςίΖ╢ύγΕύ│╗ύ╡▒Ύ╝ΝίΖσϋΑΖύγΗίΠψύΦρϊ╛Ηϋ╛ρίΙξϋσοίεΨύβ╗ίΖξύ╢▓ύτβύγΕόαψύεθϊ║║ώΓΕόαψόσθίβρϊ║║ήΑΓύΦ▒όΨ╝ώπφίχλϊ╜┐ύΦρόγ┤ίΛδύι┤ϋπμόΦ╗όΥΛόβΓΎ╝ΝώΑγί╕╕όεΔϊ╜┐ύΦρόχφί▒Ξόσθίβρϊ║║ίΤΝϋΘςίΜΧίΝΨϋΖ│όευίΛιί┐τόΦ╗όΥΛύγΕώΑθί║οΎ╝Νίδιόφνϊ╝Βόξφίερύβ╗ίΖξώιΒώζλϋρφύ╜χϊ║║όσθϋ╛ρϋφαύ│╗ύ╡▒ίΠψώα╗όΥΜώπφίχλώΑΠώΒΟόγ┤ίΛδόΦ╗όΥΛΎ╝Νόεςύ╢ΥόΟΙόυΛίφαίΠΨί╕│όΙ╢ήΑΓ

ίδδήΑΒί░ΒώΟΨύΚ╣ίχγ IP ϊ╜Ξύ╜χ

ί╗║ύτΜ IP ώ╗ΣίΡΞίΨχΎ╝Νί░ΒώΟΨόδ╛ύ╢ΥύΦρϊ╛ΗώΑ▓ϋκΝόγ┤ίΛδύι┤ϋπμύγΕ IP ίε░ίζΑΎ╝Νώα╗όφλόχφί▒Ξόσθίβρϊ║║ύγΕύβ╗ίΖξίαΩϋσοήΑΓίΠοίνΨΎ╝Νί╗║ϋφ░όΠΡϊ╛δύ╢▓ϋ╖ψόεΞίΜβύγΕϊ╝Βόξφίχγόεθόδ┤όΨ░ IP ώ╗ΣίΡΞίΨχΎ╝ΝίΞ│όβΓί░ΘύΦρϊ╛ΗώΑ▓ϋκΝόγ┤ίΛδόΦ╗όΥΛύγΕόΨ░ IP ϊ╜Ξύ╜χίΛιίΖξί░ΒώΟΨίΡΞίΨχήΑΓ

ϊ║ΦήΑΒίΖρίνσίΑβύδμό╕υ

όγ┤ίΛδύι┤ϋπμόΦ╗όΥΛώΑγί╕╕όεΚϋ╖κίΠψί╛ςΎ╝Νϊ╛ΜίοΓύθφόβΓώΨΥίΖπόεΚίνγόυκύβ╗ίΖξίαΩϋσοήΑΒώΑΠώΒΟόΨ░ύγΕϋμζύ╜χόΙΨίε░ώ╗ηύβ╗ίΖξί╕│ϋβθήΑΒϊ╜┐ύΦρύδ╕ίΡΝϋμζύ╜χύγΕίνπώΘΠύβ╗ίΖξίαΩϋσούφΚύφΚήΑΓίδιόφνίΖρίνσίΑβύδμό╕υύ╢▓ύτβόΙΨϊ╝║όεΞίβρύ│╗ύ╡▒Ύ╝Νό│ρόΕΠόαψίΡοόεΚίΠψύΨΣίΠΛύΧ░ί╕╕ό┤╗ίΜΧΎ╝Νϊ╕οίΞ│όβΓί░ΒώΟΨήΑΒώα╗όςΦόΔκόΕΠύ╢▓ϋ╖ψόΦ╗όΥΛήΑΓ

ήΑΡόΔ│όδ┤ώΑ▓ϊ╕Αόφξύηφϋπμύ╢▓ϋ╖ψόΦ╗όΥΛόαψϊ╗Αώ║╝Ύ╝ΝίΠψϊ╗ξίΠΔϋΑΔήΑΛύ╢▓ϋ╖ψόΦ╗όΥΛήΑΜόΨΘύτιήΑΓήΑΣ

όγ┤ίΛδύι┤ϋπμώδΨύΕ╢όευϋ║τύ░κίΨχΎ╝Νϊ╜ΗίΠψϊ╗ξώΑιόΙΡίγ┤ώΘΞύγΕί╛ΝόηεΎ╝γύδεύΦρϋ│ΘόΨβήΑΒϋ║τϊ╗╜ύτΛύδεήΑΒόΧμόΤφώδ╗ϋΖούΩΖόψΤήΑΒώΝλϋ▓κόΙΨόβ║όΖπϋ▓κύΦλόΡΞίν▒ήΑΒϊ╝ΒόξφίΡΞϋφ╜ίΠΩόΡΞύφΚίΧΠώκΝήΑΓόΟκίΠΨώα▓ϋφ╖όΟςόΨ╜Ύ╝Νώα╗όΦΦόγ┤ίΛδόΦ╗όΥΛϊ╣θίδιόφνόΙΡύΓ║ϊ╜┐ύΦρϋΑΖίΤΝϊ╝ΒόξφίΖ▒ίΡΝύγΕϋς▓ώκΝήΑΓίΑΜϊ║║ϊ╜┐ύΦρϋΑΖί╗║ϋφ░όΠΡίΞΘϋ│ΘίχΚόΕΠϋφαΎ╝Νϊ╜┐ύΦρώταί╝╖ί║οίψΗύλ╝Ύ╝Νϊ╕οώΨΜίΧθ MFA ίΛθϋΔ╜ήΑΓϊ╝ΒόξφόΨ╣ώζλΎ╝ΝίΚΘίΠψϊ╗ξϊ╜┐ύΦρίνγώΘΞϋ│ΘίχΚόεΞίΜβΎ╝ΝίξΩύΦρ 2FAΎ╝ΠMFA όεΞίΜβήΑΒώα▓ίι╡όσθίβρϊ║║ίΤΝύδμό╕υύ│╗ύ╡▒ίΠΛό╡ΒώΘΠήΑΓ

όβθί┤┤ύπΣόΛΑόΠΡϊ╛δ MFAήΑΒWeb όΘΚύΦρύρΜί║ΠίΠΛ API ϊ┐ζϋφ╖Ύ╝ΙWAAPΎ╝ΚήΑΒίρΒϋΕΖίΒ╡ό╕υόΘΚϋχΛόεΞίΜβΎ╝ΙMDRΎ╝ΚήΑΒϋ│ΘίχΚί╝▒ώ╗ηώΑγίι▒όσθίΙ╢ύφΚϋ│ΘίχΚύΦλίΥΒίΤΝόεΞίΜβΎ╝ΝίΞΦίΛσόΓρόΠΡίΞΘόεΞίΜβύγΕϋ║τϊ╗╜ώσΩϋφΚίχΚίΖρΎ╝Νϊ╕οίΖρώζλύδμόΟπ IT ϋ│ΘύΦλΎ╝Νϊ╕οίερίΒ╡ό╕υίΙ░ύΧ░ί╕╕ό┤╗ίΜΧόβΓΎ╝Νϋ┐ΖώΑθόΟκίΠΨϋκΝίΜΧΎ╝ΝώβΞϊ╜Οόγ┤ίΛδύι┤ϋπμύγΕίρΒϋΕΖόΑπήΑΓ

όφκϋ┐ΟϋΒψύ╡κόβθί┤┤ύπΣόΛΑ