APT 攻擊如何解決?認識 APT 攻擊

組織性高的 APT 攻擊以竊取資料為主要目的,讓企業和政府機構損失慘重,近年來越來越常見。APT 攻擊的定義是什麼?是如何進行的呢?企業又該怎麼防範?本文將一一介紹 APT 攻擊、其生命週期、實際案例與攻擊手法,以及防範方式。

APT 攻擊是什麼?

進階持續性威脅(Advanced Persistent Threat,APT)是一種可以造成嚴重傷害的網路攻擊。但不同於一般的網路攻擊,APT 並沒有特定的手法、使用特定的工具或是統一的工具,而是泛指一套「有明確目標、手法複雜且新穎、長時間持續,隱匿性高」的網路攻擊過程:從尋找目標、針對其弱點制定計劃到執行攻擊及躲避、干擾偵測等,前前後後所有步驟。比如說,APT 攻擊的駭客在滲透目標 IT 系統後,會長期匿蹤潛伏其中,伺機竊取重要資料,還會釋放虛假的資安警訊、篡改證據,增加防範的困難。

由此看來,APT 攻擊需要長時間的精心策劃,以及投入大量資源成本,因此通常背後有龐大的金援資助。早期甚至是國家贊助 APT 攻擊為多數,用於國家級網路攻擊或諜報活動。而時至今日,APT 攻擊目標主要為政府單位或能為駭客帶來金錢利益的企業組織。

APT 攻擊的三要素

一、進階 Advanced

首先是 APT 以進階的網路攻擊手段、策略或工具執行,針對目標網路系統擬定專屬的計畫,例如零日漏洞攻擊、針對目標量身打造的惡意軟體和詳盡的社交工程,通常還會同時使用多種攻擊媒介。

二、持續 Persistent

APT 攻擊長久持續,一旦選定目標後,駭客會以不引起注意的方式,不間斷測試不同攻擊策略和尋找目標的防禦漏洞,不輕易放棄。而順利入侵目標之後,也會為了降低被發現的機率,駭客不會使用容易暴露自己行蹤的攻擊方式,而是長期以隱匿的手法竊取敏感資料。據統計,APT 攻擊中駭客進入目標到實際發動攻擊之間,從 70 多天到 200 多天都有。

三、威脅 Threat

執行 APT 攻擊的駭客目的明確,能夠確實造成威脅。無論是大型商業公司、政府機關、財務機構,都有可能因為 APT 攻擊受到實質且嚴重的傷害。

APT 攻擊的的生命週期

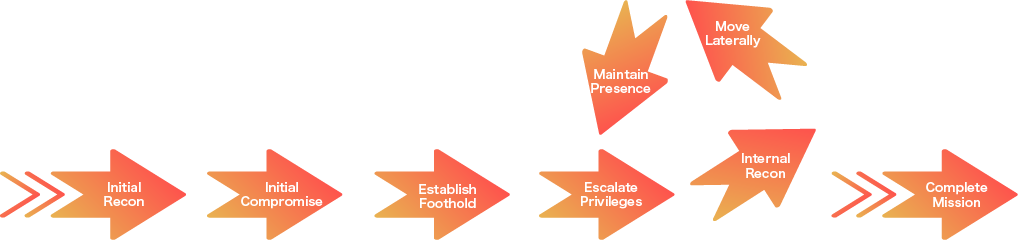

那駭客是如何進行 APT 攻擊的呢?APT 攻擊可以分為 7 個階段:研究目標(Initial Reconnaissance)、初步入侵(Initial Compromise)、建立立足點(Establish a Foothold)、深入系統(Escalte Privileges)、橫向移動(Move Laterally)、完成任務離開(Complete Mission)和繼續潛伏(Maintain Presence)。

【APT 攻擊生命週期示意圖】

-

研究目標(Initial Reconnaissance)

駭客在鎖定攻擊目標,即開始蒐集情報,研究對象包含企業或組織的網路系統架構與內部人員,藉以找出最容易下手的弱點,制定攻擊策略。

-

初步入侵(Initial Compromise)

接著,從網站、系統或是人員方面下手,利用魚叉式釣魚等社交工程、水坑攻擊、SQL injection、零日漏洞攻擊等手法在目標植入惡意程式。甚至同時發動 DDoS 攻擊,聲東擊西,掩護入侵系統的意圖。

晟崴小知識:水坑攻擊(Watering Hole Attacks)中,駭客先觀察目標時常造訪的網站,再將惡意軟體植入其中,以感染目標。由於駭客利用目標平時常用並信任的網站做媒介,水坑攻擊成功機率高。

晟崴小知識:水坑攻擊(Watering Hole Attacks)中,駭客先觀察目標時常造訪的網站,再將惡意軟體植入其中,以感染目標。由於駭客利用目標平時常用並信任的網站做媒介,水坑攻擊成功機率高。

-

建立立足點(Establish a Foothold)

一旦成功將惡意軟體置入目標內,駭客便可建立後門和可用於跨通訊協定進行資料傳輸的網路隧道(Tunnels),在目標系統中遠端訪問,避人耳目、暢行無阻。通常植入的惡意軟體還可以改寫程式碼,隱藏駭客足跡。

-

深入系統(Escalte Privileges)

進入系統內的駭客接下來開始竊取密碼,以獲得系統管理員的權限,提高自己對系統的控制程度。

-

橫向移動(Move Laterally)

得到更高級的權限後,駭客就能更擴大攻擊範圍,移動至目標網路系統裡的其他伺服器或其他和目標系統相連的裝置,擴大可以竊取的資料範圍。駭客獲得目標電腦系統的完整訪問權限,能夠徹底了解目標系統的架構和漏洞,更容易達到原本入侵系統的目的。

-

完成任務離開(Complete Mission)或繼續潛伏(Maintain Presence)

完成目的之後,有些駭客會默默離開,或是離開,但在系統中保留後門,以便日後再次入侵。也有的會持續保持低調潛伏於其中,持續收集資料,進行下一波的攻擊。

APT 攻擊實例:如何進行 APT 攻擊

APT 攻擊規模龐大、變化多端,若沒有實際遇到,可能難以想像這樣的網路攻擊如何運作。因此接下來將介紹 APT 攻擊真實案例及其具體攻擊的手法。

SolarWinds 供應鏈攻擊事件

SolarWinds 為美國軟體開發公司,提供企業系統管理工具與 IT 基礎設施管理軟體相關服務,客戶數量眾多,不少美國政府機構及全美最大 500 家企業使用其產品。但在 2020 年 12 月,旗下產品基礎設施監控與管理平台 Orion 遭揭露成為 APT 攻擊的受害者。

此次攻擊中,駭客團體以供應鏈攻擊的手法將惡意程式碼 SunBurst 置入 Orion 系統建立後門,再透過 Orion 系統竊取 SolarWinds 客戶資料。根據調查,駭客早在進行攻擊前,投入大量心力了解 SolarWinds 的程式碼,尋找其弱點。植入惡意程式碼後,駭客還暫停行動兩週左右,以躲避偵測,接著開始進一步提高權限。

晟崴小知識:供應鏈攻擊(Supply Chain Attacks)指透過目標組織的供應鏈來發動網路攻擊,獲取資訊。譬如,公司 A 使用公司 B 的軟體作業,駭客先攻擊公司 B 的軟體,藉以入侵公司 A 的系統。

晟崴小知識:供應鏈攻擊(Supply Chain Attacks)指透過目標組織的供應鏈來發動網路攻擊,獲取資訊。譬如,公司 A 使用公司 B 的軟體作業,駭客先攻擊公司 B 的軟體,藉以入侵公司 A 的系統。

研究人員事後整理此次攻擊的時間軸如下:

-

2019 年 9 月:駭客入侵 SolarWinds 系統

-

2019 年 10 月:駭客測試首批植入 Orion 的惡意程式碼

-

2020 年 2 月:駭客植入 SunBurst 惡意程式碼

-

2020 年 3 月:SolarWinds 在不知情的情況下,釋出含有惡意程式碼的軟體更新檔案

另外,在此次 APT 攻擊中,駭客利用多個位於美國的伺服器,並模仿正常的網路流量,以避開資安系統偵測。且 SunBurst 與駭客的 C&C 伺服器相連前,還會進行多項檢查,確保系統中無使用中的防毒軟體或電腦鑑識分析工具,大大延後了攻擊事件曝光的時間。據統計,1 萬 8 千多名 SolarWinds 客戶安裝含有惡意程式碼的更新檔案,包含美國國安局、財政部、微軟、英特爾、思科和勤業眾信皆深受影響。

如此複雜的 APT 攻擊,有解決方法嗎?

APT 攻擊由於針對性強,會依據不同目標而攻擊策略多變,且為長期計畫,非單一網路攻擊,因此預防最好的方式就是全方位的檢視網路以及 IT 系統,採取多種網路攻擊防禦措施,並建立正確的防範心態。

APT 攻擊防範方法

-

提高資安意識:安排資安內部教育訓練課程,提高社交工程和魚叉式釣魚警覺性,及密碼與機密資料保密意識。定期更新軟體和作業系統,同時確實使用防毒軟體,也要定期更新防毒軟體。

-

調整心態:面對 APT 攻擊,保持「假設入侵(Assume Breach)」的心態,假設自己的系統已遭入侵。以「系統內部已遭滲透」作為防禦網路攻擊的預設心態,除了外部威脅以外,也時刻留意內部狀況。

-

監控流量與系統:監控進入系統和離開系統的流量,可以說是最能阻止駭客建立後門與竊取資料的作法之ㄧ,設置 WAAP 即為其中一種控制流量的方式。另外,智慧IT維運系統可用於監控系統內部運作,管理漏洞。

-

電子郵件過濾:使用電子郵件過濾軟體,阻擋含有惡意連結和附件的信件。在 APT 攻擊之初,制止駭客透過魚叉式釣魚信件入侵系統。

-

部署 DDoS 防禦措施:使用流量清洗、負載平衡器和 CDN 等防禦 DDoS 攻擊的資安產品,也可利用於 APT 攻擊防禦。降低駭客利用 DDoS 攻擊聲東擊西,趁機植入惡意軟體的可能性。

-

權限控制:採用「最低權限原則」,清楚劃分企業內部的權責,僅將系統權限給予必要的人員。並使用 MFA(多因素認證機制),提高登入系統和存取資料的安全性。

晟崴科技提供資安檢測產品,如滲透測試、弱點掃描、資安弱點通報機制,能徹徹底底檢視系統內部、尋找漏洞,降低網路攻擊的風險。以及多種資安防禦工具,包含 WAF、SIEM、DDoS 攻擊防禦工具、MFA 等等。