сђљSQL injectionсђЉУфЇУГўТ│етЁЦТћ╗ТЊіУѕЄ 7 уе«жў▓у»ёТќ╣т╝Ј

SQL уѓ║ухљТДІтїќТЪЦУЕбУфъУеђ№╝ѕStructured Query Language№╝ЅуџёуИ«т»Ф№╝їТў»СИђуе«тЈ»С╗Цу«АуљєУ│ЄТќЎт║ФуџёуеІт╝ЈУфъУеђ№╝їућеСЙєт░ЇУ│ЄТќЎт║ФСИІТЪЦУЕбсђЂТЈњтЁЦсђЂтѕфжЎцУ│ЄТќЎ№╝їтЈіТЏ┤Тќ░У│ЄТќЎт║ФуГЅТїЄС╗цсђѓСй┐уће SQL уџёУ│ЄТќЎт║ФТЄЅућет╗БТ│Џ№╝їС╣ЪтЏаТГцжЄЮт░Ї SQL уџё SQL injection Тћ╗ТЊіжЋит╣┤УбФУЄ┤тіЏТќ╝У│ЄУеіт«ЅтЁеуџётюІжџЏжЮъуЄЪтѕЕухёу╣ћ OWASP№╝ѕOpen Web Application Security Project№╝ЅтѕЌтюетЇЂтцДуХ▓Уи»Тћ╗ТЊітљЇтќ«СИГсђѓуёХУђї SQL injection уЕХуФЪТў»С╗ђж║╝тЉб№╝ЪжЂІСйютјЪуљєуѓ║СйЋ№╝ЪтЈ»С╗ЦжђаТѕљСйЋуе«теЂУёЁ№╝ЪтЈѕУЕ▓тдѓСйЋжў▓у»ё№╝ЪТюгТќЄт░ЄС╗ЦТи▒тЁЦТи║тЄ║уџёТќ╣т╝ЈтЏъуГћС╗ЦСИітЋЈжАїсђѓ

УфЇУГў SQL injection№╝ѕSQL Т│етЁЦ№╝Ѕ

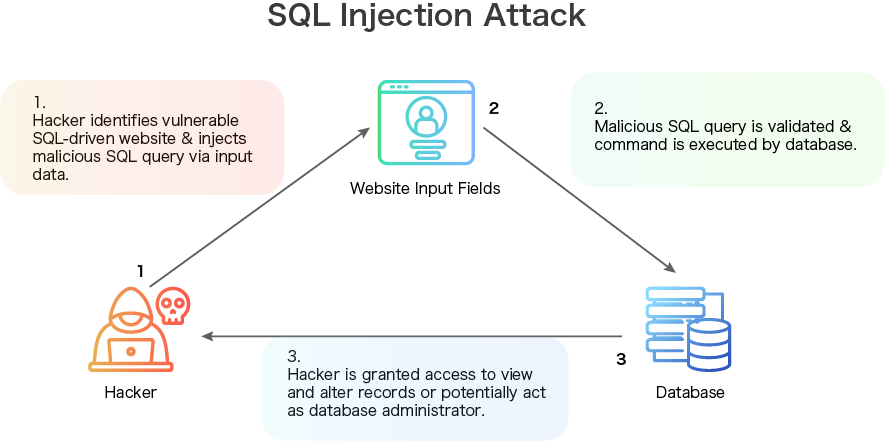

SQL injection Тћ╗ТЊітИИу┐╗УГ»Сйю SQL Т│етЁЦсђЂТЈњтЁЦсђЂТ│ет░ёсђЂТ│еуб╝ТѕќУ│ЄТќЎжџ▒уб╝Тћ╗ТЊі№╝їжАДтљЇТђЮуЙЕТў»С╗Ц SQL уеІт╝ЈУфъУеђжђ▓УАїуџёТ│етЁЦТћ╗ТЊі№╝ѕInjection Attacks№╝Ѕ№╝їтѕЕућеуХ▓жаЂ№╝ЈТЄЅућеуеІт╝ЈУѕЄУ│ЄТќЎт║ФС╣ІжќЊуџёт«ЅтЁеТ╝ЈТ┤ъ№╝їуФітЈќТѕќуа┤тБъУ│ЄТќЎсђѓ

ТЅђУгѓуџёТ│етЁЦТћ╗ТЊіТїЄуџёТў»№╝їжДГт«бжђЈжЂјУ╝ИтЁЦуеІт╝Јуб╝УЄ│уХ▓жаЂТѕќТЄЅућеуеІт╝ЈСИГ№╝їС╗ЦтюетЁХтЪиУАїжЂјуеІТѕќуЏ«уџёСИітІЋТЅІУЁ│№╝їСй┐у│╗ух▒Уфцт░ЄТЃАТёЈС╗Буб╝уЋХТѕљтљѕТ│ЋТїЄС╗цСИдтЪиУАїсђѓућеТ»ћтќ╗уџёТќ╣т╝ЈСЙєУфф№╝їТ│етЁЦТћ╗ТЊітЈ»С╗ЦТЃ│тЃЈТѕљ№╝џТ│Ћт║ГСИі№╝їУбФтЉітюетДЊтљЇТгёСйЇтАФтЁЦУЄфти▒уџётљЇтГЌТЪљТЪљС╗ЦтЈісђїуёАуйфсђЇтЁЕтГЌсђѓТ│Ћт«ўУбФтЉітђІС║║У│ЄТќЎТЎѓ№╝їСЙ┐ТюЃуЏ┤ТјЦтћИтЄ║сђїТЪљТЪљуёАуйфсђЇсђѓ

СИђсђЂSQL injection Тћ╗ТЊітјЪуљє

SQL injection тЈ»УЃйТюЃтЏауѓ║тђІтѕЦУ│ЄТќЎт║ФУеГт«џСИЇтљїТюЅУ«ітїќ№╝їСйєтЁХТаИт┐ЃТдѓт┐хуџєуѓ║№╝џжДГт«бтюеТЈљСЙЏСй┐ућеУђЁУ╝ИтЁЦУ│ЄУеіуџёТгёСйЇ№╝їжЇхтЁЦ SQL УфъТ│ЋсђѓУѕЅСЙІСЙєУфф№╝їтюеуЎ╗тЁЦТгёСйЇсђЂТљют░ІТгёСйЇсђЂУЂ»у╣ФУАетќ«уГЅСйЇуй«№╝їС╗Ц SQL уеІт╝Јуб╝т░ЇУ│ЄТќЎт║ФСИІжЂћТїЄС╗цсђѓ

сђљтљёТгёСйЇуц║ТёЈтюќсђЉ

С╗ЦСИІТ»ћУ╝ЃТГБтИИ SQL ТїЄС╗цтњї SQL injection Тћ╗ТЊі№╝їСИдС╗Цт»джџЏСЙІтГљУффТўј SQL injectionсђѓ

тЂЄУеГСй┐ућеУђЁУ╝ИтЁЦТГБуб║уџётИ│УЎЪ№╝ѕAAA№╝ЅтЈіт»єуб╝№╝ѕ12345№╝ЅтЙї№╝їУ│ЄТќЎт║ФТћХтѕ░ SQL ТїЄС╗цуѓ║№╝џ

|

Select user_data from TABLE Where user_name=‘AAA’ and password=‘12345’ |

С╗БУАетЙъУ│ЄТќЎт║ФСИГуџёсђїTABLEсђЇУАеТа╝№╝їтЪиУАїС╗ЦСИІ№╝џ

|

тЈќтЄ║Сй┐ућеУђЁУ│ЄТќЎ№╝џ Т╗┐УХ│№╝ѕСй┐ућеУђЁтљЇуе▒уГЅТќ╝ AAA№╝ЅTRUE СИдСИћ AND Т╗┐УХ│№╝ѕСй┐ућеУђЁт»єуб╝уГЅТќ╝ 12345№╝ЅTRUE |

Сй┐ућеУђЁтљЇуе▒уГЅТќ╝ AAA уѓ║сђїТбЮС╗Х 1сђЇ№╝їУђїСй┐ућеУђЁт»єуб╝уѓ║ 12345 уѓ║сђїТбЮС╗Х 2сђЇсђѓуеІт╝ЈтюеУ│ЄТќЎт║ФСИГТЅЙтѕ░№╝їСй┐ућеУђЁтљЇуе▒ AAA СИдСИћт»єуб╝уѓ║ 12345 уџёСй┐ућеУђЁтЙї№╝їуеІт╝ЈСЙ┐ТюЃтѕцТќисђїТбЮС╗Х 1сђЇтњїсђїТбЮС╗Х 2сђЇуџєуѓ║ TRUE№╝їСИдТіЊтЄ║УЕ▓Сй┐ућеУђЁУ│ЄТќЎсђѓ

жДГт«бтюеСИЇуЪЦжЂЊТГБуб║тИ│УЎЪт»єуб╝уџёТЃЁТ│ЂСИІ№╝їС╣ЪтЈ»С╗ЦжђЈжЂјтюетИ│УЎЪт»єуб╝ТгёСйЇСИІ SQL ТїЄС╗цуЎ╗тЁЦу│╗ух▒сђѓСЙІтдѓтюетИ│УЎЪт»єуб╝ТгёСйЇУ╝ИтЁЦуЕ║уЎйС╗ЦтЈісђїOR 1=1сђЇ№╝џ

|

Select user_data from TABLE Where user_name=‘ OR 1=1’ and password=‘ OR 1=1’ |

С╗БУАетЙъУ│ЄТќЎт║ФСИГуџёсђїTABLEсђЇУАеТа╝№╝їтЪиУАїС╗ЦСИІ№╝џ

|

тЈќтЄ║Сй┐ућеУђЁУ│ЄТќЎ№╝џ Т╗┐УХ│№╝ѕСй┐ућеУђЁтљЇуе▒уГЅТќ╝ Тѕќ 1=1№╝ЅFALSE OR TRUE СИдСИћ AND Т╗┐УХ│№╝ѕСй┐ућеУђЁт»єуб╝уГЅТќ╝ Тѕќ 1=1№╝ЅFALSE OR TRUE |

тюежђЎтђІу»ёСЙІУБА№╝їТбЮС╗Х 1 уѓ║сђїсђјуЕ║уЎйтЁДт«╣сђЈТѕќТў»сђј1=1сђЈсђЇ№╝їу│╗ух▒уёАТ│ЋТЅЙтѕ░уЕ║уЎйтЁДт«╣уџёСй┐ућеУђЁтљЇуе▒№╝їСйєсђї1=1сђЇуѓ║ TRUE№╝їтЏаТГцТбЮС╗Х 1 С╗ЇТюЃУбФтѕцт«џуѓ║ TRUEсђѓтљїТеБжЂЊуљє№╝їТбЮС╗Х 2 С╣ЪТюЃУбФтѕцт«џуѓ║ TRUEсђѓжДГт«бСЙ┐тЈ»С╗ЦжаєтѕЕуЎ╗тЁЦу│╗ух▒№╝їуЇ▓тЈќУ│ЄТќЎсђѓ

сђљSQL injection Тћ╗ТЊіТхЂуеІуц║ТёЈтюќсђЉ

SQL injection Тћ╗ТЊіТюЃжђаТѕљС╗ђж║╝тй▒жЪ┐№╝Ъ

жДГт«бтЈ»тѕЕуће SQL injection Тћ╗ТЊіт╣▓ТЊЙТЄЅућеуеІт╝Ј№╝їтЈќтЙЌТюфуХЊТјѕТгіуџёУ│ЄТќЎсђЂуФёТћ╣У│ЄТќЎт║ФСИГуџёУ│ЄТќЎсђЂжАЏУдєТЄЅућеуеІт╝ЈжѓЈУ╝»уГЅуГЅ№╝їжђ▓УђїтеЂУёЁтѕ░т░ЇуёАУФќТў»тђІС║║сђЂухёу╣ћжѓёТў»тЁгтЈИС╝ЂТЦГСЙєУфф№╝їТюђТюЅтЃ╣тђ╝уџёУ│ЄТќЎсђѓУ│ЄТќЎжЂГуФіуџётђІС║║Сй┐ућеУђЁ№╝їтЈ»УЃйжЂГуЏюућеУ║ФС╗йсђЂуЏютѕиС┐АућетЇАТѕќтЏаТГцжЎитЁЦжЄБжГџУЕљжеЎуџёжЎижў▒№╝Џт░ЇС╝ЂТЦГухёу╣ћСЙєУффС║дТў»жЮътљїт░ЈтЈ»№╝їтЈ»УЃйт░јУЄ┤тЁгтЈИтљЇУГйтЈЌТљЇсђЂт«бТѕХТхЂтц▒сђЂТ│ЋтЙІу│Йу┤ЏсђЂжЄЉжїбТљЇтц▒уГЅтЇ▒ТЕЪсђѓ

жЎцТГцС╣Ітцќ№╝їSQL injection жѓётЈ»С╗ЦУАЇућЪтњїТљГжЁЇСИЇтљїуХ▓Уи»Тћ╗ТЊіТЅІТ│Ћ№╝їжЂћтѕ░СИЇтљїуџёТћ╗ТЊіуЏ«уџёсђѓСЙІтдѓжДГт«бућџУЄ│УЃйжђЈжЂј SQL injection№╝їТћ╗ТЊіТЄЅућеуеІт╝ЈуџёС╝║ТюЇтЎеТѕќтЁХС╗ќтЙїуФ»тЪ║уцјТъХТДІ№╝ЏУЌЅУЉЌ SQL injection уЎ╝тІЋжў╗ТќиТюЇтІЎ№╝ѕDoS№╝ЅТћ╗ТЊі№╝ЏТѕќуЎ╝тІЋУцЄтљѕ SQL injection Тћ╗ТЊі№╝їжЄЮт░ЇтљїСИђуЏ«ТеЎтљїТЎѓСй┐уће DDoS Тћ╗ТЊіТѕќтЁХС╗ќуХ▓Уи»Тћ╗ТЊісђѓ

сђљТЃ│УдЂжђ▓СИђТГЦуъГУДБ Dos Тћ╗ТЊітњї DDoS Тћ╗ТЊітЌј№╝ЪУФІтЈЃУђЃсђіDDoS Тћ╗ТЊісђІТќЄуФасђѓсђЉ

SQL Т│етЁЦТћ╗ТЊіуџёуе«жАъ

SQL injection Тћ╗ТЊіТюгУ║ФтјЪуљєжЏќуёХтќ«у┤ћ№╝їСйєт»джџЏСй┐ућеСИі№╝їТюЃТа╣ТЊџтљёУ│ЄТќЎт║ФТЪЦУЕбУдЈт«џУеГуй«ти«уЋ░№╝їтЄ║уЈЙтљёуе«ТЃЁТ│ЂсђѓтљїТЎѓ№╝їуХ▓жаЂтњїТЄЅућеуеІт╝ЈжќІуЎ╝УђЁСИЇТќитіат╝иУ│ЄТќЎт║Фжў▓удд№╝їжДГт«бС╣ЪТюЃТЃ│ТЏ┤тцџУЙдТ│Ћу╣ъжЂјжаљжў▓ТјфТќйсђѓУђїСЙЮТЊџжДГт«бтГўтЈќтЙїуФ»У│ЄТќЎуџёТќ╣т╝Ј№╝їС╗ЦтЈітЈ»жђаТѕљуџётй▒жЪ┐№╝їSQL injection тЈ»С╗ЦтѕєТѕљСИЅтцДжАъ№╝џIn-band SQL injectionсђЂInferential SQL injection тњї Out-of-band SQL injectionсђѓ

СИђсђЂIn-band SQL injection

In-band SQL injection С╣Ъуе▒СйюсђїуХЊтЁИ SQL injectionсђЇ№╝їТїЄжДГт«бтѕЕућетљїСИђтђІТ║Южђџу«АжЂЊ№╝ѕтЇ│Сй┐ућеУђЁтњїТЄЅућеуеІт╝ЈС║њтІЋуџёС╗ІжЮб№╝ЅуЎ╝тІЋ SQL injection Тћ╗ТЊітњїТћХжЏєуФітЈќСЙєуџёУ│ЄУеісђѓСЙІтдѓжДГт«бтюетљїСИђуХ▓жаЂСИітЁЦСЙхУ│ЄТќЎт║ФтњїТЈљтЈќУ│ЄТќЎсђѓIn-band SQL injection Тў»Тюђу░Атќ«уџёТћ╗ТЊіТќ╣т╝Ј№╝їС╣ЪтЏаТГцТюђуѓ║ТЎ«жЂЇ№╝їтЈѕТюЅ Error-based тњї Union-based тЁЕуе«тГљжАътѕЦсђѓ

Error-based ТЋЁТёЈС╗Цжї»Уфцуџё SQL ТЪЦУЕбСЙєуЇ▓тЙЌжЌюТќ╝У│ЄТќЎт║ФТюгУ║ФухљТДІуџёУ│ЄУеі№╝їућеС╗ЦуГќтіЃТюфСЙєсђЂжЄЮт░ЇТђДТЏ┤жФўуџёуХ▓Уи»Тћ╗ТЊісђѓУђї Union-based тЅЄТў»тѕЕуће Union жЂІу«ЌтГљ№╝ѕSQL Union Operator№╝Ѕт░ЄтЁЕтђІТѕќтЁЕтђІС╗ЦСИіуџё SQL ТЪЦУЕбтљѕСйхтюеСИђУхи№╝їтюетќ«СИђТгёСйЇСИГ№╝їУдЂТ▒ѓУ│ЄТќЎт║ФТЈљСЙЏтЁХС╗ќтцџжаЁУ│ЄУеісђѓ

С║їсђЂInferential SQL injection№╝ЈBlind SQL injection

ТюЅС║ЏуХ▓уФЎжаЂжЮбСИЇТюЃтюеуЎ╝ућЪжї»УфцТЎѓ№╝їТЈљСЙЏжї»УфцуџёУЕ│у┤░тЁДт«╣ТѕќтЁХС╗ќУ│ЄТќЎт║ФУ│ЄТќЎсђѓСйєжДГт«бтЈ»УЌЅућ▒тЈЇУдєуЏ▓ТИгсђЂтњїУ│ЄТќЎт║ФС║њтІЋ№╝їСИдУДђт»ЪтЁХтЈЇТЄЅ№╝їжђ▓СИђТГЦуъГУДБТћ╗ТЊіуЏ«ТеЎ№╝їжђЎТеБуџёТћ╗ТЊіТЅІТ│Ћуе▒уѓ║ Inferential SQL injection Тѕќ Blind SQL injectionсђѓ жДГт«бСй┐ућежђЎжАъ SQL injection Тћ╗ТЊі№╝їТЅђУі▒У▓╗ТЎѓжќЊУ╝Ѓтцџ№╝їСйєтЁиТюЅСИђт«џтеЂУёЁТђДсђѓBlind SQL injection тљїТеБтЈ»С╗ЦтѕєТѕљтЁЕтђІтГљжАътѕЦ№╝џBoolean-based тњї Time-basedсђѓ

Boolean-based жАътъІуџё SQL injection СИГ№╝їжДГт«бт░ЇУ│ЄТќЎт║ФжђЂтЄ║ SQL ТЪЦУЕбтЙї№╝їУДђт»ЪС╝║ТюЇтЎеуџётЏъТЄЅСЙєтѕцТќиУЕ▓ТЪЦУЕбуџёТбЮС╗ХТў»тљдуѓ║уюЪсђѓтЈдСИђТќ╣жЮб№╝їжДГт«бтЅЄСЙЮТЊџС╝║ТюЇтЎетЏъТЄЅТЅђжюђуџёТЎѓжќЊ№╝їТјеТќижђЂухдУ│ЄТќЎт║ФуџёТЪЦУЕбтЁДт«╣Тў»тљдуѓ║уюЪсђѓ

СИЅсђЂOut-of-band SQL injection

уЏИт░ЇТќ╝ In-band SQL injection№╝їжђ▓УАї Out-of-band SQL injection ТЎѓ№╝їжДГт«бСй┐ућеСИЇтљїуџёТ║Южђџу«АжЂЊТћ╗ТЊітњїТћХжЏєУ│ЄТќЎсђѓућ▒Тќ╝ Out-of-band SQL injection СИ╗УдЂжЄЮт░ЇУѕЄУ│ЄТќЎт║ФСИ▓жђБуџётЁХС╗ќу│╗ух▒№╝їтдѓ DNS С╝║ТюЇтЎеуГЅ№╝їтЈЌТћ╗ТЊіуџёуЏ«ТеЎС╝║ТюЇтЎежюђУдЂТюЅтЁХС╗ќСИ▓жђБ№╝їСИдСИћУЃйтцаС╗Ц DNS Тѕќ HTTP тЏъТЄЅ№╝їТћ╗ТЊіТЅЇУЃйжаєтѕЕуЎ╝ТЈ«ТЋѕућесђѓтЏаТГц Out-of-band SQL injection ТюЅСИђт«џжЎљтѕХ№╝їУђїУ╝Ѓт░Љуѓ║жДГт«бТЅђућесђѓ

7 уе« SQL injection жў▓у»ёТќ╣т╝Ј

ТЈљСЙЏуХ▓уФЎТѕќТЄЅућеуеІт╝ЈТюЇтІЎуџёС╝ЂТЦГ№╝їтюет»дтІЎСИітЈ»С╗ЦжђЈжЂјС╗ЦСИІТќ╣т╝Јжў╗Тќи SQL injection Тћ╗ТЊі№╝џ

-

т░ЄТЪЦУЕбтЈЃТЋИтїќ№╝ѕQuery Parameterization№╝Ѕ№╝џжќІуЎ╝С║║тЊАтЈ»С╗ЦС║ІтЁѕт«џуЙЕТЅђТюЅ SQL С╗Буб╝уѓ║СИЇтљїуџётЈЃТЋИ№╝їСИджЎљтѕХСй┐ућетЈЃТЋИжђ▓УАї SQL ТЪЦУЕбсђѓтдѓТГцСИђСЙє№╝їтЈ»У╝ИтЁЦТЪЦУЕбуџётЁДт«╣у»ётюЇТюЅжЎљ№╝їжДГт«бСЙ┐уёАТ│ЋС╗╗ТёЈСй┐уће SQL уеІт╝Јуб╝№╝їУдЂТ▒ѓС╝║ТюЇтЎетЪиУАїТїЄС╗цсђѓ

-

УйЅуЙЕтЈЃТЋИ№╝ѕEscape Parameters№╝Ѕ№╝џТфбТЪЦУ╝ИтЁЦуџёТЪЦУЕбтЁДт«╣№╝їСИдт░ЄтЁХСИГтцЙжЏюуџё SQL С╗Буб╝ТЏ┐ТЈЏТѕљтЁХС╗ќтГЌтЁЃ№╝їС╗Цжў▓ТГб SQL уеІт╝Јуб╝УбФуй«тЁЦуХ▓жаЂТѕќТЄЅућеуеІт╝ЈсђѓСйєТјАућеТГцТќ╣Т│ЋжюђтцџуЋЎТёЈ SQL УфъТ│ЋТЏ┤Тќ░№╝їжџетЁХС┐«Тћ╣ТфбТЪЦУдЈт«џ№╝ЏтљїТЎѓТфбТЪЦУдЈтЅЄСИГтЈ»УЃйТюЅжЂ║Т╝Јуџё SQL уеІт╝Јуб╝№╝їжЎЇСйјжў▓у»ёт╝ит║дсђѓ

-

Сй┐ућеуЎйтљЇтќ«№╝ѕWhite List№╝Ѕ№╝џт╗║уФІуЎйтљЇтќ«№╝їтЈфтЁЂУе▒уЅ╣т«џуџёТЋИтђ╝У╝ИтЁЦжђ▓ТгёСйЇсђѓ

-

ТјАућеТюђСйјТгіжЎљтјЪтЅЄ№╝ѕPrinciple of Least Privilege№╝їPoLP№╝Ѕ№╝џт░Є SQL ТїЄС╗цжЎљтѕХтюеТюђт░Јуџёу»ётюЇУБА№╝їжђЈжЂјжЎЇСйј SQL ТїЄС╗цтЈ»С╗ЦтЪиУАїуџётІЋСйю№╝їТИЏСйј SQL injection Тћ╗ТЊіуџёжбежџфсђѓ

-

СИЇжА»уц║жї»УфцУеіТЂ»№╝џжЄЮт░Ї Blind SQL injection№╝їтЈ»ТИЏт░ЉжђЈжю▓жї»УфцуџётјЪтЏа№╝їтЃЁжА»уц║сђїУФІжЄЇТќ░тєЇУЕдСИђТгАсђЇ№╝їжЂ┐тЁЇжДГт«бУЌЅуЏ▓ТИгТћХжЏєТЃЁта▒сђѓ

-

жЌюжќЅжаљУеГтИ│УЎЪ№╝џТюЅС║ЏУ│ЄТќЎт║ФТюЃТюЅжаљУеГуџётИ│УЎЪ№╝їТюфжЌюжќЅТѕќуД╗жЎцжаљУеГтИ│УЎЪ№╝їУ«ЊжДГт«бТюЅТЕЪтЈ»С╣ў№╝їжђЈжЂј SQL injection уЎ╗тЁЦсђѓ

-

Т│еТёЈУ│ЄТќЎУАетЉйтљЇТќ╣т╝Ј№╝џСй┐уће SQL injection Тћ╗ТЊіТЎѓ№╝їжДГт«бжюђуїюТИгУ│ЄТќЎт║ФСИГуџёУ│ЄТќЎУАетњїТгёСйЇтљЇуе▒№╝їТ»ћТќ╣УффсђїС╗Ц SQL ТїЄС╗цУдЂТ▒ѓТЄЅућеуеІт╝ЈтЙъУ│ЄТќЎт║ФСИГуџёТЪљСИђУАеТа╝тѕфжЎцУ│ЄТќЎсђЇсђѓУІЦСй┐ућесђїloginсђЇТѕќсђїuserсђЇуГЅтИИУдІтљЇуе▒тЉйтљЇУАеТа╝№╝їжДГт«буїюСИГуџёТЕЪујЄУ╝ЃжФў№╝їSQL injection Тћ╗ТЊіуџёТѕљтіЪТЕЪујЄС╣ЪтЏаТГцТЈљжФўсђѓ

уЈЙС╗БуцЙТюЃСИГ№╝їУ│ЄТќЎуџёжЄЇУдЂТђДСИЇтЈ»Уеђтќ╗сђѓжЄЮт░ЇУ│ЄТќЎУђїжђ▓УАїуџё SQL injection Тћ╗ТЊітЏ║уёХтЈ»ТђЋ№╝їСйєтЈфУдЂТјАтЈќжЂЕуЋХуџёжў▓уддТјфТќй№╝їУг╣ТЁјтѕХт«џУ│ЄТќЎт║ФТЪЦУЕбУдЈтЅЄ№╝їт░▒тЈ»С╗Цт░ЄжбежџфжЎЇУЄ│ТюђСйјсђѓ