零日漏洞(0-Day Vulnerabilities)vs 零日攻擊(0-Day Attacks)

零日漏洞和零日攻擊日漸普及,針對存在於系統中的缺陷,發動網路攻擊。這種攻擊手法背後的原理是什麼呢?零日攻擊實際上如何進行?無論是個人還是企業,在面對零日漏洞的威脅時,可以如何預防呢?本文將一一為您解答以上問題,帶您深入瞭解零日漏洞和零日攻擊,並分享預防措施。

零日漏洞(Zero-Day Vulnerability)是什麼?

零日漏洞也叫做零時差漏洞,資訊系統中的軟體、韌體和硬體中開發人員未知或是已知但是尚未修補的漏洞。由於開發人員發現漏洞到駭客利用漏洞攻擊之間,只有「零天」可以進行修補而得名。

在資訊的世界,漏洞指的是系統和設備裡可能會造成安全疑慮的威脅,危及到系統或存於其中之資料的保密性、完整性、可用性和訪問權限控制。漏洞通常是因為程式設計不佳或其他軟體、韌體、硬體有意料之外的弱點而產生。由於漏洞不會影響系統整體運作,也非開發人員為了方便自己略過安全措施來管理系統,所刻意設置的後門,因此難以察覺。

零日漏洞這難以被察覺的特性,使系統開發商或是防毒軟體,都暫時沒有針對該漏洞的修補方案或偵測方式,駭客也就可以乘虛而入,進行網路攻擊。利用價值極高,甚至常為政府機關使用於間諜活動或網路戰爭之中。

零日漏洞如何攻擊?運作原理說明

利用零日漏洞進行的網路攻擊,稱為「零日攻擊(Zero-Day Attacks)」或「零時差攻擊」。駭客組織在發現漏洞和發動攻擊之間,會針對漏洞寫出惡意程式碼或想出其他攻擊漏洞的方法,如利用漏洞進行 DDoS 攻擊。該惡意程式碼或攻擊手法則稱為「零日利用(Zero-Day Exploits)」,藉以攻擊目標軟體、韌體或硬體。

舉例來說,近期有駭客針對 Foxit PDF 閱讀軟體中清單方塊的漏洞,撰寫惡意 JavaScript 程式碼,並將其夾帶在 PDF 檔案中。受害者打開夾帶惡意軟體的 PDF 檔案,便會造成記憶體損壞(Memory Corruption),讓駭客可以利用任意程式碼執行(Arbitrary Code Execution)控制受害電腦。

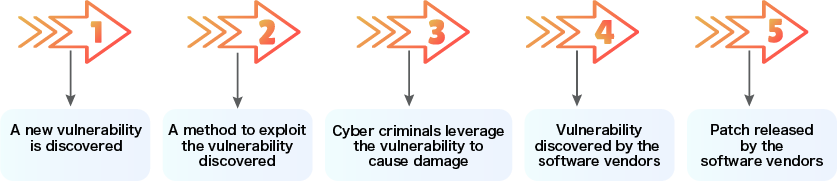

在上面的案例裡,程式本來的漏洞就是「零日漏洞」;惡意 JavaScript 程式碼即為「零日利用」;而誘使受害者打開帶有該惡意程式碼的檔案和控制目標電腦的行為,則是「零日攻擊」。零日攻擊發生後,漏洞就攤在陽光下了。開發人員會盡快釋出更新補強,讓漏洞無法再被利用。開發人員和駭客組織進入零日漏洞攻防戰,在尋找漏洞攻擊和修補間循環。

【零日攻擊生命週期示意圖】

零日攻擊手法有哪些?

漏洞種類繁多,所造成的資安弱點各有不同,零日利用和零日攻擊的模式也會因此有多種形式。但零日攻擊還是有較常見的手法,整理如下:

-

社交工程:資安領域中,社交工程攻擊以操縱人心的方式,誘使受害者自己洩漏敏感資料。社交工程中的網路釣魚和魚叉式網路釣魚兩種方式,常被利用在零日攻擊中。

-

網路釣魚:駭客藉著假電子郵件或是網站,誘騙受害者點擊惡意網站或是下載針對某零日漏洞設計的惡意軟體,進行零日攻擊。

-

魚叉式網路釣魚:零日攻擊利用魚叉式釣魚,也是透過假造的郵件和網站,感染目標系統。但魚叉式網路釣魚針對性強,通常會先鎖定和研究目標,再量身編造謊言。例如:假扮供應商寄信給客戶公司,以提及業務相關內容或模仿語氣等方式,提高可信度和目標受騙的可能性。

-

-

利用合法網站:除了利用假造的釣魚信件和網站,駭客也可以先入侵合法的網站或伺服器,再將針對零日漏洞的惡意程式暗藏其中。不知情的目標訪問該網站就可能把惡意程式下載下來。

【想更進一步瞭解社交工程有什麼危害,要怎麼預防,可以參考《社交工程》文章。】

介紹完零日攻擊的運作原理和攻擊手法後,接下來將分享兩個近期發生的零時差攻擊案例,帶您進一步了解零日攻擊的實際樣貌。

零日攻擊案例分享

零日利用和攻擊在 2023 年數量明顯增加,從 62 起增加為 97 起,成長 56%。以下分享兩起案例,可一窺零日攻擊事件所造成的影響範圍之廣闊與可怕。

案例一:HTTP/2 Rapid Reset

2023 年 8 月到 10 月左右,使用 HTTP/2 通訊協定的網頁伺服器,因為協定本身的 CVE-2023-44487 漏洞,遭受大規模 DDoS 攻擊。駭客利用 HTTP/2 的串流取消功能,不斷送出請求,再立刻予以取消,癱瘓目標系統。由於 CVE-2023-44487 並非單一軟體的漏洞,受影響廠商也不限於一家,AWS、Cloudflare 和 Google Cloud 都深受其害,攻擊量達每秒 1.55~3.98 億次請求(RPS)。

晟崴小知識:什麼是通訊協定?通訊協定指兩個媒介交換資訊時,所遵守的規則,可以想像成電腦或軟體之間的共通語言。假設兩台電腦互相需要傳輸檔案,需要遵守傳輸檔案的規則,才有辦法正確接收檔案。HTTP/2 則是瀏覽網頁的一套規則。

晟崴小知識:什麼是通訊協定?通訊協定指兩個媒介交換資訊時,所遵守的規則,可以想像成電腦或軟體之間的共通語言。假設兩台電腦互相需要傳輸檔案,需要遵守傳輸檔案的規則,才有辦法正確接收檔案。HTTP/2 則是瀏覽網頁的一套規則。

案例二:MoveIt Transfer

2023 年 5 月底,Progress Software 公布旗下檔案傳輸管理軟體 MoveIt Transfer 的 SQL 插入漏洞CVE-2023-34362、CVE-2023-35036 和 CVE-2023-35708。隨即傳出駭客利用該漏洞入侵受害者資訊系統,竊取敏感資料的零日攻擊事件。Progress Software 立即警告使用者,並釋出漏洞修補更新。但此資料外洩事件規模龐大,目前已知的受害者名單長達 600 多個組織和企業,包含美國航空、亞利桑那州立大學、美國銀行等。

晟崴小知識:SQL 插入攻擊(SQL Injections)是一種網路攻擊手法。駭客於夾帶惡意 SQL 指令,例如在帳號密碼欄位,夾帶惡意 SQL 指令。讓資料庫誤將惡意指令,判斷為正常 SQL 指令並執行。駭客可以透過 SQL 插入,未經授權存取系統資料。

晟崴小知識:SQL 插入攻擊(SQL Injections)是一種網路攻擊手法。駭客於夾帶惡意 SQL 指令,例如在帳號密碼欄位,夾帶惡意 SQL 指令。讓資料庫誤將惡意指令,判斷為正常 SQL 指令並執行。駭客可以透過 SQL 插入,未經授權存取系統資料。

防範零日攻擊的 6 種方法

一、定期修補並更新

無論是軟體還是硬體產品,在廠商發布更新版本時,立即更新、修補漏洞,減少可被駭客利用的漏洞數量。

二、培養資安意識

提升對於社交工程詐騙的警覺性:不要隨便點擊或下載不明信件中的連結或附件,檢查郵件寄信者的信箱網址;不造訪安全有疑的網站;避免下載盜版軟體等。

三、最低權限原則

採用「最低權限原則」,僅開放必要的存取權限給個別使用者。舉例來說,需要在網站上架商品的行銷人員,可以藉由網站後台的內容管理系統(CMS),就不需有程式碼庫的存取權限。透過限制內部人員的使用權限,減少零日攻擊的風險。

四、使用安全度較高的模式

高風險的使用者建議採安全性較高的操作模式,例如 iPhone 的封鎖模式、Pixel 手機的 MTE 模式、 在 Chrome 瀏覽器開啟「永遠使用安全連線(Always use secure connections)」並取消 v8 優化器。

五、採用多層次資安防禦策略

綜合使用多種不同的預防措施,阻擋來自外部網路的威脅,降低系統可以被攻擊的區域。採取資安掃描、監控措施、設置防火牆、入侵防護系統和沙盒模擬分析等,監控系統是否有可疑活動、阻擋惡意流量和隔離可能的惡意軟體。

六、關注零日漏洞公開資訊

關注已公開的漏洞資訊,並即時做好因應措施,可減少遭受零日攻擊的機會。例如,網路設備公司思科(Cisco)提供即時的零日漏洞和攻擊資訊平台,詳列已知的零日漏洞和攻擊手法。若自己有使用的軟體或設備有已知的零日漏洞,建議盡快更新,或是暫停使用該產品。

由於零日漏洞難以察覺,零日攻擊更是防不勝防。平時提升資安意識、遵守最低權限原則、採取多層資安策略、使用安全度較高的操作模式和定期更新軟體,在預防零日漏洞方面都至關重要。晟崴科技提供多種資安解決方案:

皆可在漏洞偵測和防護系統兩方面雙管齊下,協助您防堵零日攻擊。歡迎與我們聯繫,為您量身定制資安策略。